Mit der zunehmenden Verbreitung von Smartphones eröffnen sich nicht nur immer neue Möglichkeiten, die intensive Nutzung mobiler Apps kennt auch ihre Schattenseiten: Wo der Verlust eines "normal" Mobiltelefons schon ein reichlich unerfreulicher Akt ist, kann sich das Ganze mit zunehmend genutzter Funktionalität der mobilen Begleiter zu einem regelrechten Privacy-GAU auswachsen. Vom Betrachten privater Fotos über das Stöbern in vertraulichen Mails bis zum vollständigen Identitätsdiebstahl - all dies stellt für Dritte kein großes Problem dar, bekommen sie ein nicht weiter geschütztes Smartphone in ihre Hände.

Android

Entsprechend kommt auch dem eingesetzten Betriebssystem eine große Verantwortung zu, wie gut sich ein Gerät schon mit Bordmitteln schützen lässt, ist also von nicht zu unterschätzender Relevanz. Googles Android ist ein noch relativ junges System, und auch wenn man sich bemüht in diesem Bereich nach und nach aufzuholen, so gibt es doch noch jede Menge Raum für Verbesserungen. Freilich muss man sich dabei nicht notgedrungen auf den Hersteller verlassen: Dass das App-Universum eine Fülle von interessanten Programmen zur Absicherung des eigenen Smartphones, aber auch um die Privatsphäre weit jenseits des auf einem normalen Mobiltelefon Möglichen zu verbessern, bietet, soll im Folgenden anhand einiger ausgewählter Anwendungen gezeigt werden.

Begrenzungen

Aber zunächst ein kleine Portion "Ehrlichkeit" vorneweg: Solange Google keine vollständige Verschlüsselung des Android-Systems anbietet, wird es immer Wege geben, auf - zumindest - einen Teil der lokal abgespeicherten Daten zuzugreifen, allen Sperrvorrichtungen zum Trotz. Flash-Speicher, wie sie hier typischerweise zum Einsatz kommen, sind in dieser Hinsicht kaum anders als Festplatten, auch gelöschte Informationen lassen sich auf forensischem Wege wieder herstellen und mit externen Geräte auslesen - so sie denn nicht verschlüsselt abgelagert wurden. Eine Erkenntnis, die natürlich nicht dazu anregen sollte, das eigene Smartphone gleich gar nicht zu schützen, zwischen "jeder kann in ein paar Sekunden einen Trojaner auf meinem Smartphone installieren und sieht in Folge alles was ich so mache"und "eine Person mit massivem Interesse an meinen Informationen investiert einiges an Zeit um dann einen Teil meiner Daten zu bekommen" ist nun mal ein entscheidender Unterschied.

Sperre

Die erste Hürde, die es aufzustellen gilt, liefert Android gleich selbst mit: In den Systemeinstellungen lässt sich ein Unlock-Muster definieren, ohne dessen Eingabe man keinen Zugriff auf die Oberfläche bekommt. Hier gilt es allerdings Vorsicht walten zu lassen: Simple Muster sind anhand der Schmutzspuren auf dem Display recht einfach nachzuvollziehen, also lieber etwas komplexere Kombinationen auswählen. Oder noch besser: Einige Android-Versionen erlauben es statt dem Muster ein Passwort als Schutz zu definieren, eine Option, die bei der weisen Wahl einer ausreichend langen Buchstaben/Zahlenkombination unautorisierte Personen eine zeitlang beschäftigen sollte.

Wer die volle Funktionalität seines Smartphones auskosten möchte, wird dabei wohl auch mobil den einen oder anderen Online-Service nutzen wollen. Wer sich die zugehörigen Zugangsdaten nicht auswendig merken will - oder wohl realistischer: kann - muss sie also irgendwie auf dem Gerät abspeichern. Zu diesem Zweck empfiehlt sich der Einsatz einer Passwortverwaltung, bietet diese doch nicht nur einen zentralen Sammelort für all diese Informationen, sondern speichert sie typischerweise auch mit einem "Master Password" verschlüsselt ab.

Speicher

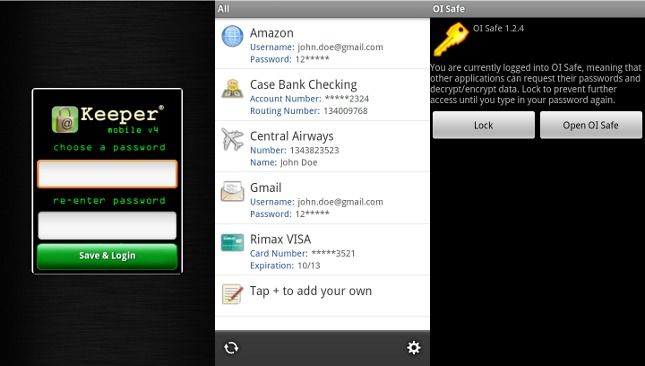

Der Android Market bietet für diese Aufgabe so manche Anwendung, eine davon nennt sich "Keeper Password & Data Vault". Die Daten werden hier mit 128-Bit AES-Verschlüsselung gesichert, sollten also selbst beim direkten Zugriff effektiv vor der Neugier Dritter geschützt bleiben - wie immer ein gut gewähltes Passwort vorausgesetzt. Neue Einträge lassen sich schnell hinzufügen und nach diversen Kategorien sortieren, Login- und Passwort-Informationen können mit einem Klick in die Zwischenablage kopiert werden, um dann etwa bei Bedarf im Browser eingefügt zu werden. Zudem kann das Programm Passwörter zufällig generieren, eine integrierte Backup-Funktion gibt es ebenfalls.

Alternativen

Während die Kernfunktionalität kostenlos ist, lässt man sich ein Zusatz-Feature einiges kosten: Die automatische Synchronisation mit den Desktop-Versionen (Windows, Linux, Mac) von "Keeper" verkauft man um rund 30 US-Dollar jährlich. Nicht nur in dieser Hinsicht sehr ähnlich ist Moxier Wallet, das ebenfalls für den Desktop-Abgleich regelmäßige Gebühren verlangt. Auf eine solche Funktion verzichtet man beim gänzlich kostenlosen OI Safe, dafür gibt es hier zusätzlich noch die Möglichkeit Notizen im OI Notepad - vom gleichen Hersteller - zu verschlüsseln.

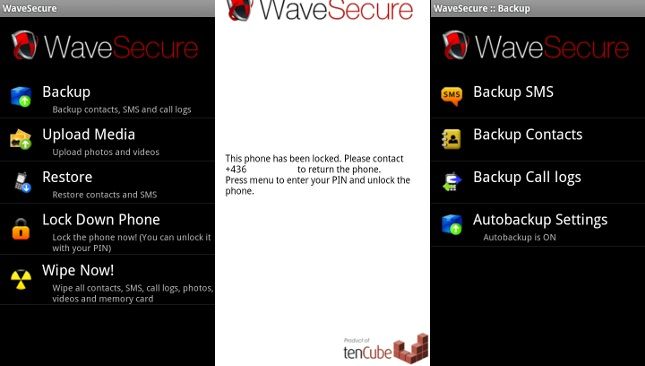

Geht so ein Smartphone verloren, gibt es mittlerweile eine ganze Gruppe von Programmen, die es der Besitzerin ermöglicht, weitere Hürden zu erstellen - und so zumindest recht effektiv die schnelle "Übernahme" eines solchen Geräts zu verhindern. So reagiert etwa "WaveSecure" auf den Wechsel der SIM-Karte mit einem "Lockdown", das Gerät wird in einen Sperrzustand versetzt und lässt sich in Folge ohne Eingabe eines zuvor festgelegten Zahlencodes nicht mehr nutzen. Zudem lässt sich eine Liste von Kontakten festlegen, die in so einem Fall automatisch per SMS informiert werden.

Lock

Außerdem erscheint beim Lockdown eine - den eigenen Wünschen individuell anpassbare - Nachricht am Screen, die zur Rückgabe des Geräts auffordert und hierfür auch gleich eine Kontaktnummer anbietet. Damit endet die Funktionalität von WaveSecure aber noch lange nicht: Über ein Web-Interface lässt sich das Smartphone bequem von außen lokalisieren, der aktuelle Aufenthaltsort kann dann auf einer Karte dargestellt werden, ist das GPS nutzbar funktioniert das Ganze sogar relativ exakt. Hier sind übrigens jene im Vorteil, die einen Root-Zugang* zu ihrem Gerät haben, lässt sich WaveSecure so doch als Systemanwendung einrichten, der es auch möglich ist, das GPS selbst zu aktivieren. Wer sicher gehen will, kann dann das Gerät auch gleich von außen "wipen", also diverse sensible Daten per Kommando löschen lassen, dazu gehören SMS, Kontakte, die Anrufliste, Kalendereinträge aber auch Daten auf der SD-Karte.

Deinstallation, verhindert

Freilich nützt all dies nichts, wenn die Person, die das Smartphone gerade in Händen hält, sich ein bisschen mit solchen Schutzmaßnahmen auskennt und WaveSecure rasch deinstalliert. Insofern hat man sich noch einen weiteren Trick einfallen lassen: Zusätzlich zum Hauptprogramm lässt sich noch eine "Uninstall Protection" einrichten, wird eines der beiden Programme entfernt, sperrt sich das Smartphone automatisch. Zu den weiteren Funktionen der Software gehört ein automatisches Backup-System für die wichtigsten Daten, sowie ein "Action Center", das Tipps zu Telefoneinstellungen und potentiellen Sicherheitsversäumnissen gibt.

Nutzung

Auch wenn der Download von WaveSecure - das übrigens vor kurzem von McAfee gekauft wurde, das wiederum umgehend danach von Intel geschluckt wurde - kostenlos ist, so ist es der Betrieb nicht. Rund 20 US-Dollar jährlich lässt sich der Hersteller das Service kosten - übrigens fix an ein Smartphone gebunden, davon ausgenommen sind nur jene, die rasch genug waren und WaveSecure schon in der Beta-Phase registriert hatten.

* Ad "Root"-Zugang: Von Haus besitzen Android-NutzerInnen - unter anderem aus Sicherheitsgründen - nur einen sehr eingeschränkten Zugang auf das darunter liegende Linux-System. Wer sich mit dieser Begrenzung nicht zufrieden geben will - etwa um zusätzliche Funktionen, wie hier im Artikel noch mehrfach beschrieben, zu nutzen - kann sein Gerät "rooten". Ein Vorgang der dank diverser Tools heutzutage bei den meisten Geräten recht einfach vorzunehmen ist, so kann etwa Universal Androot diesen Hack bei einer ganzen Reihe aktueller Smartphones mit nur einem einzigen Klick vornehmen.

Wave Secure ist freilich bei weitem nicht das einzige Programm in dieser Sparte, im Android Market gibt es eine Reihe von Alternativen: Dies trifft etwa auf TheftAware zu, das in einer Trial-Version aus dem Market ausprobiert werden kann (nach zwei Tagen muss die Software dann um rund 10 Euro freigeschalten werden, eine Lizenz, die allerdings nur für ein Smartphone gilt). Die Steuerung erfolgt dabei nicht über eine Web-Oberfläche sondern über SMS-Kommandos. Damit dies nicht einfach jeder machen kann, muss solchen Befehlen ein PIN-Code beigefügt werden. Zudem lässt sich einschränken, von welchen Telefonnummern aus Anweisungen für Lock, Wipe und Co. verschickt werden dürfen.

Special

Als Besonderheit bietet TheftAware die Möglichkeit, einen Sirenton auszulösen, an, sei es um zu erschrecken, sei es um den exakten Aufenthaltsort leichter zu finden. Auch kann ein Smartphone per SMS-Kommando dazu gebracht werden, ein Zweitgerät anzurufen, so dass von diesem aus die Gespräche in einem Raum mitgelauscht werden können. Gegen die Deinstallation der Anwendung hat man sich hier etwas Besonderes einfallen lassen: Das Programm wird als Installer ausgeliefert, der wiederum ein Paket mit unverdächtigem Namen erstellt, das noch dazu in der normalen Anwendungsliste nicht aufscheint, und so wesentlich schwerer zu finden ist. In die Anwendung selbst gelangt man über das Telefonie-Programm - einfach den PIN-Code eintippen und "anrufen".

Norton

Eine weitere - in der laufenden Beta kostenlose - Alternative ist Norton Mobile Security, das ebenfalls Wipe und Lock beherrscht, bei fortgeschrittenen Features wie der Lokalisierung aber passen muss. Dafür bietet das Programm aber auch gleich einen integrierten Malware-Check, bei dem die installierten Anwendungen durchsucht werden, sowie "Call Blocking" für einzelne Telefonnummern.

Viel wurde in den letzten Wochen und Monaten über reale und vermeintliche Probleme im Android-Sicherheitsmodell berichtet. Und auch wenn so manches davon zentrale Schutzmechanismen des mobilen Betriebssystems geflissentlich ignoriert, so bleibt doch der Umstand, dass es durchaus theoretisch möglich wäre, ein Schadprogramm in den Android Market einzuschmuggeln und dieses so auf die Geräte unachtsamer NutzerInnen zu bringen. Für solche Fälle wollen diverse Hersteller nun auch im mobilen Umfeld ihre Anti-Malware-Lösungen etablieren.

Scanner

Ein Beispiel ist Lookout Antivirus Security, der Virencheck kann dabei nicht nur manuell sondern auch regelmäßig automatisiert vorgenommen werden, neben der Überwachung der installierten Pakete werden auch alle Downloads automatisch gescannt. Eine simple Backup-Funktion ist ebenfalls mit dabei, all dies lässt sich neben der Android-Anwendung auch über ein Web-Interface steuern. Von dort aus können dann auch verloren gegangene Geräte lokalisiert werden.

Filter

Neben dem Anti-Virenschutz konzentriert sich Trend Micro Security auch auf Webfilter, mit denen etwa Eltern den Zugriff auf Webseiten sperren können, natürlich kann man hier auch auf vorgegebene Blocklisten zurückgreifen. Zudem ist es möglich Anrufe und SMS gezielt zu blocken, also etwa Nachrichten von einzelnen Telefonnummern vollständig zu ignorieren, oder auf SMS mit automatisierten Antworten zu reagieren.

Wer auch in unachtsamen Momenten - also wenn ein Smartphone mal entsperrt herumliegt - die Manipulation durch Dritte verhindern will, dem bietet der Android Market noch weitere Schutzmechanismen. So kann etwa das mit 2,19 Euro zu Buche schlagende Seal gezielt den Zugriff auf einzelne Programme so einschränken, dass er nur mehr nach der Eingabe des korrekten Passworts oder Musters möglich ist.

Automatismus

Einige Anwendungen werden dabei schon von Haus aus zum Schutz vorgeschlagen, dazu gehören all jene Tools über die sich Seal deinstallieren lässt, also etwa der Market, aber auch die Systemeinstelllungen oder - wenn vorhanden - der Root-Zugang. Zu letzterem noch eine kurze Bemerkung: Gerade wer sein Gerät gerootet hat, sollte über den Einsatz eines zusätzlichen App-Schutzes wie Seal nachdenken, denn mit Root-Rechten lassen sich praktisch alle weiteren Schutzmechanismen austricksen - hier hilft eine Zugangsbeschränkung per Passwort immens.

Abhängig

Wer will kann bei Seal ganze "Situationen" festlegen, also etwa eine gewisse Gruppe an Anwendungen nur für die Nutzung in der Firma sperren, diese zuhause aber freigeben - oder umgekehrt. Wer das auf ortsabhängige Anpassungen spezialisierte Tool "Locale" benutzt, kann diesen Wechsel sogar automatisch vornehmen lassen. Es ist möglich separate Passwörter / Muster für jedes einzelne Programm anzulegen oder ein zentrales zu nutzen, nach einer gewissen Anzahl von Fehlversuchen gibt es ein Timeout, bevor das Freischalten noch einmal probiert werden kann.

Alternativen

Damit nicht durch die Installation frischer Anwendungen neue Löcher in das Sicherheitskonzept gerissen werden, gibt es die "Autoprotect"-Funktion, unbedingt zu schützende Anwendungen werden so selbsttätig in die zugehörige Liste aufgenommen. Im Market gibt es einige Alternativen zu Seal, eine beliebte wäre hier etwa AppProtector Pro, die Funktionalität ist dabei recht ähnlich.

Was bei der Nutzung mobiler Dienste gerne verdrängt wird: Die dabei ausgetauschten Daten kursieren üblicherweise vollständig unverschlüsselt durch die diversen Netze, können also theoretisch von Dritten mitgelesen werden. Die Erkenntnis, dass Verschlüsselung am besten von Anfang an mitgedacht werden sollte, um die Privatsphäre der NutzerInnen zu schützen, scheint sich zwar zumindest im Web langsam durchzusetzen, wer gesteigerten Wert auf die Vertraulichkeit der eigenen Kommunikation legt, muss trotzdem noch manuell nachhelfen. Ein gutes Beispiel dafür, wie Smartphones selbst klassische Mobiltelefonfunktionen absichern können, ist TextSecure.

OTR

Das Programm versteht sich als vollständiger Ersatz für die integrierte SMS/MMS-Anwendung, die Kernfunktionalität ist also zunächst mal eine ähnliche. Der wirkliche Zusatznutzen beginnt aber, wenn man sich mit anderen TextSecure-NutzerInnen austauscht. Dann besteht nämlich die Möglichkeit sämtliche Kommunikation per OTR-Verschlüsselung - wie sie etwa auch bei zahlreichen Instant-Messaging-Clients zum Einsatz kommt - abzusichern. Zu diesem Zweck werden zunächst per SMS Schlüssel ausgetauscht. Um sicher zu gehen, dass hier niemand am Weg die Schlüssel manipuliert hat, lassen sich zudem die Checksummen per Augenschein vergleichen.

Speicherung

Ein weiterer Vorteil: Alle ein- und ausgehenden Nachrichten werden verschlüsselt auf dem Gerät gespeichert, lassen sich also selbst beim direkten Zugriff von Dritten nicht auslesen. Dies gilt für alle SMS/MMS, also auch für jene, die gar nicht mithilfe von OTR gesichert übertragen wurden. Eine Backup-Funktion erlaubt das Sichern der Daten - samt der gerade verwendeten Schlüssel - auf der SD-Karte. Wer neugierig geworden ist, sei darauf hingewiesen, dass sich die Software derzeit noch im Beta-Stadium befindet, ein Umstand, der sich schon mal in einer zerschossenen SMS-Datenbank äußern kann. Informationen zur konkreten Implementierung bietet die Seite des Herstellers, der zugehörige Source Code soll parallel zu einer späteren Version veröffentlicht werden.

Ein weiteres Kommunikationssystem, bei dem Sicherheit bei den grundlegenden Konzepten praktisch gar keine Rolle gespielt hat, ist E-Mail. Um einen immer wieder passenden Vergleich zu bemühen: Wer eine Mail unverschlüsselt verschickt, sollte sich darüber klar sein, dass die dort enthaltenen Informationen nicht besser geschützt sind als auf einer Postkarte. Mitlesen können hier viele, vom Provider oder dem Arbeitgeber bis - im schlimmsten Fall - jedem, der im selben WLAN surft. Im Desktop-Bereich haben sich mit PGP/GPG entsprechend über die Jahre - noch immer all zu wenig genutzte - Verschlüsselungslösungen etabliert, mit APG gibt es auch unter Android einen entsprechenden Client.

Management

Das Programm kann neue PGP-Schlüssel erstellen oder auch bestehende importieren, eine Schlüsselverwaltung für die eigenen Kontakte gehört natürlich ebenfalls zur Basisaustattung. APG integriert sich mit GMail, so dass dort eintreffende Nachrichten mit einem Klick entschlüsselt werden können, auch das Erstellen von neuen verschlüsselten Mails macht man über einen eigenen Editor denkbar einfach. Neben GMail unterstützt man übrigens auch den beliebten, alternativen Mail-Client K9. Um die Authentizität einer Nachricht zu belegen - immerhin kann ja jeder Mails recht einfach unter der Adresse anderer verschicken - kann diese digital signiert werden.

Crypt

Neben Mails kann APG auch beliebige Dateien verschlüsseln, hier integriert man sich mit dem Android-Share-Service, so dass etwa Bilder direkt aus der Galerie an die Software weitergereicht werden können. Im Test funktioniert das alles schon recht robust, der Source-Code soll auch bei diesem Programm noch freigegeben werden. Da es sich auch hier um eine noch recht junge Software handelt, fehlt noch das eine oder andere Feature, so vermisst man derzeit etwa noch den Keyserver-Support.

Über die IP-Adresse, die jedem Internet-Nutzer zugeteilt wird, ist es relativ einfach, herauszufinden, wer hinter einem bestimmten Posting oder einem Zugriff auf eine gewisse Seite steckt - den Zugriff auf die Daten der Provider natürlich vorausgesetzt. Gerade - aber leider nicht nur - in stark repressiven Gesellschaften gibt es also durchaus gute Gründe weitere Schutzmechanismen einzusetzen, um so manche der eigenen Aktivitäten zu verschleiern. Vor allem an MenschenrechtsaktivistInnen oder JournalistInnen wendet sich denn auch das TOR-Projekt, das sich die Aufgabe gesetzt hat, das Surfen zu anonymisieren.

Funktion

Mittlerweile gibt es auch einen eigenen TOR-Client für Android, dieser nennt sich ORBot und kann kostenlos aus dem Market heruntergeladen werden. Wer sich mit der grundlegenden Funktionsweise von TOR näher auseinandersetzen will, sei auf die Webseite des Projekts verwiesen, eine ausführliche Erklärung würden den Rahmen des Artikels sprengen, insofern nur - sehr - verkürzt: Der Datentransfer wird hierbei solcherart über mehrere Rechner umgeleitet, dass es praktisch unmöglich ist, die Ausgangs-IP herauszufinden. Eine verlangsamte Übertragungsgeschwindigkeit muss dafür allerdings typischerweise in Kauf genommen werden.

Aktiv

ORBot muss von Fall zu Fall aktiviert werden, was vor allem vor dem Hintergrund der Nutzung begrenzter Daten-Volumina durchaus Sinn macht. Zusätzlich lässt sich gezielt festlegen, welche Anwendungen über TOR umgeleitet werden - und welche eben nicht. Ein kleiner Hinweis für all jene bei denen sich hier nichts tut: Um wirklich die vollständige Funktionalität zu bieten, braucht ORbot Root-Berechtigungen, insofern ist das entsprechende "Knacken" des eigenen Smartphones Voraussetzung.

Entwickelt wird ORBot vom Guardian-Projekt, das sich auch sonst recht umtriebig in Fragen Android und Privacy gibt. So werkelt man aktuell etwa auch an einem verschlüsselten Instant-Messaging-Client namens OTRChat.

Off

Die Benennung verrät es eigentlich bereits: Zur Verschlüsselung der Kommunikation wird auch hier das Off-the-Record-Prinzip eingesetzt, der Client selbst setzt auf der offiziellen Google-Talk-Anwendung auf. Nach dem Austausch der nötigen Schlüssel ist die Kommunikation dann für Außenstehende nicht mehr einsehbar, im Test funktionierte dabei selbst das Zusammenspiel mit Desktop-Anwendungen wie Pidgin - und dessen OTR-Support - problemlos.

Kombi

Als weiterer Bonus kann sich OTRChat optional mit ORbot integrieren, um dessen Anonymisierungsfunktionen zu nutzen und hier eine weitere Verschleierungsebene aufzuziehen. Da Google Talk die Basis ist, bietet die grundlegende Funktionalität wenig Überraschendes, also etwa auch den bequemen Tausch zwischen verschiedenen Diskussion oder das Einfügen von Smileys.

Alpha

Wo bei manchen der zuvor vorgestellten Anwendungen schon der warnende Hinweis auf deren Beta-Status angemerkt wurde, gilt dies für OTRChat noch um so stärker, die Software ist im besten Fall als frühe Alpha zu verstehen. Entsprechend ist sie auch noch gar nicht über den Android Market zu beziehen, sondern muss als Paket von der Projektseite heruntergeladen und manuell installiert werden.

Auf Desktop-Rechnern gehören Firewalls mittlerweile meist schon zum fixen Bestandteil eines Systems - zumindest in einer recht rudimentären Form. Doch auch unter Android lässt sich genauer festlegen, was so alles nach außen dringen darf. Ein Beispiel dafür ist DroidWall, bei dem separate Regeln für jedes einzelne Programm festgelegt werden können.

Beschränkungen

So kann man denn etwa anhand einer Whitelist nur ausgewählten Anwendungen den Netzzugriff freigeben, wird ein Schadprogramm installiert, hätte dieses dann zunächst mal keine Möglichkeit ins Internet zukommen. Die Regeln lassen sich getrennt für die Nutzung von WLAN oder 2G/3G-Verbindungen festlegen, womit sich DroidWall noch für einen anderen Einsatzbereich empfiehlt: Wer nur ein geringes monatliches Datenvolumen zur Verfügung hat, könnte beispielsweise festlegen, dass im Mobilnetz nur Adressbuch, Kalender und Co. regelmäßig synchronisiert werden, während datenintensive Anwendungen ihre Aktivitäten nur bei WLAN-Anbindung entfalten können.

Umsetzung

Eine Einschränkung von DroidWall sei allerdings nicht verschwiegen, auch diese Anwendung benötigt Root-Berechtigungen, ein in dieser Hinsicht gehacktes Android-Smartphone ist also Voraussetzung. Eine weitere Komplikation ist erst vor kurzem beseitigt worden, in früheren Versionen mussten auch die vom Linux-Kernel bekannten iptables extern besorgt werden, mittlerweile liefert DroidWall diese aber mit.

Eher in die Kategorie "Ausblick in die Zukunft" fällt RedPhone, gibt es das Programm doch erst in einer ersten Alpha-Version - die noch dazu ausschließlich in den USA funktioniert. Da der Entwickler - übrigens der selbe, der auch hinter TextSecure steckt - aber für spätere Releases auch andere Länder bedienen will, sei es schon mal kurz angeschnitten.

Verschlüsselung

Kurz gesagt versteckt sich hinter RedPhone eine vollständig verschlüsselte Form von Internettelefonie, das Mitlauschen am Übertragungsweg wird dadurch de fakto unmöglich. Im Gegensatz zu kommerziellen Lösungen verwendet die Software mit ZRTP einen offenen Standard um einen (verschlüsselten) SRTP-Stream zwischen zwei Smartphones herzustellen, ein Standard, der übrigens von PGP-"Erfinder" Phil Zimmermann ersonnen wurde.

Aufbau

Die Aufnahme eines solchen Gesprächs will man möglichst einfach gestalten, so sollen RedPhone-Anrufe wie normale Gespräche auch aus dem Adressbuch aufrufbar sein. Zur Initiierung der Datenverbindung braucht es eine SMS, die von den Servern des Entwicklers abgeschickt wird. Zusätzliche Kosten - neben dem verbrauchten Datenvolumen - fallen hier also nicht an.

Anmerkung

Zum Abschluss noch ein kleiner Sicherheitshinweis für all jene, die gerne mit ihrem Smartphone experimentieren: USB-Debugging sollte immer nur bei Bedarf aktiviert werden, lässt sich das Mobiltelefon darüber doch nicht nur analysieren sondern auch steuern - womit ein Großteil der zuvor beschriebenen Schutzmaßnahmen ausgehebelt werden kann. (Andreas Proschofsky, derStandard.at, 12.09.10)