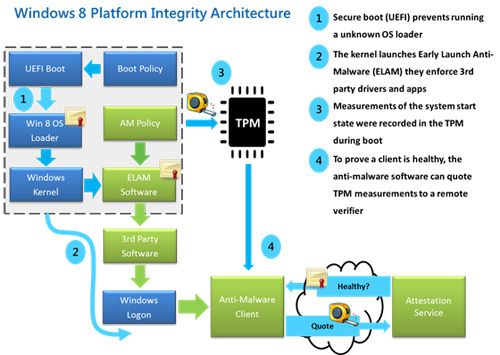

Windows 8 Plattform Architektur.

Einen großen Aufschrei der Linux-Entwickler hatte die neueste Veröffentlichung von Microsoft zu Windows 8 zur Folge. Im Speziellen die Sicherheitsmaßnahme Secure Boot der UEFI-Firmware sorgt für Kopfschmerzen. Neben Lizenz-Problemen und Signierungsaufwand beim Linux-Kernel kritisieren Linux-Entwickler, dass das Sicherheits-Features die Installation von Linux oder anderer alternativer Betriebssysteme verhindere - der WebStandard berichtete.

Signaturschlüssel

Die im April veröffentlichte UEFI-Spezifikation 2.3.1 sieht vor, dass die UEFI-Firmware nur noch signierte Betriebssysteme startet. Für einen reibungslosen Start von Linux auf dem Rechner müssen Bootloader und Linux-Kernel signiert sein. Ihre Signaturschlüssel hinterlegt der Mainboard- oder UEFI-Hersteller. Die Schlüssel großer Distributoren wie Oracle, Red Hat und Suse werden wohl aufgenommen. Die Frage ist allerdings, ob Microsoft dies auch den vielen Linux-Distributoren, unter anderem Fedora und Debian, erlaubt. Für einen Bootvorgang muss ein Angreifer schließlich nur auf einen Signaturschlüssel zugreifen können.

"Kompromissloser Schutz"

Microsoft entschied sich nun, die - wie es heißt - Missverständnisse zu Secure Boot zu beseitigen. "Wir stellen Möglichkeiten bereit, die einen kompromisslosen Schutz für Nutzer gewährleisten", wies Windows-Chef Steven Sinofsky die Vorwürfe in einem Blogeintrag zurück. Microsoft nutze lediglich die Vorteile neuer Technologien, um die Sicherheit von Windows zu maximieren.

Nachfolger von BIOS

Unified Extensible Firmware Interface, kurz UEFI, wird vom UEFI Forum verwaltet - eine Reihe von Chip-, Hardware-, System-, Firmware- und OS-Anbieter. Darin werden Spezifikationen und Test Tools, die in vielen UEFI-PCs genutzt werden, verwaltet. Unter UEFI ist die nächste Generation der Firmware Oberfläche für den PC zu verstehen. "BIOS hat seit PC-Beginn die Rechner-Ökosysteme definiert, aber Umwälzungen in der Computer-Landschaft haben den Weg für eine 'moderne Firmware' in der nächsten Generation der Tablets und anderer Geräte geebnet", so Sinofsky.

Ziel von UEFI

Das Ziel von UEFI ist, einen standardisierten Weg für Betriebssysteme zu finden, um mit der Plattform Firmware während des Boot-Vorgangs zu kommunizieren. Die Performance von modernen PCs ist schneller und effizienter, und während I/O lediglich auf Software-Unterbrechungen beschränkt war, unterstützt UEFI das Konzept von Event-basierter, Architektur-neutraler Coding-Standards.

Zusammenfassend kann man sagen: UEFI erlaubt Firmware eine Sicherheits-Policy zu implementieren, Secure Boot ist ein UEFI Protokoll, und kein Windows Feature. UEFI Secure Boot ist Teil der Windows 8 Secure Boot Architektur und W8 nutzt es, um den Schutz des pre-OS Environments zu gewährleisten. Noch wichtiger, Secure Boot schließt OS-Loader nicht aus, es ist eine Methode, die der Firmware erlaubt, ein Authentifizierungsverfahren ihrer Komponenten durchzuführen. Erstausrüster haben die Möglichkeit, ihre Firmware an die Bedürfnisse ihrer Nutzer anzupassen. Microsoft betont, dass man keine Verfügung über die Settings der PC Firmware, die für einen sicheren Boot eines Betriebssystems verantwortlich sind, habe - außer bei Windows.

Unsignierte Software

Laut der UEFI-Spezifikation ist allerdings auch der Start einer nicht signierten Software möglich. Dabei muss ein Passwort festgelegt werden, nach dem der Nutzer gefragt wird, falls die UEFI-Firmware ein unsigniertes Programm bemerkt. So kann ungewünschter Bootvorgang verhindert werden, ohne dass autorisierte Nutzer bei der Software eingeschränkt werden.

Sicherheitsrisiko durch Grub

Linux-Distributoren müssten aber nichtsdestotrotz, um nicht jedes Mal die Passwort-Abfrage durchzugehen, Kernel wie Bootloader signieren. Der Signaturschlüssel wird dabei mit einer UEFI-Anwendung in der Mainboard-Datenbank hinterlegt. Dies führt weniger zu einer technisch als rechtlich problematischen Situation: Der Standard-Bootloader Grub 2 wird heute unter der GPLv3-Lizenz veröffentlicht, die besagt, dass Signaturschlüssel auch offengelegt werden müssen. Ein Sicherheitsrisiko durch Linux und Grub besteht also, denn durch die Grub-Installation wird auch der Zugang für Angreifer erleichtert, da sie sich damit in den Boot-Vorgang jedes installierten Betriebssystems einklinken können. (ez, derStandard.at, 23.09.2011)