Unter Cyberkriminellen hat in den vergangenen Jahren ein neues Geschäftsmodell Fuß gefasst. Statt ausschließlich auf das versteckte Abgreifen von sensiblen Daten zu setzen, wird der Rechner des Opfers einfach als Geisel genommen.

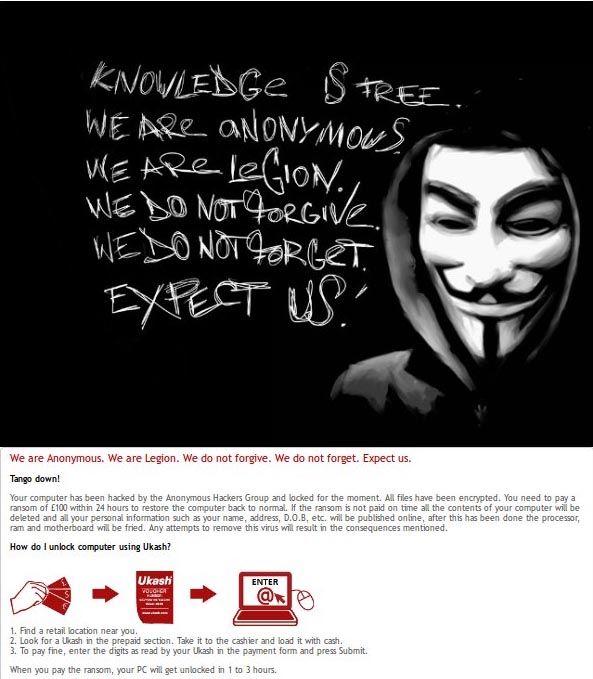

Der User wird nach dem Einschalten mit Warnungen konfrontiert, die vorgeblich vom FBI, einer anderen Strafverfolgungsbehörde oder - auch diese Variante ist kürzlich aufgetaucht - vom Hacker-Kollektiv Anonymous (wie dies aussieht, zeigt die Seite ehackingnews.com). Das Prinzip ist simpel: Der User soll eine deftige Gebühr entrichten, oder erhält die Kontrolle über sein System nicht wieder.

Lukratives Geschäft

Experten, so berichtet die New York Times, beziffern den Erfolg dieser Masche mittlerweile mit fünf Millionen Dollar jährlich. 2009 wurden in Osteuropa die ersten Opfer verzeichnet. Mittlerweile gibt es mehr als 16 Gruppierungen, die auf diese Weise Geld von zahlreichen Usern abschöpfen.

Nunmehr hat die Bedrohung, genannt "Ransomware", auch die Vereinigten Staaten erreicht. Als eine Art Vorläufer kann das Konzept von "wilder" Antivirensoftware gesehen werden, bei der der User eine Warnmeldung einer als Sicherheitsprogramm getarnten Malware erhält, die er kostenpflichtig upgraden muss, um eine Gefahr auf seinem Rechner zu beseitigen. Doch Ransomware funktioniert offenbar besser, weswegen diverse Gruppierungen sich nur noch darauf konzentrieren.

Bis zu 15 Prozent zahlen

Betroffene müssen nicht selten einen Experten bezahlen, um sie von der Plage zu befreien, denn auch nach der Bezahlung des geforderten Betrages wird das System nicht entsperrt. Manchmal hilft nur eine Formatierung der Festplatte und der damit verbundene Datenverlust, um wieder ungestört arbeiten zu können.

Nach einer "konservativen" Schätzung von Sicherheitsforschern, zahlen immerhin 2,9 Prozent der User, die mit Ransomware Bekanntschaft schließen, das "Lösegeld" tatsächlich. In manchen Ländern dürften es sogar 15 Prozent sein. Das ist durchaus erstaunlich, geht es doch teilweise um Summen im mittleren, dreistelligen Dollarbereich.

Zielgerichtete Auslieferung

Heute nutzen die Cyberkriminellen die IP ihrer Opfer, um automatisch Schadsoftware in der korrekten Sprache und mit den richtigen Behördenkennzeichnungen auszuliefern. US-Amerikaner sehen eine FBI-Warnung am Bildschirm, jene in Holland eine von der Polizei. In Irland wurde sogar schon gälische Ransomware gesichtet.

Neuerdings gehören auch voraufgezeichnete Audiobotschaften zum Programm, die mit strafrechtlichen Maßnahmen drohen, sollte ein User nicht innerhalb von 48 Stunden die geforderte Summe begleichen. Andere greifen auf die Webcam des Nutzers zu, sofern eine vorhanden ist, um den Eindruck zu erwecken, sie würden von den Behörden beobachtet.

Die Opfer werden meist instruiert, ihre Schuld mit Hilfe einer Prepaid-Karte oder über einen Zahlungsdienstleister per anonymen Direkttransfer zu begleichen. Dies nimmt ihnen die Chance, eine Transaktion rückabzuwickeln, wenn sie feststellen, dass die Sperre des Rechners auch nach der Bezahlung noch aufrecht ist.

Gruppierung erwirtschaftet 285.000 Euro in 18 Tagen

Die große Herausforderung liegt darin, die die Hintermänner aufzuspüren. Symantec konnte bislang 16 "Gangs" unterscheiden, eine davon konnte ihre Ransomware innerhalb von 18 Tagen auf eine halben Million PCs einschleusen. Ein französischer Sicherheitsforscher konnte sich Zugang zu einem Server einer anderen Gruppierung verschaffen. Diese schaffte es, an einem Tag, ihre Erpressersoftware an 18.941 Rechner auszuliefern - eine Erfolgsquote von 93 Prozent. 15 Prozent davon bezahlten die geforderten 100 Euro und bescherten den Verantwortlichen stattliche Einnahmen von etwa 285.000 Euro.

Zum Vergleich brachte falsche Antivirensoftware zu ihren Hochzeiten manchen Cyberkriminellen rund 120.000 Euro pro Woche ein. Diese Form der Bedrohung ging jedoch nach einer globalen Aktion von Behörden und Sicherheitsforschern deutlich zurück. Schließlich machten sich diverse Gruppierungen mit gegenseitigen DDoS-Attacken im Kampf um den schwindenden Profit das Leben schwer.

Aggressive Methoden

Nun sind viele von ihnen wieder zurück und setzen auf Ransomware, die bevorzugt über Pornoseiten ausgeliefert wird. Es gibt, so Symantec, sogar Beweise, dass die Hintermänner Werbefirmen dafür bezahlen, ihre gefährlichen Links prominent zu platzieren. Die Koppelung der falschen Behördenwarnung mit dem Konsum von expliziten Inhalten soll die Zahlungsbereitschaft der Opfer steigern. Statt einfach nur getäuscht zu werden, werden Betroffene zunehmend drangsaliert, um die Geldbörse zu zücken.

Datenklau

Die Bedrohung durch Ransomware besteht allerdings nicht nur darin. Während der Nutzer vor dem Bildschirm den Zugriff auf sein System verliert, durchforstet die Software dieses nach Passwörtern und E-Banking-Logins. Sicherheitsexperten warnen jedenfalls davor, die von der Ransomware geforderte Summe zu begleichen. User sollten sich in einem Computerladen ihrer Wahl helfen lassen.

"Das ist der neue nigerianische E-Mail-Scam", meint Symantecs Director of Security Response. "Wir werden uns noch die nächsten zwei Jahre darüber unterhalten." (red, derStandard.at, 07.12.2012)