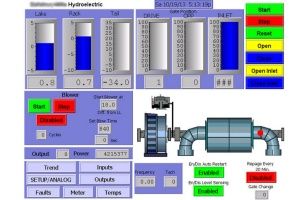

Online zugänglich waren unter anderem Steuerungssysteme von Wasserkraftwerken.

Die meisten Sicherheitslücken sind die Folge menschlichen Versagens bei der Entwicklung oder Einrichtung eines Systems. Ein Problem, vor dem in den letzten Jahren immer wieder lautstark gewarnt wurde. Trotzdem konnte Sicherheitsforscher Paul McMillan binnen einer Viertelstunde zig tausende Rechner weltweit ausfindig machen, die ohne weiterer Absicherung Zugriff auf teils heikle Infrastruktur erlaubten. Wired berichtet.

30.000 offene Systeme in 16 Minuten

McMillan scannte für seine Ermittlungen den gesamten IP4-Adressbereich, außer jene Adressen, die staatlichen Einrichtungen und Schulen zugeordnet sind. Dazu nutzte er das Tool "Massscan" für den Zugriffstest und "VNCScnap" für die autmatisierte Erstellung eines Screenshots bei einem Fund.

Abgesehen hatte er es auf den Port 5900. Dieser wird oft von Programmen verwendet, die auf ein virtuelles Netzwerk zugreifen. Dabei handelt es sich oft um Fernwartungssoftware, also Programme, die das Bedienen eines Rechners oder Systems von einem anderen Ort via Internet erlauben. McMillan entdeckte auf diesem Wege 30.000 Computer, auf die er aufgrund fehlender Absicherung einfach zugreifen konnte.

Kraftwerkssteuerung, Überwachungskameras, Patientendaten

Das Sammelsurium der betroffenen Systeme ist breit. Neben diversen Privatrechnern erblickte der Sicherheitsspezialist auch eine Reihe von nicht näher identifizierbaren Oberflächen, die Skizzen von Belüftungsanlagen und ähnlichem anzeigten und ihre Steuerung erlaubten. Andere Systeme waren wiederum klar gekennzeichnet.

Dazu gehören etwa die Steuerung von zwei New Yorker Wasserkraftwerken, einem Generator in Los Angeles oder die Überwachungskameras eines tschechischen Casinos. Auch das Fütterungssystem einer Schweinefarm in Pennsylvania und die Rezeptverwaltung einer Apotheke in Los Angeles mit detailierten Patienteninformationen lagen offen.

Eine andere Anlage steuerte offenbar die Belüftung verschiedener Minen in Rumänien. Ebenso zugänglich war die Türsteuerung eines Pflegeheims in New York, die Kontrollen verschiedener Autowaschanlagen oder die Kühlungssteuerung eines US-Unternehmens, das Mittagessen an Schulen liefert.

Löcher in der Firewall

"Viele Infrastruktursysteme tauchen hier auf, weil der Softwarehersteller für sein Verbindungsprotokoll Löcher in die Firewall geschossen hat", erklärt McMillan gegenüber Wired. Viele Leute würden denken, sie wären sicher, weil sie hinter einer Firewall sitzen. Manche Systeme dürften überhaupt nur deswegen aufgeschienen sein, weil nachträglich Fernwartungssoftware installiert worden sei.

Vor allem auf Privatrechnern wird oft TeamViewer eingesetzt. Ein Sprecher des Unternehmens betont jedoch, dass standardmäßig ein Passwort erforderlich ist, um sich für Fernwartungsmaßnahmen zu verbinden. Folglich ist nicht auszuschließen, dass eben jene Passworteingabe von einigen Nutzern aus Bequemlichkeit deaktiviert worden ist.

Betroffene werden kontaktiert

McMillan hat seine Funde dem US CERT und ICS-CERT übermittelt. Auf einem passwortgeschütztem Portal hat er die Screenshots nach IP-Adresse und Land sortiert hochgeladen, so dass andere Forscher ihm helfen können, die Betroffenen zu kontaktieren. (red, derStandard.at, 09.11.2013)