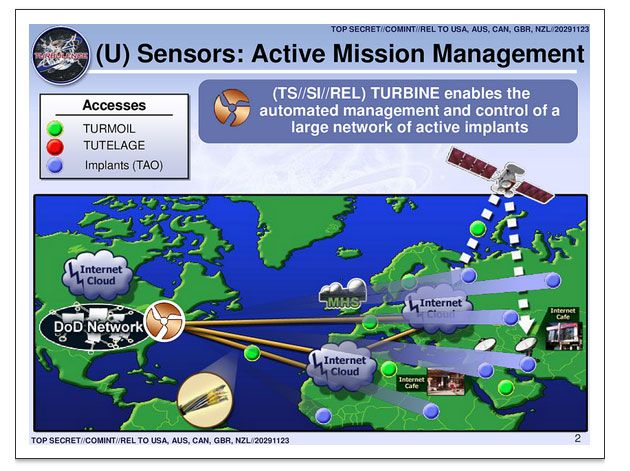

Neue Enthüllungen des Whisteblowers Edward Snowden zeigen, dass die NSA zumindest plante, weltweit Millionen Computer mit Malware zu identifizieren. Dafür zuständig sei ein Programm mit dem Codenamen "Turbine", das "automatisiert" Schadsoftware an Rechner verteile. Dadurch sollen Angriffe mit Malware massiv ausgedehnt worden sein: Statt wie bisher nur einzelne vorausgewählte Ziele anzugreifen, sollen ab spätestens Juli 2010 hunderttausende Rechner anvisiert worden sein. Wie viele Computer aktuell davon betroffen sind, ist unklar.

"Grenzen normaler Spionage verlassen"

Ziel der NSA sei es dabei laut dem auf The Intercept geleakten Dokument gewesen, die "Grenzen normaler Signalspionage" zu verlassen und stattdessen "aggressiver" und großflächiger zuschlagen zu können. "Turbine" war dabei Teil eines größeren Programms namens "Owning the Net" (Das Internet beherrschen) und bestand selbst aus mehreren Malware-Tools:

Uniteddrake

Diese Schadsoftware ist in der Lage, mit einer Reihe von Plug-ins totale Kontrolle über den infizierten Computer zu übernehmen.

Captivateaudience/Gumfish

Den Snowden-Dokumenten zufolge kann die NSA durch diese Tools Mikrofone respektive Webcams übernehmen und ferngesteuert Gespräche aufzeichnen sowie Fotos oder Videos aufnehmen.

Foggybottom

Diese Malware sammelt die Historie des Internetbrowsers, Login-Details und Passwörter und übermittelt sie an das NSA-Hautpquartier in Fort Meade, Maryland. "Salvagerabbit" schafft das sogar für USB-Sticks und externe Festplatten.

Die Programme hätten sich dabei nicht nur gegen Terroristen gerichtet, wie The Intercept meldet. Es ist momentan unklar, wie viele Rechner weltweit mit NSA-Malware infiziert sind, in zumindest einem Fall wurde ein Systemadministrator eines Internet- und Mobilfunkproviders angegriffen. Durch den Hack auf seine Daten sollen Informationen zu Kunden des Providers erlangt worden sein. Die NSA hatte auch Router im Visier.

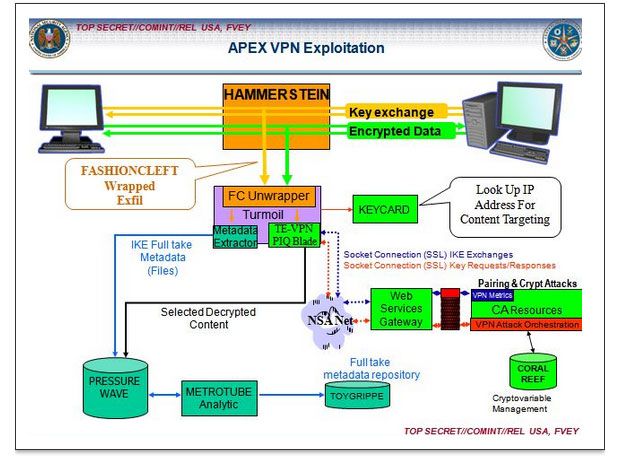

Hammerstein/Hammerchant

Mit diesen zwei Programmen sollten Angriffe auf VPN-Verbindungen durchgeführt werden. Zusätzlich waren sie in der Lage, via Skype und andere Sprachübertragungssoftware durchgeführte Anrufe aufzunehmen.

Willowvixen

Mit der Operation "Willowvixen" sollten Ziele durch Spam-E-Mails infiziert werden. Problem dabei sei aber, so NSA-interne Dokumente, das zunehmende Wissen über Spam-Methoden. Dadurch seien immer weniger Menschen in die Falle der NSA getappt.

Quantumhand

Eine besonders bizarre Operation der NSA ist Quantumhand: Hier "verkleidet" sich ein Server der NSA als Facebook-Server und fordert das Ziel auf, sich einzuloggen. Sobald das erfolgt, sendet die NSA schadhafte Datenpakete an dessen Rechner. Während der Nutzer dann "auf Facebook surft", schöpft der US-Militärgeheimdienst sämtliche Daten von seiner Festplatte ab. Ein Video von The Intercept erklärt die Vorgehensweise:

Facebook kommentierte auf Anfrage von The Intercept, dass man "keine Beweise für diese Aktivitäten" habe. Durch die Umstellung auf HTTPS sei Facebook im vergangenen Jahr um einiges sicherer geworden.

Seconddate

Facebook verwies darauf, dass grundsätzlich jede HTTP-Verbindung angreifbar gewesen sei. Das nutzte die NSA mit einem Programm namens "Seconddate", mit dem die "Echtzeit-Kommunikation" zwischen Client und Server beeinflusst wurde und Webbrowser unbemerkt auf NSA-Malware-Server umgeleitet wurden. Diese hatten den Namen "Foxacid". (fsc, derStandard.at, 12.3.2014)