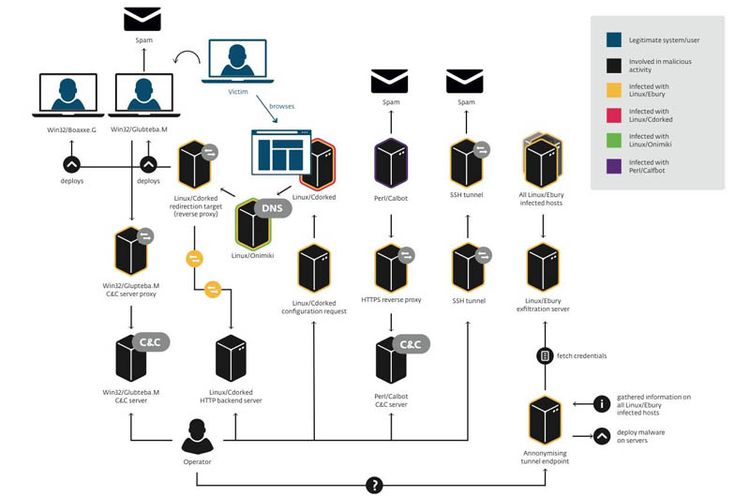

Infografik: Wie Windigo arbeitet.

Forscher der Sicherheitsfirma ESET haben in Zusammenarbeit mit dem europäischen CERT, dem CERN und weiteren Organisationen eine großangelegte Operation von Cyberkriminellen aufgedeckt. Dieser wurde der Name "Operation Windigo" gegeben. Sie kontrolliert derzeit rund 25.000 UNIX-Server.

Malware macht aus Windows-Rechnern Spamschleudern

Die übernommenen lieferten unter anderem Webseiten aus, die Windows-Rechner beim Aufrufen mit Malware infizieren sollten, die den Nutzer auf gefälschte Webseiten umleitet und den PC als Spamschleuder für insgesamt 35 Millionen Nachrichten täglich zweckentfremdet. Mac-User werden wiederum mit Dating-Werbung eingedeckt, Smartphone-User auf Seiten umgeleitet, die mit vermeintlichen Gratis-Pornos locken.

Nach Einschätzung der Experten existiert Windigo seit wenigstens zweieinhalb Jahren und konnte – unbemerkt von der Security-Fachwelt - an Fahrt aufnehmen. Beim Kapern von Servern kommt eine Kombination fortschrittlicher Malware zum Einsatz, die unter anderem einen OpenSSH-Backdoor, Trojaner und andere "Helfer" umfasst. Erstaunlich ist, so die Forscher, dass die Kompromittierung eines Servers zum Teil manuell vorgenommen wird.

1,1 Millionen Zielsysteme an einem Wochenende

An einem Wochenende konnte man 1,1 Million IP-Adressen ermitteln, die auf die Infrastruktur des Netzwerkes zugriffen, was aber freilich nicht mit Infektionen gleichzusetzen ist. Jedes Gerät ist allerdings ein Ziel, womit "Windigo" täglich über eine halbe Million Geräte angreift.

Server-Administratoren sollen ihr System mit einem einfachen Kommandozeilenbefehl auf eine Infektion prüfen können. Dieser lautet: $ ssh -G 2>&1 | grep -e illegal -e unknown > /dev/null && echo "System clean" || echo "System infected". Schlägt er an, sollte die Infektion umgehend beseitigt oder das System besser komplett neu aufgesetzt werden und in jedem Falle Passwörter und private Schlüssel zu ändern. (red, derStandard.at, 18.03.2014)