Bislang galt Verschlüsselung als wirksamer Schutz vor Massenspionage durch NSA, GCHQ und andere Geheimdienste. Besonders Whistleblower Edward Snowden pries wiederholt die Vorteile einer verschlüsselten Kommunikation. Gleichzeitig warnte er davor, dass die Verschlüsselungssoftware oftmals schlecht implementiert wäre – und die NSA so einen Weg finden könne, um die Daten trotzdem auszulesen.

Schon lange entdeckt?

Heartbleed, der "Verschlüsselungs-GAU“, könnte dem US-Militärgeheimdienst daher gelegen gekommen sein. "Es ist die schlimmste und am weitesten verbreitete Sicherheitslücke in SSL", so der Kryptograph Matt Blazer gegenüber Wired, "und es würde mich nicht überraschen, wenn die NSA die Lücke lang vor der Öffentlichkeit entdeckt hat.“

Geheimprogramm Bullrun

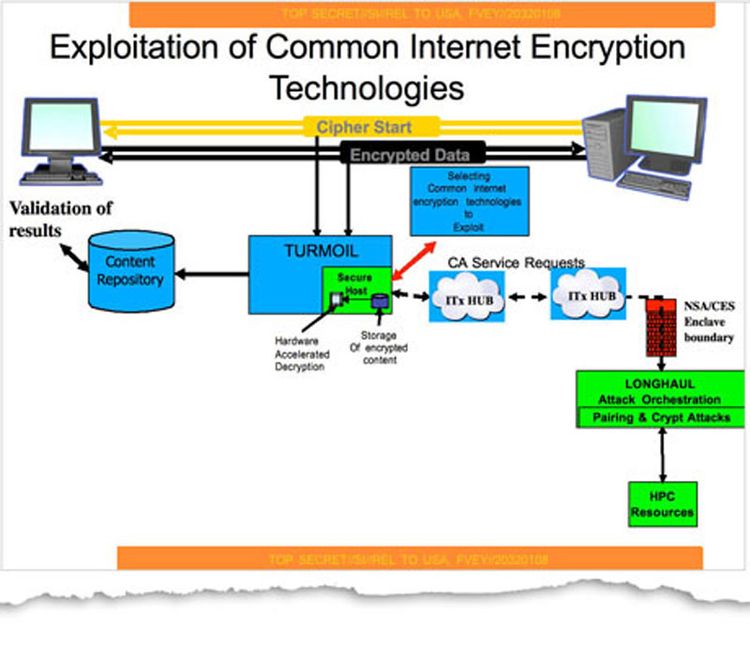

Das Knacken verschlüsselter Kommunikation stand schon lange ganz oben auf der Wunschliste der NSA. Zeitweise galten verschlüsselte Emails sogar als prioritär, gemäß der Logik, dass Verschlüsselung nur von jemandem benutzt werde, der etwas zu verbergen hat. Ein Geheimprogramm namens "Bullrun" sollte dafür sorgen, Hintertüren in Verschlüsselungsstandards einzubauen, laut Guardian-Berichten sei hier auch SSL im Fokus gestanden.

SSL ohne Heartbleed geknackt?

Es könnte daher durchaus sein, dass NSA und GCHQ das Open SSL-Protokoll schon länger geknackt hätten – ohne von der Heartbleed-Lücke zu wissen. Die zweite Möglichkeit bestünde darin, dass die Geheimdienste Heartbleed entdeckt und ausgenutzt hatten.

Durch Heartbleed wären die NSA-Hacker gezielt an Accounts und deren Passwörter gelangt. Viel wichtiger sind den Geheimdiensten allerdings die Verschlüsselungs-Keys, die für SSL genutzt werden – und hier dürfte Heartbleed keine große Hilfe sein. Deshalb gilt es als extrem unwahrscheinlich, dass die NSA selbst für die Heartbleed-Lücke gesorgt hat.

Heartbleed: Nicht effektiv genug für NSA

So trete der Bug nicht auf allen Websites auf, wie Wired analysiert. Selbst wenn ein Server von Heartbleed betroffen ist, ist es mühsam, die Daten abzusaugen, da nicht gezielt nach den Verschlüsselungs-Keys gesucht werden kann.

So habe die Sicherheitsfirma CloudFlare in den letzten Tagen mehrfach bei Linux NGinx-Servern getestet, ob man mit Heartbleed an Keys gelangen könne, dies aber noch nicht erfolgreich geschafft. Auch bei Apache-Servern sei man optimistisch, so Cloudflare-Mitarbeiter Nick Sullivan: "Es dürfte zumindest sehr schwierig sein."

Alternative Angriffsmethoden

Das Hauptziel der Geheimdienste wäre damit trotz Heartbleed außer Reichweite, weshalb NSA und Co wohl schon lange an alternativen Angriffsmethoden arbeiten. Mittlerweile ist es, so Wired, mittels mehrerer Tests möglich, die Betroffenheit von Websites festzustellen. Künftig könnten auch Tools entwickelt werden, um rückblickend festzustellen, ob die eigene Seite gehackt wurde. (fsc, derStandard.at, 11.4.2014)