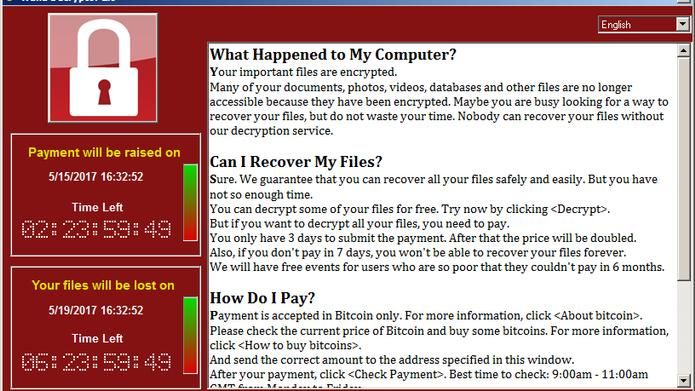

Bei einem Befall eines Windows-Rechners mit der Ransomware wird Betroffenen diese Meldung angezeigt.

Jene Ransomware, die in England und Spanien tausende Rechner infiziert hatte, hat sich auch auf weitere Länder ausgebreitet. So ist der letzte Stand, dass zehntausende Computer von Unternehmen, Behörden und Verbrauchern in fast 100 Ländern befallen wurden. Die Zahl stammt von der Antiviren-Firma Avast, die von mittlerweile 75.000 Fällen spricht. Kaspersky ist zuvor noch von 45.000 Angriffen in 74 Ländern ausgegangen.

Auch Österreich betroffen

Auf Nachfrage beim Cert Österreich wurde dem STANDARD gesagt, dass "circa 70 Unternehmungen hierzulande betroffen sind". Dazu werden jene Rechner gezählt, die nach der Aktivierung einer "Notfall"-Domain infiziert wurden. Vorherige Infektionen lassen sich nicht messen, die Dunkelziffer dürfte also höher sein. Ein Sprecher des Bundeskriminalamts (BK) sagte gegenüber der APA, dass es vorerst "weniger als ein Dutzend Fälle" gebe. Angegriffen wurden demnach Unternehmen aus verschiedenen Branchen – etwa ein Hotel und ein Technologieunternehmen. Von einer Bezahlung wird vom BK abgeraten. Zudem empfiehlt das BK regelmäßig Backups zu machen und bei Mitarbeitern Bewusstsein für die Gefahren im Internet zu schaffen.

Anzeigetafeln der Deutschen Bahn übernommen

In Deutschland gab es etliche Nutzer, die auf Twitter berichteten, dass Anzeigetafeln der Deutschen Bahn den typischen Screen der Ransomware zeigten. Dies wurde von dem Unternehmen auch bestätigt, allerdings kam es zu keiner Einschränkung des Bahnverkehrs. Die Deutsche Bahn will an den Bahnhöfen zusätzliche Mitarbeiter einsetzen, um den Wegfall der Anzeigetafeln zu kompensieren.

Banken, Lieferdienste und Telekom

In den USA erwischte es den Lieferdienst FedEx, der sich bei den Kunden für Ausfälle entschuldigte. In Portugal rief der Telekomkonzern Portugal Telecom (PT) Mitarbeiter dazu auf, alle Windows-Rechner herunterzufahren. Auch Banken sind von dem Hack betroffen, Kunden der portugiesischen Bank Millennium BCP konnten am Freitag nicht auf ihre Online-Konten zugreifen. Mittlerweile ist dies aber wieder möglich. Der französische Autobauer Renault musste durch die Attacke die Produktion an mehreren französischen Standorten einstellen. Die Entscheidung sei Teil einer Schutzmaßnahme, sagte der Konzern.

IT-Experte stoppte Verbreitung vorerst

Dass die weitere Verbreitung der Ransomware gestoppt wurde, ist wohl auf einen IT-Experten zurückzuführen, der einen "Notschalter" für die Schadsoftware entdeckt hatte. Auf Twitter teilte er mit, dass die Registrierung eines von dem Trojaner genutzten Domain-Namens dazu geführt hatte, dass die Verbreitung zumindest vorläufig beendet wurde. Allerdings warnt er auch, dass dies nur ein kurzzeitiges Aufatmen sei und Windows-Nutzer dringendst ein Update durchführen sollten.

NSA nutzte Schwachstelle zuvor aus

Die Ransomware mit dem Namen "Wanna Decryptor" oder "Wanna Cry" ist auf die US-Behörde NSA zurückzuführen, die einst eine entsprechende Sicherheitslücke ausnutzten. Dokumente dazu wurden von dem Hacker-Kollektiv "Shadow Brokers" veröffentlicht. Microsoft reagierte und stopfte die Schwachstelle mit einem Windows-Update bereits im März. Offenbar wurde dies aber von etlichen Unternehmen, Behörden und Nutzern noch nicht installiert, weshalb die Rechner angreifbar waren.

Microsofts Reaktion

Microsoft selbst hat sich nun auch zu der Ransomware zu Wort gemeldet. In einem Blog-Eintrag verweist das Unternehmen auf den Patch, der im März ausgeliefert wurde und die Schwachstelle behoben hatte. Zudem bestätigt der Konzern, dass Windows XP, Windows 8, und Windows Server 2003 verwundbar sind, solange sie das Update nicht erhalten haben. Windows 10 ist nicht betroffen. Für besagte verwundbare Systeme wurde von Microsoft ein Update bereitgestellt. Selbst Windows XP ist inkludiert, obwohl der Support für das Betriebssystem längst ausgelaufen ist. (dk/APA, 13.05.2017)