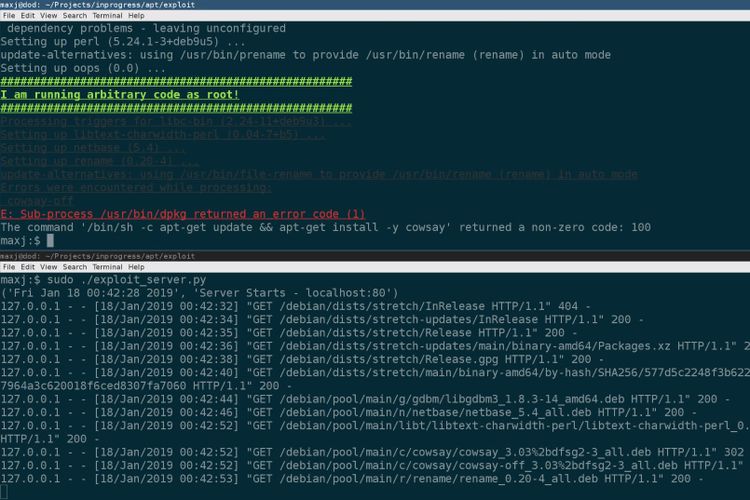

Ein erfolgreicher Exploit über die Lücke.

Viel schlimmer kann es eigentlich kaum kommen: Eine kritische Sicherheitslücke im verbreiteten Paketmanager Apt ermöglicht es Schadcode auf ungeschützte Systeme einzuschmuggeln. Davon betroffen sind sämtliche Linux-Distributionen, die apt verwenden – darunter etwa Debian oder Ubuntu.

Ausgetrickst

Aufgespürt wurde die Lücke durch den Sicherheitsforscher Max Justicz. Dieser demonstriert in einem Blogeintrag, wie einfach es ist den Download von Update-Paketen auf eine andere Adresse umzuleiten, und auch gleich einen neuen Hash-Wert mitzuliefern. Infolge wird dann auch noch die Textsignatur auf dem System verändert, um den Signaturcheck auszutricksen – womit betroffene Systeme glauben, dass alles ok ist.

Kritik

Die Attacke wirft aber auch grundlegende Fragen auf. Möglich ist all dies nämlich nur, weil die Daten bei Apt von Haus aus unverschlüsselt übertragen werden. Bei der Nutzung von HTTPS wäre ein solcher Angriff von vornherein unmöglich. Die Debian-Entwickler argumentieren bisher, dass eine HTTPS-Übertragung nicht notwendig sei, da ohnehin die Signatur vor der Installation geprüft wird. Der jetzige Vorfall demonstriert nun aber eindrucksvoll, wie leichtfertig diese Annahme ist – und verschafft so Kritikern Rückenwind.

Update

Mittlerweile haben die betroffenen Distributionen mit passenden Updates reagiert, die den Fehler ausräumen. Die Nutzer sollten diese Aktualisierung angesichts des hohen Gefährdungsgrades umgehend einspielen. (apo, 23.1.2019)