Wer die Videokonferenz-App Zoom auf einem Mac verwendet oder in der Vergangenheit verwendet hat, hat möglicherweise ein gravierendes Problem. Eine Sicherheitslücke in dem Tool erlaubt nämlich Unbekannten, die Webcam des Rechners in Betrieb zu nehmen oder ihn per DoS-Attacke lahmzulegen. Das zeigt die Offenlegung des Sicherheitsforschers Jonathan Leitschuh.

Betroffen sind laut Schätzung von Leitschuh rund vier Millionen Nutzer und bis zu 750.000 Unternehmen. Es gibt allerdings auch eine gute Nachricht: Das Problem lässt sich relativ einfach beheben, das Programm zu deinstallieren reicht allerdings nicht aus.

Server bleibt auch nach Deinstallation

Der Reihe nach: Zoom installiert auf dem eigenen Rechner einen Server zur Abwicklung der Videogespräche. Er ermöglicht es auch, andere Nutzer mit einem einfachen Link (zoom.us/j/ gefolgt von einer Nummer) zu einem Kamerachat einzuladen, und umgeht dabei auch Berechtigungsanfragen von Browsern.

Dieser Server bleibt auch auf dem MacOS-System, wenn man Zoom deinstalliert. Nutzer können seine Existenz überprüfen, indem sie im Terminal den Befehl "lsof -i :19421" eingeben. Dieser Server dient auch als Einfallstor für die Schwachstelle, denn er kann nicht nur vom User, sondern auch von Webseiten angesteuert werden.

Zoom schaltet standardmäßig Kamera ein

Wie Leitschuh herausfand, ist es möglich, diesen Server mittels einer manipulierten Website dazu zu bringen, sich in den eigenen Audio- oder Videochat einzuklinken, ohne dass der betroffene User das mitbekommt. Dazu reicht einfach gestrickter HTML-Code, der etwa in einem iFrame oder als Link hinter einem Button versteckt wird.

Möglich ist das auch, weil Zoom in der Standardkonfiguration keine weitere Bestätigung des Nutzers verlangt, bevor man einem Videochat per Link beitritt. Zudem kann Zoom über den Server unbemerkt wieder installiert werden, sollte die App nicht auf dem System präsent sein. Ebenso ermöglicht die Lücke es, fremde Mac-Rechner durch eine Flut an Konferenzanfragen zu verlangsamen oder lahmzulegen (Denial-of-Service-Angriff).

Langsame Reaktion

Der Umgang mit dem Problem seitens Zoom war laut dem Experten bislang auch nicht vorbildlich. Im März hatte die Firma wochenlang nicht auf die Anfrage bezüglich einer Kontaktperson im Sicherheitsteam reagiert. Erst im April bestätigte das Unternehmen Leitschuhs Fund. Tatsächlich setzte man sich aber erst Ende April erstmals zusammen, um eine konkrete Lösung zu besprechen.

Am 21. Juni meldete das Zoom-Team, die Lücke geschlossen zu haben, allerdings stellte sich heraus, dass es sich nur um den Workaround handelte. Leitschuh hatte davor gewarnt, nur diesen zu implementieren, da er die Lücke ebenfalls nicht ganz schloss.

Daher ist es immer noch möglich, Nutzer von Zoom und jene, die die Software in der Vergangenheit installiert hatten, ohne ihr Zutun in Videochats zu holen. Tatsächlich behoben wurde nur die Anfälligkeit für DoS-Attacken.

Zoom beruft sich auf Komfort

In einer Stellungnahme verweist Zoom lediglich auf die Einstellungsmöglichkeiten der App, wo sich die automatische Aktivierung von Kamera und Mikrofon abschalten lässt. Hinsichtlich des lokalen Servers und seiner undokumentierten Schnittstellen hält man gegenüber ZDNet nur fest, dass man diesen entwickelt habe, damit Safari-Nutzer nicht ständig Bestätigungsdialoge beim Start von Zoom erhalten, was ein "Differenzierungsmerkmal" des Programms sei.

Man sehe aber, dass manche User sich vor dem Beitritt zu einem Videochat eine solche Abfrage wünschen. Daher evaluiere man nun die Implementation dieses Features sowie weiterer Optionen zur Kontrolle des Zugriffs auf Kamera und Mikrofon und werde über die eigenen Pläne informieren, wenn man eine Entscheidung getroffen habe. Eine zeitnahe Nachlieferung eines weiteren Sicherheitspatches ist scheinbar nicht geplant.

Wie man sich selbst helfen kann

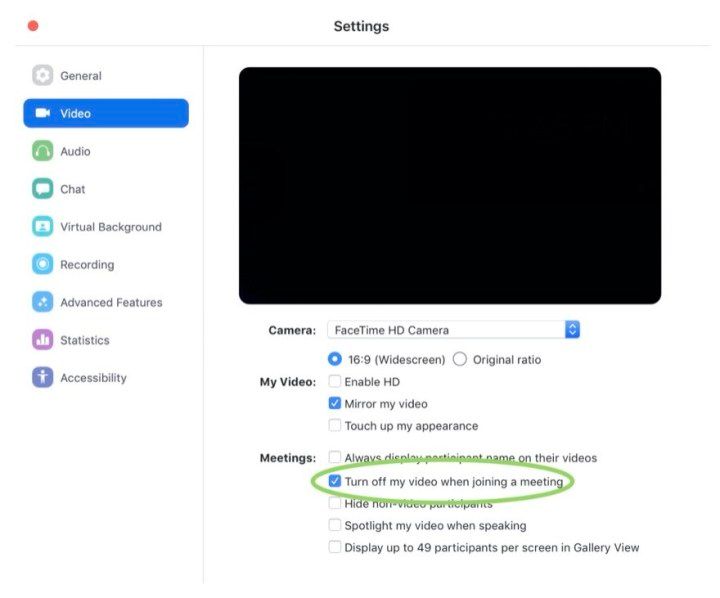

Dementsprechend gibt es zwei Wege für Nutzer, sich selbst zu schützen. Der erste führt über die Zoom-Einstellungen, wo sich die automatische Inbetriebnahme von Kamera und Mikrofon abschalten lässt (siehe Screenshot). Die zweite Variante, die Leitschuh angesichts potenziell weiterer Lücken empfiehlt, ist die Entfernung des Zoom-Servers.

Dazu muss im Terminal zuerst der Befehl "lsof -i :19421" ausgeführt werden, um die Prozess-ID des Servers zu erhalten. Anschließend kann man diesen mit dem Kommando "kill -9 X" (X = Prozess-ID) abwürgen und dann den Ordner "~/.zoomus" löschen. Um zu vermeiden, dass der Server über Updates wieder installiert wird, gilt es, die Befehle "rm -rf ~/.zoomus" und "touch ~/.zoomus" auszuführen. (gpi, 9.7.2019)