Kleiner Chip, große Wirkung.

Rund ein Jahr ist es her, da sorgte ein Bericht von Bloomberg für gehörige Aufregung in der IT-Branche. Stellten die Autoren darin doch die Behauptung auf, dass es einer Spezialeinheit des chinesischen Militärs gelungen sei, Spionagechips auf den Servern der Firma Supermicro unterzubringen. Was die Angelegenheit besonders pikant machte: Diese Hardware wird von zahlreichen großen Unternehmen eingesetzt, darunter etwa auch Apple und Amazon. Die chinesische Regierung soll dann infolge Zugriff auf die Daten der Nutzer der betroffenen Unternehmen gehabt haben.

Was danach folgte, war allerdings nicht weniger bemerkenswert: In zum Teil auch technisch sehr detaillierten Stellungnahmen dementierten die betroffenen Hersteller den Bericht. So widersprach etwa Apple öffentlich der Behauptung, dass man je manipulierte Chips auf den eigenen Servern gefunden hat – genau das wurde aber in dem Artikel unterstellt. Während es also divergierende Ansichten zur Frage, ob die betreffende Attacke je passiert ist, gibt, sind sich Experten bei einem anderen Punkt einig: Prinzipiell ist die Installation eines winzigen Spionagechips nicht nur technisch leicht machbar, sie kostet auch nicht viel.

Demonstration

Wie günstig so etwas geht, will der Sicherheitsexperte Monta Elkins bald auf der CS3sthlm Konferenz demonstrieren, bei Wired hat man die wichtigsten Informationen zum Vortrag aber schon vorab erhalten. Gerade einmal 200 US-Dollar kostet demnach die Ausrüstung, die man braucht, um einen Spionagechip auf einer Computerplatine unterzubringen. Vor allem aber: Der Großteil davon geht für wiederverwendbare Werkzeuge drauf. 150 Dollar verrechnet der Experte also für eine Heißluft-Lötstation, 40 Dollar für ein Mikroskop. Die zur Spionage genutzten Chips kosten dann gerade einmal zwei Dollar pro Stück.

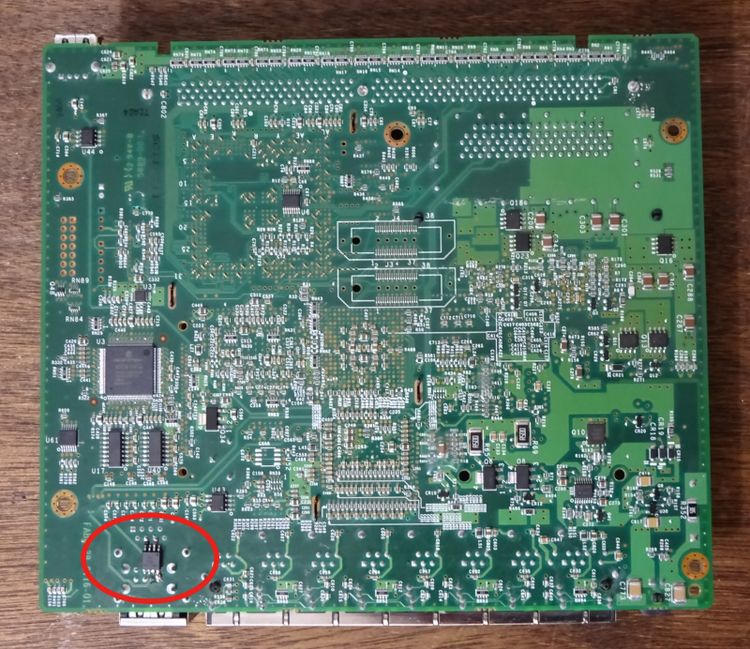

Wie so ein Angriff dann aussehen könnte, demonstriert er anhand der Platine einer Cisco ASA 5505 Firewall. Er suchte sich eine unverdächtige Stelle auf dem Motherboard, über den sein – selbstprogrammierter – Chip Zugriff auf die serielle Schnittstelle hat. Startet das betreffende System nun, gibt sich der Chip zunächst als Sicherheitsadminstrator aus, um Zugriff auf die Firewall-Einstellungen zu erhalten. Anschließend zwingt er die Firewall zum Start der Passwort-Wiederherstellung und legt einen neuen Administrations-Account an – in diesem Moment hat er Vollzugriff auf sämtliche Abläufe auf der Firewall. So könnte er dann etwa Fernzugriff für einen Hacker aktivieren, der dann wiederum direkt seine Spionagetätigkeiten entfalten könnte.

Bastelei

Elkins betont dabei, dass er mit dem ATtiny85 einen vergleichsweise großen Chip für seine Demonstrationszwecke genommen hat – dieser ist etwa so groß wie ein kleiner Fingernagel. Professionelle Hacker könnten hier eigens entwickelte Chips wesentlich kleiner gestalten – kaum größer als ein Reiskorn. Er hat den ATtiny85 aber einfach von einem günstigen Arduino-Board übernommen. Zudem hat er sich keine sonderliche Mühe gegeben den Chip zu verstecken, um ihn für die Demonstrationszwecke auch gut sichtbar zu machen. Genauso gut hätte er ihn aber auch unter anderen Komponenten verstecken können.

Die Motivation für seine Recherche umschreibt Elkins recht simpel: Er wolle den Menschen zeigen, dass solche Attacken nicht irgendwie "magisch" sondern eigentlich recht einfach durchzuführen sind – etwas das selbst er in seinem Keller basteln könne. Allerdings betont der Sicherheitsforscher auch, dass er damit nicht behaupten will, dass der von Bloomberg behauptete Angriff tatsächlich stattgefunden hat. Bei einer solch breiten Unterwanderung direkt in der Produktion, stellen sich noch einmal ganz andere Probleme. Interessant könnte so etwas also nicht zuletzt für gezielte Attacken gegen einzelne Personen oder Firmen sein.

Relationen

Experten merkten infolge des Bloomberg-Berichts damals an, dass solch ein versteckter Chips bei Firmen wie Amazon, die riesiger Serverfarmen betreiben, kaum unbemerkt blieben. Das liegt daran, dass dort Motherboards vor dem Einsatz minutiös untersucht wird. Zudem werden sie oft auch elektrischen Tests unterzogen, in denen ein zusätzlicher Bauteil auffallen würde. Ein Angreifer müsste also schon die Hardware-Designs selbst unterwandern, um hier Zugriff zu bekommen – zumindest bei so großen Cloud-Anbietern wie Amazon. (red, 11.10.2019)