Eine Schwäche bei den Kamera-Apps vieler Android-Smartphones erlaubt Audio- und Video-Spionage.

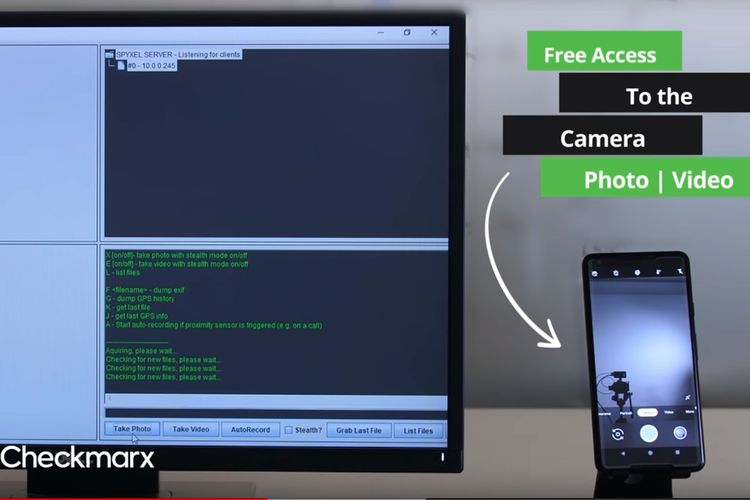

Das Berechtigungssystem von Android ist eigentlich dazu gedacht, zu verhindern, dass Apps unbemerkt Zugriff auf sensible Informationen eines Smartphones erhalten. Sicherheitsforscher von Checkmarx haben aber einen schlauen Weg gefunden, um diese Sperren auszutricksen – und das mit für die Nutzer potentiell schwerwiegenden Folgen. Eine Sicherheitsschwäche bei vielen Android-Smartphones ließ sich dazu nutzen, die Kamera zu starten und in Folge Audio- und Videoaufnahmen zu tätigen. Das funktionierte sogar dann, wenn das Gerät zuvor gesperrt war.

Ablauf

Alles was es dazu brauchte, war die Nutzer dazu zu bringen, eine unscheinbare App zu installieren – für ihre Tests haben die Forscher etwa eine simple Wetter-App verwendet. Die einzige Berechtigung, die diese benötigt, ist jene für "Storage" – also den Zugriff auf den lokalen Datenspeicher. Da diese unter Android extrem verbreitet ist, gehen die Sicherheitsforscher davon aus, dass die meisten Nutzer sie ohne großes Nachdenken vergeben werden. Anschließend wird das Intent-System von Android genutzt, um die Kamera-App zu öffnen. Dieses ist an sich dazu gedacht, um Daten zwischen Apps auszutauschen, dass eine App auf diesem Weg ohne Zutun der Nutzer die Kamera öffnen kann, ist insofern eine Implementationsschwäche. Der konkrete Bug liegt dabei übrigens in der Kamera-App und nicht im System, da diese festlegt, welche "Intents" für sie erlaubt sind.

Verschleierung

Der ganze Trick hat allerdings ein kleines Problem: Er ist zunächst einmal recht einfach zu entdecken. Immerhin wird dabei die Kamera-App des jeweiligen Smartphones geöffnet, was am Display dann auch gut zu sehen ist. Die Sicherheitsforscher haben jedoch Wege gefunden diese Aktivität zu verschleiern. In einem Video zeigen sie einen Modus vor, in dem die Angriffs-App nur dann aktiviert wird, wenn das Smartphone mit dem Display nach unten liegt. Damit bekommt man zwar nur ein Bild von der Decke, Tonaufnahmen könnten aber natürlich trotzdem interessant werden. Ein anderes konkretes Angriffsszenario sehen die Experten bei Telefonanrufen, wo dann gleichzeitig Audio und Umgebungsvideo mitgeschnitten werden könnte. Für beides bedient man sich einfach der Informationen des Annäherungssensors, um zu sehen, wann der Bildschirm abgedeckt ist. All diese Aufnahmen können anschließend problemlos auf einen Server des jeweiligen App-Herstellers hochgeladen und dort ausgewertet werden.

Details

Außerdem warnen die Sicherheitsforscher davor, dass eine bösartige App GPS-Daten aus Fotos auslesen und so Standortinformationen über die User erhalten kann. Dieser Hinweis ist zwar an sich richtig, aber auch etwas irreführend, da er per se nichts mit der betreffenden Lücke zu tun hat. Das ist ein generelles – und bekanntes Problem – der "Storage"-Berechtigung, da damit Apps eben auch Zugriff auf gewisse Daten anderer Programme und damit vor allem Fotos erhalten. Damit können sie dann natürlich auch die GPS-Informationen aus den Metadaten auslesen. Aus genau diesem Grund hat Google mit Android 10 ein neues System namens "Scoped Storage" eingeführt, dass strikte Beschränkungen vorsieht und somit solche Dinge verhindern soll. Allerdings ist dieser Ansatz derzeit noch nicht verpflichtend, da er für App-Entwickler einiges an Zusatzarbeit bedeutet.

Zeitablauf

Der Fehler wurde bereits im Juli an Google gemeldet, das Unternehmen hat ihn bei seinen eigenen Geräten bereits kurz danach behoben. Wer die Kamera-App also auf dem aktuellsten Stand hat, sollte hier schon länger nicht mehr gefährdet sein. Zudem hat der Softwarehersteller auch seine Android-Partner umgehend informiert, so dass etwa auch bei Samsung-Geräten der Fehler mittlerweile ausgeräumt sein soll. Unklar bleibt hingegen wie es mit anderen Anbietern aussieht. Hierzu liefert der Bericht keine Details, außer dem Hinweis, dass laut Google sehr wohl noch Geräte von weiteren Herstellern betroffen sind. Belege dafür, dass dieses Sicherheitsprobĺem auf für konkrete Angriffe genutzt wurde, gibt es bisher nicht. (Andreas Proschofsky, 20.11.2019)