Die Textnachricht an Nancy Pelosi ist klar erkennbar – was die Angreifer mit dem Computer daneben gemacht haben, ist hingegen noch unklar.

Trump-Anhänger, die in den Büros von US-Kongress-Abgeordneten ihr Unwesen treiben: Im Verlauf des Sturms auf das US-Kapitol kam es zu Bildern, die viele Beobachter schockierten. Doch während die Angreifer längst wieder weg sind und der Müll entfernt wurde, bleiben auch langfristige Schäden. Und zwar nicht zuletzt für die Cybersicherheit im Kongress, wie nun Experten warnen. Hatten doch hunderte Personen auch stundenlangen Zugriff auf die IT-Systeme im Kapitol gehabt und hätten diese also in Ruhe unterwandern können.

Nicht einmal gesperrt

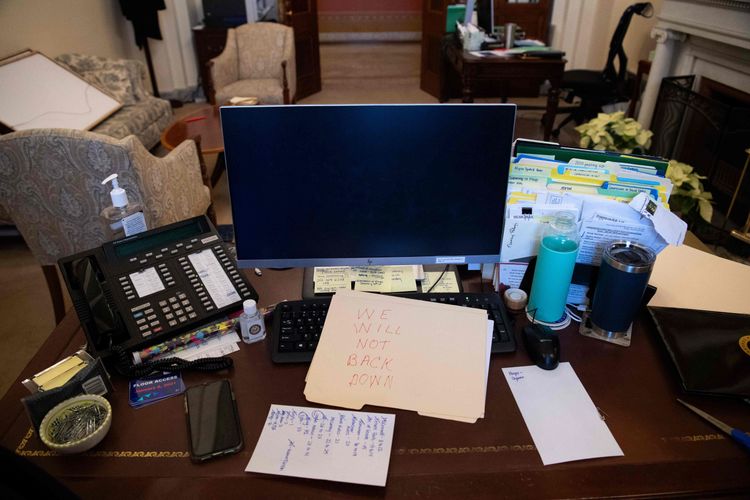

Dabei hätten sie sich in manchen Fällen nicht einmal sonderlich anstrengen müssen: So kursierte etwa auf Twitter ein von einem Angreifer aufgenommenes Foto, in dem der Rechner von Nancy Pelosi, der demokratischen Vorsitzenden des Repräsentantenhauses, zu sehen ist – und zwar entsperrt. Im Vordergrund zu sehen: der Maileingang von Pelosi. Es wäre hier also nicht nur ein Leichtes gewesen, sämtliche Mails nachzulesen und Dateien zu kopieren, auch die Installation von Spionagesoftware wäre für einen gut vorbereiteten Experten geradezu ein Kinderspiel gewesen.

Auch ein Laptop von Nancy Pelosi wurde gestohlen. Dies teilte ein Mitarbeiter der Demokratin am Freitag mit. Auch der drittmächtigste Demokrat in der größeren Parlamentskammer, Mehrheitswhip Jim Clyburn, vermisste sein iPad. In einem anderen Fall wurde der Laptop des demokratischen Senators Jeff Merkley gestohlen, auch hier ist zunächst unklar, welche Daten sich darauf befunden haben und wie einfach für einen versierten Angreifer der Zugriff darauf wäre.

Doch es sind weniger solch augenfällige Beispiele, die den Experten Sorgen bereiten. Immerhin ist in diesem Fall zumindest bekannt, dass etwas passiert ist, und ein einzelnes System kann schnell ausgetauscht und alle Passwörter erneuert werden.

Das wahre Problem ist, dass das Ausmaß des Schadens noch längst nicht absehbar ist. Es werde alleine schon mehrere Tage brauchen, um überhaupt herauszufinden, welche Dokumente gestohlen wurden, wo ein Zugriff passiert ist und wo nicht, formuliert es Michael Sherwin, zuständiger Staatsanwalt für den District of Columbia. Zusätzlich müssten sämtliche Räumen nach Wanzen durchsucht werden, immerhin wäre es einfach gewesen, versteckte Mikrofone oder Kameras anzubringen.

Eine entscheidende Rolle spielt dabei die Auswertung von Videomaterial, wobei die Verantwortlichen in dieser Hinsicht aber auch eine nicht unwichtige Einschränkung vornehmen: Es wird nämlich längst nicht jeder Bereich im Kapitol von Kameras erfasst.

Alles kaputt?

Für Sicherheitsexperten lässt eine solche Situation üblicherweise nur einen Schluss zu: Eigentlich müssen sämtliche Systeme im Kapitol als kompromittiert und somit als nicht mehr sicher angesehen werden. Die radikale Lösung wäre insofern, einfach sämtliche Hardware auszutauschen – vom Computer bis zum Kabel – und dann das Netzwerk komplett neu aufzusetzen.

Das ist allerdings nicht nur ein äußerst aufwändiger Akt, der mit langfristigen Ausfällen verbunden ist, sondern auch ein extrem kostspieliger. Im Jahr 2011 hatte sich die Economic Development Administration (EDA) der USA schon einmal an so etwas versucht und war nach lautstarker öffentliche Kritik angesichts der Zerstörung voll funktionstüchtiger Hardware dann erst recht an den Kosten gescheitert.

In dieser Hinsicht könnte sich ein Umstand als Segen herausstellen, der sonst eigentlich oft ein Problem darstellt: Es gibt kein einheitliches Computernetzwerk für den gesamten Kongress. Die einzelnen Büros der Abgeordneten verwenden alle ihre eigene Software. Das heißt wiederum, dass ein erfolgreiche Einbruch bei einem System nicht auch gleich Zutritt zur Infrastruktur anderer Abgeordneter erlaubt. Gleichzeitig ist aber genau das auch eine Herausforderung – ist das technische Know-How in den einzelnen Büros doch sehr unterschiedlich stark ausgeprägt, wie es der lange mit Sicherheitsfragen im Senat betraute Frank Larkin gegenüber "Wired" formuliert.

Einschränkung

Wichtig wird bei den Untersuchungen auch sein, herauszufinden, auf welche Systeme die Angreifer überhaupt Zugriff hatten. Dies spielt für die Risikoeinschätzung eine entscheidende Rolle. So betont Mieke Eoyang, ehemalige Mitarbeiterin im Geheimdienstausschuss des Repräsentantenhauses, dass in den Büros üblicherweise nur der Umgang mit nichtklassifizierten Informationen erlaubt ist. Geheime Dokumente könnten nur in extra dafür eingerichteten Hochsicherheitsbereichen eingesehen werden. Bisher gebe es aber keinerlei Hinweise darauf, dass diese kompromittiert wurden.

Perfekter Zeitpunkt für einen Angriff

Unterdessen werden noch ganz andere Befürchtungen laut: Staatliche Hacker – etwa aus China oder Russland – könnten das aktuelle Chaos für eigene Angriffe ausnutzen, um neue Spionageaktivitäten zu entfalten, mutmaßt Kelvin Coleman, Vorsitzender der National Cyber Security Alliance.

Diese Angst ist nicht ganz unbegründet – war doch erst vor wenigen Wochen der bislang wohl größte Cyberangriff gegen US-Behörden wie auch zahlreiche Firmen aufgeflogen. Den Angreifern war es dabei gelungen, monatelang unbemerkt unter anderem die interne Kommunikation im Heimatschutzministerium sowie bei der Atomwaffenbehörde mitzulesen. (Andreas Proschofsky, 8.1.2021)