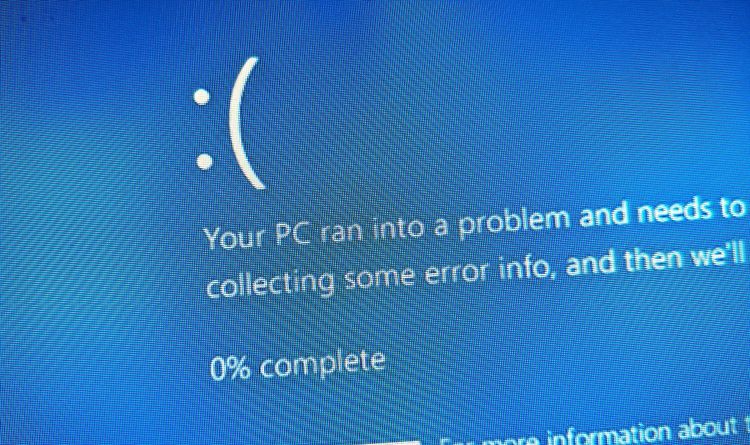

Der Aufruf des Pfades sorgt für einen Bluescreen. Danach ist möglicherweise das System zerschossen.

Dass sich bei Software, die so umfangreich und komplex ist wie ein Betriebssystem, zwangsläufig Fehler einschleichen, ist nicht verwunderlich. Auch Microsofts Desktopbetriebssystem Windows 10 ist immer wieder von Bugs betroffen, die nicht selten erst im Rahmen von Updates auftreten.

Einen kuriosen Fehler hat der Sicherheitsforscher Jonas Lykkegaard entdeckt. Ruft man einen bestimmten Pfad – der hier aus Sicherheitsgründen nicht genannt ist – per Dateimanager, Browser oder andere Programme auf, so hängt sich das System auf und stürzt mit dem berühmt-berüchtigten Bluescreen ab. Und es besteht eine gute Chance, dass er danach auch nicht mehr regulär hochfährt.

Entwickler dürften Sicherheitsnetz vergessen haben

Bei "Tom's Guide" und "Bleeping Computer" erprobte man die Schwachstelle und konnte ihre Existenz bestätigen. Ersteres Medium berichtete, dass der betroffene Rechner anschließend in einer Schleife der Windows-Reparaturfunktion gefangen war. Ob sich der Rechner von "Bleeping Computer" nach dem Absturz wieder normal nutzen ließ, ist unklar.

Der Pfad verweist zwar auf das Windows-Kernsystem, das Problem tritt allerdings auch auf, wenn er von einem Nutzerkonto ohne Administratorstatus aufgerufen wird. Lykkegard sagt, dass es hier um eine Schwachstelle bezogen auf den "console multiplexer driver" geht. Dieser erwartet beim Aufruf offenbar auch die Übermittlung eines "Attach"-Attributs zur ordnungsgemäßen Kommunikation mit einem Gerät. Allerdings dürften die Entwickler vergessen haben, einen Mechanismus einzubauen, der prüft, ob dieses wirklich vorhanden ist. Das sorgt für ein für das System unerwartetes Ereignis und somit den Absturz.

Absturz einfach auszulösen

Laut "Bleeping Computer" existiert dieser Fehler mindestens seit dem Windows-10-Release 1709, auch bekannt als "Fall Creators Update", aus dem Oktober 2017. Wenngleich Windows-10-Nutzer von selbst keinerlei Grund haben, den besagten Dateipfad anzusteuern, besteht dennoch ein gewisses Gefahrenpotenzial durch Schadsoftware, die diese Schwachstelle ausnutzen könnte. Der Absturz lässt sich bereits durch den Download einer ".url"-Datei triggern, die auf den Pfad verweist.

Lykkegaard hat das Leck im vergangenen Oktober bekannt gemacht. Bislang wurde von Microsoft allerdings kein Patch dafür veröffentlicht. Lykkegaard hat allerdings den Quellcode (C++) für ein Tool veröffentlicht, das zumindest gegen Angriffe über ".url"-Dateien immunisieren soll. (gpi, 20.1.2021)