Für viele Menschen ist es längst zum wichtigsten Gerät in ihrem Leben geworden: Über das Smartphone wird nicht nur mit Freunden und Kollegen kommuniziert, auch Einkauf, Online-Banking und andere sensible Aufgaben werden oftmals damit abgewickelt. Damit spielt aber auch das Thema Sicherheit eine immer wichtigere Rolle. Immerhin sind all das auch äußerst interessante Daten für Kriminelle.

Überall Schadsoftware?

Dabei stand zuletzt vor allem die Sicherheit von Android in der Kritik. Berichte über Trojaner, die mithilfe von gefälschten SMS auf den Smartphones der Nutzer landen, haben für einige Verunsicherung gesorgt. Der dabei oft entstehende Eindruck, dass Android ein unsicheres Betriebssystem ist, ist trotzdem falsch. Gerade im Vergleich zu gewohnten Desktop-Systemen ist es strukturell besser aufgestellt, und selbst in Relation zu Apple iPhones sind sich Sicherheitsexperten schon längst nicht mehr sicher, welches System besser geschützt ist. Zumindest wenn man ein aktuelles und gewartetes Android-Gerät nutzt.

Was es bei Android allerdings sehr wohl gibt, ist eine sehr viel größere Chance, dass sich die Nutzer – bildlich gesprochen – ins eigene Knie schießen können. Die größere Freiheit im Vergleich zur Smartphone-Welt von Apple zeigt hier ihre Kehrseite. Doch auch das stellt in der Praxis kein sonderlich großes Problem dar – zumindest solange man sich an ein paar einfache Regeln hält.

Unbekannte Quellen

Was bei Berichten über Android-Schadsoftware gerne übersehen wird: In den allermeisten Fällen schafft es die Malware nicht über eine raffinierte Kombination von Sicherheitslücken auf das betreffende Gerät, sondern auf einem sehr viel simpleren Weg: Die Nutzer werden schlicht dazu gebracht, die Schadsoftware selbst zu installieren.

So ist das etwa bei jenem "Flubot" genannten Trojaner, der es in jüngerer Vergangenheit mit dem Paket-SMS-Trick tatsächlich zu einer gewissen Verbreitung geschafft hat. Die gute Nachricht: Der Schutz vor solchen Infektionen ist eigentlich sehr einfach.

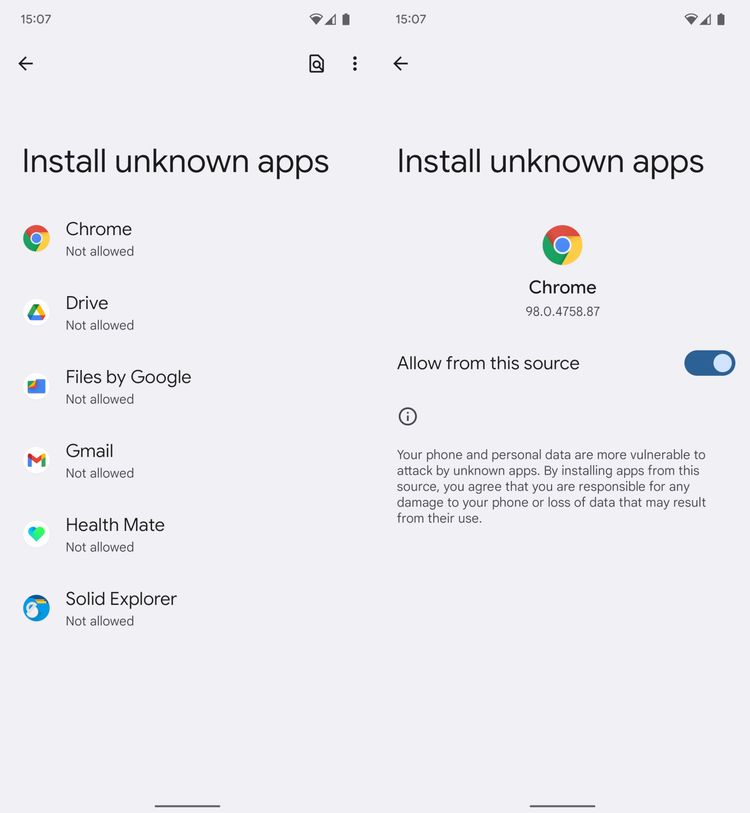

Wer nicht sehr genau weiß, was er oder sie tut, sollte sich bei der Softwareinstallation auf den offiziellen Play Store beschränken. Das heißt vor allem: keine Installation aus "Unbekannten Quellen" zulassen. Google hat diesen Zugriff über die Jahre zwar ohnehin schon immer weiter beschränkt, die Trojaner geben mittlerweile aber sehr detaillierte Anleitungen, wie man diese aushebeln kann. Und diesen scheint tatsächlich ein gewisser Teil der User zu folgen – obwohl dabei allerlei Warnungen vor der Gefährlichkeit dieses Tuns folgen.

Damit da kein Missverständnis entsteht: Die Möglichkeit, Software aus "Unbekannten Quellen" zu installieren und so auch alternative App-Stores zu verwenden, ist ein entscheidender Vorteil von Android. Beispielhaft sei dabei das ganz auf freie Software fokussierte Angebot von F-Droid. Wer hingegen einfach von irgendwo Apps besorgt und dann auf dem Smartphone installiert, der braucht sich nicht wundern, dass dann auch mal ein Trojaner huckepack mitkommt. Insofern: Im Zweifelsfall einfach die Finger von der Installation aus "Unbekannten Quellen" lassen.

Am Rande sei angemerkt, dass der Erfolg von Flubot nahelegt, dass hier auch für Google ein gewisser Handlungsbedarf besteht. So wäre etwa eine Option sinnvoll, bei Smartphones die Installation von Apps aus Drittquellen gänzlich zu deaktivieren, damit dann technisch weniger versierte Nutzer gar nicht erst in die Falle tappen können. Dass dies durchaus möglich wäre, zeigt übrigens Google selbst: Wer beim eigenen Konto eine zusätzliche Sicherheitsmaßnahme namens "Advanced Protection" aktiviert hat, kann schon jetzt auf Android-Geräten keine Drittsoftware so ohne weiteres installieren.

Barrierefreiheit als ultimative Hintertür

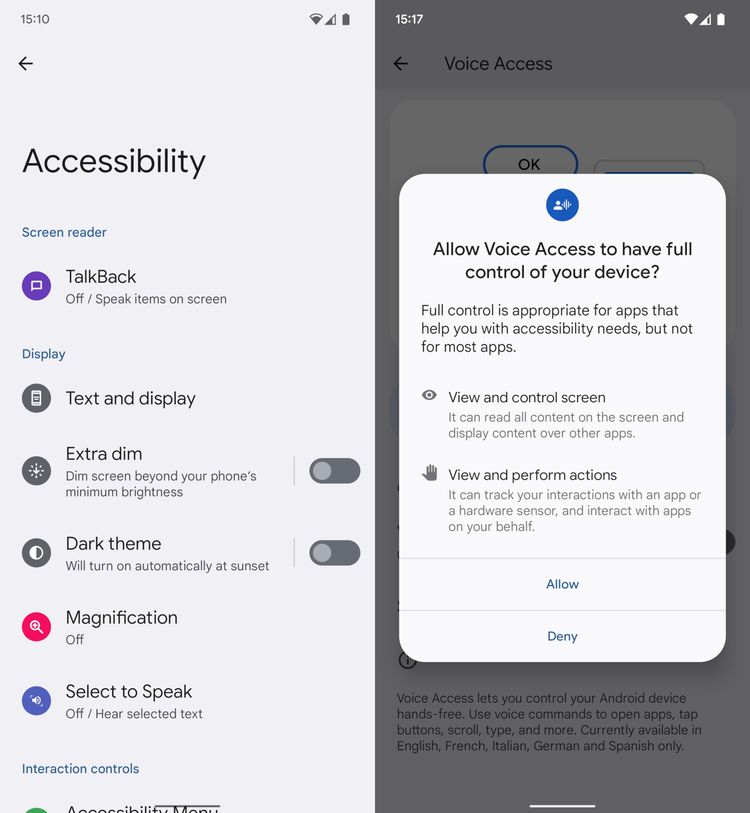

An sich ist es eine erfreuliche Sache: In den vergangenen Jahren haben die Apple und Google die Möglichkeiten im Bereich Barrierefreiheit massiv ausgebaut. So ist es nun bei Android etwa bereits möglich, das gesamte Geschehen über Sprache zu steuern. Selbst Kopfbewegungen können mittlerweile zur Navigation verwendet werden. Und mit Dritttools lässt sich noch einiges anderes bewerkstelligen, um Menschen mit körperlichen Beeinträchtigungen das Leben zu erleichtern.

Das Problem dabei: Damit solche Tools funktionieren, brauchen sie einen praktisch uneingeschränkten Zugriff auf das Geschehen am Smartphone. Immerhin müssen sie Eingaben lesen und schreiben können, Knöpfe auswählen oder auch Programme wechseln. Genau das macht diese Funktionen aber eben zu einem äußerst lohnenden Angriffspunkt für Schadsoftware.

Auch hier ist Flubot wieder ein gutes Beispiel: Wurde der Trojaner einmal von den Nutzern installiert, fragt er beim ersten Start sofort die Berechtigung für den Zugriff auf die Barrierefreiheitsfunktionen ab. Auch das müssen die Nutzer zwar wieder selbst in den Systemeinstellungen manuell vornehmen. Wie sich aber zeigt, folgen selbst da noch manche Nutzer der Anleitung der Betrüger Schritt für Schritt.

Das Ergebnis ist verheerend: Die Schadsoftware kann in der Folge praktisch alles mit dem Smartphone anstellen, was sie will. Also etwa sämtliche Inhalte mitlesen, aber auch automatisiert diverse Sicherheitsfunktionen von Android deaktivieren. Vor allem aber kann sich der Trojaner damit selbst die Berechtigungen für den Zugriff auf sensible Daten wie Standort, Adressbuch oder auch Kamera erteilen. Im Falle von Flubot wird das etwa genutzt, um beim Online-Banking die Log-in-Daten mitzulesen und auch gleich den oft verlangten zweiten Faktor abzufangen.

Was heißt das alles jetzt? Finger weg von den Einstellungen für Barrierefreiheit, wenn es keinen sehr guten Grund dafür gibt. Das gilt vor allem in Kombination mit dem vorherigen Punkt: Der Zugriff auf die Barrierefreiheitsfunktionen sollte für Apps aus "Unbekannten Quellen" generell nie zugelassen werden. Bei aus dem Play Store bezogenen Apps sollte die Gefahr hingegen deutlich geringer sein, da Apps, die Zugriff auf diese Möglichkeiten wollen, mittlerweile noch einmal extra von Google geprüft werden. Trotzdem: Sicher ist sicher.

Google-Konto schützen

Egal von welchem Hersteller: Ein Android-Smartphone ist bis zu einem gewissen Grad immer ein Google-Smartphone. Das gilt zumindest für all jene Geräte, die offiziell von Google zertifiziert sind und mit Play Store ausgeliefert werden. Ohne Google-Konto geht hier eigentlich kaum etwas. Was im Umkehrschluss bedeutet: Dessen Sicherheit ist auch für die Sicherheit des Smartphones essenziell.

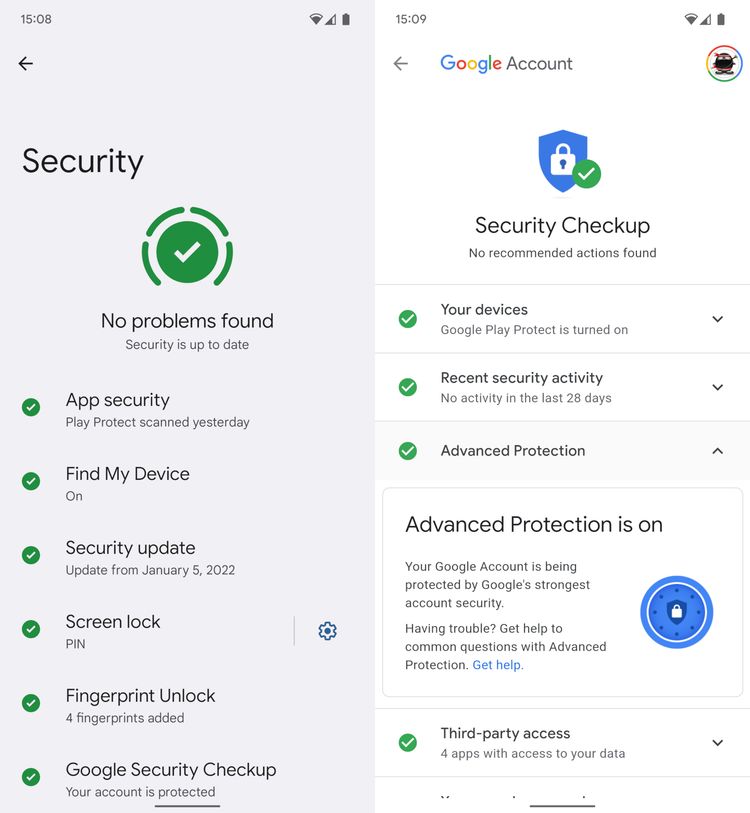

Die gute Nachricht: Google hat über die Jahre viel unternommen, um die Nutzerkonten effektiv abzusichern. So wird bei verdächtigem Verhalten recht schnell der Zugriff verweigert, seit kurzem wurde auch eine Art automatische Zwei-Faktor-Authentifizierung bei den meisten Konten etabliert. Das führt dazu, dass die Nutzer neue Log-ins noch einmal auf anderem Weg autorisieren müssen, falls diese von einem neuen Ort oder einem frischen Rechner kommen.

Das heißt aber nicht, dass es nicht noch besser geht. So ist generell eine manuelle Aktivierung der Zwei-Faktor-Authentifizierung anzuraten. Google bietet dafür einige Optionen, von denen die Nutzung von Textnachrichten die mit Abstand schwächste und der Einsatz von eigenen USB-Keys die beste ist. Für viele Nutzer mag die Möglichkeit, neue Log-ins über ein anderes, bereits autorisiertes Gerät zu genehmigen, ein gangbarer Mittelweg sein. Die Hochsicherheitslösung ist dann die erwähnte "Advanced Protection", die Hardware-Sicherheitsschlüssel für den Login zwingend vorschreibt.

Generell bietet Google sehr gute Tools, um die Sicherheit des eigenen Kontos zu prüfen. So lässt sich etwa auf der "My Account"-Seite eine eigene Sicherheitsprüfungen durchführen. Diese warnt etwa vor problematischen Einstellungen oder rät auch dazu, schon länger nicht mehr genutzt Geräte zu deautorisieren.

Noch einfacher ist das Ganze seit Android 12: In der aktuellsten Version von Googles Betriebssystem gibt es nämlich eine neue Sicherheitszentrale, in der unter anderem die erwähnten Informationen zur Sicherheit des eigenen Kontos angezeigt werden – und vor problematischen Neuerungen gewarnt wird. Ein regelmäßiger Blick auf diese Übersicht ist also eine gute Idee. Leider nutzen nicht alle Hersteller diese Sicherheitszentrale, ob es sie gibt, variiert also von Gerät zu Gerät.

Der Lockscreen

Der Zugriff von außen ist aber immer nur ein Angriffsvektor. Nicht weniger unerfreulich ist es, wenn ein Fremder das eigene Smartphone in die Hand bekommt und aufgrund einer mangelhaften oder gleich gar nicht vorhandenen Sperre einfach alle Fotos, Nachrichten und andere sensible Daten einsehen kann.

Zum Glück lässt sich das relativ einfach unterbinden: Ein guter Schutz des Sperrbildschirms sollte heutzutage eigentlich das absolute Minimum bei der Absicherung des Smartphones sein. Für welche Methode man sich dabei entscheidet, hängt – wie so oft in Sicherheitsfragen – davon ab, wovor man sich schützen will.

Wer einfach verhindern will, dass ein Dieb an die eigenen Daten kommt, für den sind auch biometrische Schutzmaßnahmen wie Fingerabdruck oder Gesichtserkennung durchaus taugliche Methoden. Zumal diese den Vorteil haben, dass man nicht irgendwelche Sicherheitscodes in der U-Bahn eingeben muss und so Gefahr läuft, dass irgendwer über die Schulter schaut. Wer hingegen die Befürchtung hegt, in einer Situation zu landen, wo jemand anderer versucht, die Entsperrung des Geräts zu erzwingen – also etwa in einem Verhör –, der ist hingegen mit Biometrie schlecht beraten.

Für die breite Masse stellen Fingerabdruck oder Gesichtserkennung insofern einen akzeptablen Kompromiss aus Sicherheit und Bequemlichkeit dar. Dann sollte aber für den als Backup verwendeten Sicherheitscode auch ein bisschen mehr als vier Zeichen drinnen sein, um es spionierenden Angreifern nicht erst recht wieder leichtzumachen. Oder aber man greift gleich zu einer vernünftigen Passphrase, muss diese doch in dieser Kombination ohnehin nur noch selten eingegeben werden.

Updates, Updates, Updates

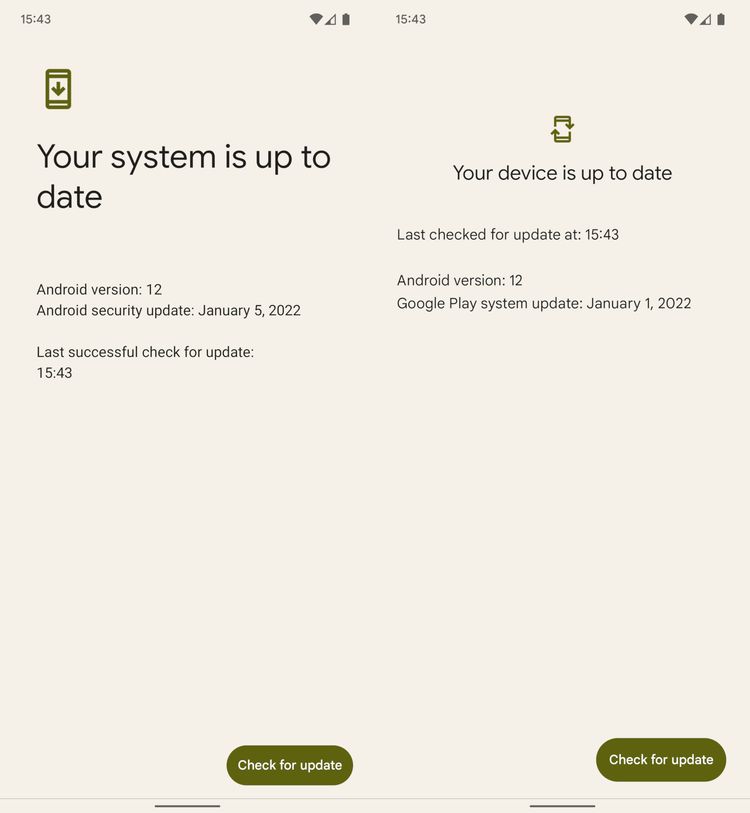

Jetzt kommen wir langsam in den Bereich dessen, was schon fast als Binsenweisheit gelten muss. Trotzdem kann es nicht oft genug gesagt werden: Das zeitnahe Einspielen von Updates gehört zu den Sicherheits-Basics im Smartphone-Alltag. Immerhin bringen all die laufenden Sicherheitsaktualisierungen nur dann etwas, wenn sie auch wirklich installiert werden.

Jetzt ist schon klar, dass Updates oft auch mit Änderungen einhergehen, die die Nutzer weniger gerne sehen – oft einfach auch nur deshalb, weil wieder irgendwas anders ist als zuvor. Das ist verständlich, ewig auszuharren ist trotzdem keine Lösung, eben weil damit auch das Sicherheitsrisiko wächst. Zudem könnten theoretisch auch Apps prüfen, ob ein Gerät auf einem halbwegs aktuellen Sicherheitsstand ist, und ihre Tätigkeit verweigern, wenn das nicht der Fall ist.

Übrigens ist Sicherheit nicht nur eine Frage der (hoffentlich) monatlichen Fehlerbereinigungen. Große Android-Versionssprünge gehen nämlich ebenfalls immer mit strukturellen Sicherheitsverbesserungen einher. Diese unterbinden oftmals ganze Angriffsklassen oder sichern zentrale Bestandteile des Systems grundlegend besser ab. Ein Android 12 mit allen aktuellen Sicherheitsaktualisierungen ist also auch sicherer als eine ältere Android-Generation, die sich ebenfalls auf dem neuesten Patch-Level befindet.

Angemerkt sei noch, dass Updates unter Android nicht nur System-Updates heißt. So werden nicht nur Apps, sondern auch einzelne Systembestandteile mittlerweile über den Play Store aktualisiert. Auch sonst empfiehlt es sich, beim Play Store die Updates einfach automatisch installieren zu lassen, um immer auf dem aktuellsten Stand zu sein.

Und um es noch ein bisschen komplizierter zu machen, gibt es seit einiger Zeit auch die Google-Play-System-Updates. Dabei handelt es sich um gewisse Systemkomponenten, die auf allen Geräten zentral von Google auf dem Laufenden gehalten werden. Auch diese sollten aber eigentlich automatisch installiert werden. Ansonsten wird deren Stand ebenfalls im Sicherheitsbereich des Smartphones ausgewiesen.

Die Wahl des richtigen Smartphones

Eine der wichtigsten Sicherheitsentscheidungen treffen die Nutzer schon beim Kauf. Immerhin variiert die Support-Qualität der einzelnen Hersteller in der Android-Welt massiv. Das beste Update-Versprechen hat dabei aktuell Google selbst, das für das Pixel 6 und das Pixel 6 Pro fünf Jahre lang monatliche Sicherheitsaktualisierungen verspricht. Dahinter folgt Samsung, das zumindest vier Jahre Support verspricht – wenn auch am Schluss nicht mehr monatlich.

Oneplus verspricht mittlerweile für seine Topgeräte Ähnliches – war in der Vergangenheit aber sehr schlecht dabei, den monatlichen Rhythmus einzuhalten. Bei vielen anderen Herstellern werden hingegen generell nur drei Jahre oder noch weniger garantiert. All das übrigens ab dem Zeitpunkt des Marktstarts gerechnet – und nicht ab jenem des Kaufs.

Generell hat sich hier zuletzt eine gewisse Verbesserung gezeigt, trotzdem bleibt die simple Realität: Wenn die Konsumenten beim Kauf nicht mehr Wert auf dieses Thema legen, ist der ökonomisch Reiz für die Hersteller, den Support-Zeitraum weiter auszudehnen, äußerst gering.

Am Rande sei noch das Thema "alternative Android-Firmware" angerissen. Immerhin wird die Nutzung einer solche gerne empfohlen, um Android-Geräten nach dem Support-Ende ein zweites Leben zu verleihen. Das ist generell auch keine schlechte Idee, wenn der Hersteller einmal keine Updates mehr liefert. Aus einer Sicherheitsperspektive bringt das aber nur begrenzt etwas.

Das liegt an den komplexen Zusammenhängen in der Android-Welt. Während große Teile des Systems Open Source sind, und somit auch von Dritten weiter gewartet werden können, ist das bei kritischen Bestandteilen wie Treibern, Firmware oder auch dem gesamten Telefoniesystem nicht der Fall. Diese können ausschließlich vom jeweiligen Chipsatzhersteller in Kooperation mit dem Geräteanbieter aktualisiert werden. Heißt: Bei LineageOS und Co bleiben alle dort angesiedelten Lücken einfach offen, sobald der Support durch den eigentlichen Smartphone-Hersteller ausgelaufen ist. Und wer das für ein vernachlässigbares Problem hält, der sollte einmal einen Blick in die monatlichen Android Security Bulletins werfe. Zeigen diese doch gut, dass ein großer Teil aller schwerer Android-Lücken derzeit in exakt diesen proprietären Komponenten zu finden ist.

Eine weitere Nebenbemerkung an dieser Stelle noch zum aktuellen Fairphone, da dieses in solchen Diskussionen oft genannt wird, weil der Hersteller mit erheblich längeren Update-Zeiten als selbst Google wirbt. Das ist prinzipiell richtig und erfreulich, das resultierende Sicherheitsniveau ist aber lediglich mit dem der erwähnten Custom ROMS zu vergleichen. Auch hier werden also nach einer gewissen Zeit nicht mehr alle Lücken bereinigt, genau genommen bedient man sich dafür auch bei alternativer Android-Firmware. Mit einem vollen Hersteller-Support ist das also nicht zu vergleichen.

Find my device

Kurz erwähnt sei noch die "Find my device"-Funktion. Einfach auch nur deshalb, um einmal ein gängiges Missverständnis aufzuklären. Der Service ist auf sämtlichen halbwegs aktuellen Android-Smartphones von Haus aus aktiviert. Und das ist auch gut so, kann damit doch im Falle eines Verlusts oder gar Diebstahls das Gerät einfach lokalisiert oder gar zurückgesetzt werden. Insofern sollte man das unbedingt aktiviert lassen.

Die zugehörige App ist für die Nutzung dieses Dienstes hingegen nicht vonnöten, sie dient lediglich zum Aufspüren verlorengegangener Geräte. Alternativ geht das aber auch über eine Webseite, bei englischsprachigen Nutzern reicht sogar eine Google-Suche nach dem Begriff "Find my device".

Antivirensoftware

Und was ist jetzt mit Antivirensoftware? Kurz gesagt: Nichts. Antivirensoftware ist unter Android im besten Fall sinnlos, im schlimmsten Fall gefährlich. Das liegt daran, dass diese, damit sie überhaupt funktioniert, zentrale Android-Sicherheitsmechanismen aushebeln muss. So wird sie dann selbst wieder zu einem verlockenden Angriffspunkt.

Vor allem aber gibt es mit Play Protect ohnehin schon eben einen solchen Schutz von Google selbst, der auf allen aktuellen Android-Geräten läuft und sämtliche Apps regelmäßig prüft. Nun mag dessen Schutz nicht immer perfekt sein, und die Antivirenhersteller prahlen auch gerne damit, dass sie höhere Erkennungsraten haben. Aber ganz ehrlich: Belege dafür, dass dies auch in der Praxis – also dann wenn es etwa um neue Trojaner geht – wirklich etwas ändert, gibt es praktisch nicht. Insofern erscheint das zusätzliche Risiko, aber auch der gesteigerte Ressourcenverbrauch wenig zielführend. Da ist es wesentlich besser, sich einfach an die oben genannten Tipps zu halten. (Andreas Proschofsky, 6.2.2022)