Bei Kaspersky ist man der Meinung, dass in der IT-Sicherheitsbranche nicht genug Fokus auf EFI-Rootkits gelegt wird.

Rootkits gehören zu den ausgeklügeltsten und gefährlichsten Formen von Malware. Denn sie nisten sich in die tiefsten Ebenen eines Betriebssystems ein. So auch "Cosmic Strand", eine seit 2016 bekannte Rootkit-Variante, von der jüngst eine weiterentwickelte Form entdeckt wurde.

Diese betrifft eine Reihe von Motherboards der Hersteller Asus und Gigabyte. Allerdings, so schätzt man beim Sicherheitsspezialisten Kaspersky, welcher das Rootkit analysiert hat, ist das möglicherweise nur ein Vorbote kommender Gefahren. Man rechnet damit, dass mittlerweile mehr Angreifer in der Lage sind, ausgeklügelte Angriffe auszuführen wie Cosmic Strand.

Gefinkelter Angriff

Doch was macht diese Malware so gefährlich? Konkret betrifft sie eine Reihe von Mainboards der genannten Hersteller, die Intels 2013 eingeführten H81-Chipsatz einsetzen. Die Forscher vermuten daher, dass es hier eine gemeinsame Schwachstelle gibt, die es möglich macht, das Rootkit in das Image der Firmware einzuschmuggeln.

Es besteht aus einer manipulierten Version eines Treibers für das EFI (Extensible Firmware Interface). Ein EFI ist im Prinzip eine modernere Umsetzung eines klassischen BIOS (Basic Input/Output System), die die grundlegende Konfiguration der Hardware eines PCs, als auch Funktionen wie Festplatten-Backup ermöglicht und beim Start noch vor dem Betriebssystem geladen wird. Dieser Treiber arbeitet hier wie ein "Bootkit", Malware die darauf spezialisiert ist, in den Startvorgang eines Rechners einzugreifen.

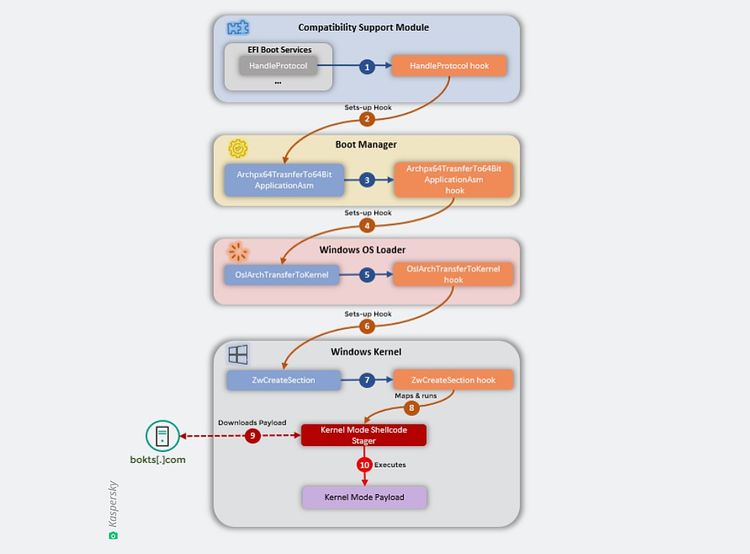

Der ins EFI integrierte manipulierte Treiber bringt den Rechner dazu, im "Legacy-Modus" mit klassischem Bootmanager zu starten. Dort wartet er ab, bis der Bootmanager in den Arbeitsspeicher geladen wird, ohne aber noch ausgeführt zu werden. Das nutzt er zur Manipulation einer Funktion (Archpx64TransferTo64BitAp-plicationAsm), die für den Startprozess von Windows benötigt wird, nämlich dann, wenn der Loader, der letztlich den Start des Betriebssystems initiiert, im Arbeitsspeicher landet.

Die zuvor bearbeitete Funktion dient dem Aufspüren einer anderen Funktion (OslArchTransferToKernel) innerhalb des Loaders. Hier hängt sich Cosmic Strand schließlich an, um im Kernel von Windows – der tiefsten Ebene des Betriebssystems – einen Zugriffspunkt für sich einzurichten. Auch wird an anderer Stelle ein weiterer Zugriffspunkt geschaffen. Dazu erfolgen auch Maßnahmen, um den Patchguard außer Gefecht zu setzen, der Manipulationen wichtiger Kernelstrukturen erkennen soll.

Wenn das System schließlich gestartet ist, ist das Rootkit darauf programmiert, zehn Minuten lang nichts zu tun. Danach testet es die Internetverbindung und versucht, wenn eine besteht, mit seinem Command-&-Control-Server Kontakt aufzunehmen. Außerdem wird ein neues Nutzerkonto mit Administratorrechten eingerichtet. All dies ist eine Vorbereitung, aus der Ferne weitere Malware einzuschleusen und Kommandos zu übermitteln, ohne dass dem Nutzer je etwas auffällt.

Schwer zu entfernen

Die von Kaspersky identifizierten Betroffenen von Cosmic Strand-Attacken sitzen in Russland, China, Vietnam und im Iran. Alle verwendeten die kostenfreie Version der Kaspersky-Sicherheitssoftware. Man konnte die Ziele keinen bestimmten Unternehmen oder Wirtschaftszweigen zuordnen, es dürfte sich um unterschiedliche Privatpersonen handeln.

Das ist zumindest ungewöhnlich, zumal Angriffe dieser Art in der Vergangenheit meist eingesetzt wurden, um spezifische Ziele (etwa bestimmte Unternehmen oder Regierungsorganisationen) zu attackieren. Aktiv dürfte diese Version des Rootkits im Jahr 2020 gewesen sein, wahrscheinlich über mehrere Monate. Es sei aber nicht auszuschließen, dass die zur Steuerung genutzten Server später gelegentlich reaktiviert wurden.

Die Einbettung in das EFI, das auf einem eigenen Speicherchip am Mainboard hinterlegt ist, bedeutet, dass man Cosmic Strand und ähnlich umgesetzte Rootkits nicht einfach wieder los werden kann. Windows neu zu installieren, die Festplatte zu formatieren, alle Daten Sektoren zu überschreiben oder sie auszubauen und mit einer anderen zu ersetzen – all das hilft alleine nichts. Es muss auch ein neues EFI ohne gefährlicher Beifracht eingespielt werden, da sich sonst die Infektion des Windows-Systems einfach nur wiederholt.

"Blinder Fleck" in der Branche

Kaspersky sieht bei EFI-Rootkits einen "gefährlichen blinden Fleck" in der IT-Security-Branche, schreibt "Ars Technica". Denn für die Entdeckung von Malware dieses Typs zeichneten bislang nur drei Unternehmen verantwortlich. Neben dem russischen Sicherheitsspezialisten selber sind dies noch das chinesische Unternehmen Qihoo360 und der slowakische Anbieter Eset. Angesichts dessen, dass immer mehr Cybercrime-Gruppen die Fertigkeit erlangen, Malware zu entwickeln, die zu solch komplexen Angriffen fähig ist, müsse hier "besser früher als später" gehandelt werden.

Oft dauert es mehrere Jahre, ehe die Aktivitäten eines Rootkits entdeckt werden. Teilweise, wie auch bei Cosmic Strand fliegen diese überhaupt erst auf, wenn die Malware gar nicht mehr aktiv ist. Ein Beispiel: Fin Spy, eine Komponente der staatlichen Spähsoftware von Finfisher, verfügte ebenfalls über ein Bootkit als Teil seines Werkzeugkastens. Obwohl Fin Spy seit 2011 bekannt ist und untersucht wird, wurde dieses Bootkit erst zehn Jahre später entdeckt. (gpi, 27.7.22)