Über Sicherheit und Privatsphäre einzelner Betriebssysteme lässt sich trefflich debattieren. All das ändert aber wenig an einer simplen Realität: Ob Windows, Mac oder Linux, wer im Internet unterwegs ist, hinterlässt üblicherweise jede Menge Spuren.

Nun ist natürlich nicht jeder Onlineservice, nicht jede Personalisierung per se böse. Gleichzeitig gibt es aber auch gute Gründe, von Zeit zu Zeit online auch einmal komplett anonym agieren zu wollen. Etwa weil man staatlicher Überwachung entgehen will oder um aus beruflichen oder privaten Gründen eine Identifizierung zu verhindern.

All das ist bei den erwähnten Systemen mit zusätzlichen Tools zwar prinzipiell möglich, aber mit einer gewissen Komplexität verbunden. Das birgt wiederum die Gefahr, Fehler zu machen. Fehler, die im schlimmsten Fall den gesamten Schutz unwirksam machen, womit all der Aufwand umsonst war.

Auftritt: Tails

Oder aber man greift gleich zu Tails: Das Linux-basierte System läuft von einem USB-Stick und ist von Haus aus mit einer Fülle an Tools zur Anonymisierung und Wahrung der Privatsphäre ausgestattet. Zudem legt es einen besonderen Wert auf Sicherheit und hilft auch dabei, staatliche Zensur zu umschiffen.

Alles sehr gute Gründe, um sich Tails einmal näher anzusehen. Verfügbar ist das System in der derzeit aktuellen Version 5.4 als rund 1,3 GB großer Download auf der Webseite des Herstellers. Dieses Systemabbild wird dann üblicherweise auf einen USB-Stick installiert, wer will – und solche Hardware noch hat – darf das Ganze aber auch auf eine DVD brennen.

Installation

Für die Einrichtung auf dem Stick empfiehlt Tails Windows- und Mac-Usern das Open-Source-Tool Balenaetcher, unter Linux gibt es ohnehin mitgelieferte Programme wie das GNOME Disk Utility oder auch die Möglichkeit der Einrichtung über die Kommandozeile. Dieser Installationsschritt ist in wenigen Minuten erledigt – und zwar selbst wenn man das Image anschließend kryptografisch auf seine Unverändertheit prüft, wie es Tails anrät.

Anschließend hat man einen USB-Stick, von dem der Rechner gestartet werden kann. Bei vielen Systemen reicht es dafür, den Stick beim Neustart angesteckt zu haben, bei anderen muss dieser hingegen manuell im frühen Bootprozess – also während die Bios/UEFI-Informationen angezeigt werden – als Startgerät bestimmt werden.

Das geht meist über einen Druck auf die F12-Taste, manche Hersteller verwenden aber auch andere Tasten, um den Auswahldialog für das gewünschte Startgerät anzuzeigen. Tails pflegt zu dem Thema eine eigene Liste, oftmals wird der Hinweis auf die richtige Taste aber ohnehin nach dem Einschalten kurz angezeigt. Unter Windows gibt es zudem die Möglichkeit, dieses Menü für den nächsten Start aufzurufen, wie das geht, steht ebenfalls in der Installationsanleitung.

Ein Live-System

Anschließend startet Tails dann von besagtem Stick, und das ist auch dauerhaft so gedacht. Es handelt sich hierbei um ein sogenanntes Live-System, wie es in der Linux-Welt durchaus üblich ist. Dieses Konzept wird in unserem Linux-Glossar ausführlicher erklärt, aber vereinfacht gesagt: Dabei läuft wirklich alles direkt vom externen Datenträger, die interne Festplatte oder SSD wird nicht angerührt. Das heißt auch, man kann Tails gefahrlos nutzen, wenn man es braucht, ohne dafür am restlichen Setup herumspielen zu müssen.

Doch dieses Konzept hat auch einen Nachteil, der in diesem Fall aber ein Vorteil ist: Bei einem Live-System lassen sich üblicherweise keinerlei Daten dauerhaft speichern, beim nächsten Reboot ist alles wieder weg. Für eine Alltagsnutzung wäre das also nichts, für ein anonymisierendes System ist das hingegen perfekt, weil dann nach dem Einsatz auch keine Spuren hinterlassen werden. Ob Browserdaten, Caches oder andere Spuren – all das ist nach dem Ausschalten des Rechners wieder weg.

Vergesslichkeit

Digitale Amnesie nennen die Entwickler dieses Konzept, das auch in der Namensgebung seinen Niederschlag gefunden hat – ist Tails doch ursprünglich eine Abkürzung für "The Amnesic Incognito Live System". Nur kurz sei erwähnt, dass all das eine etwas vereinfachte Darstellung ist, ist es doch bei Tails sehr wohl optional möglich, Daten dauerhaft zu speichern – aber dazu später mehr.

Zuvor sei noch erwähnt, dass theoretisch auch die Nutzung von Tails in einer Virtuellen Maschine (VM) möglich ist, also etwa unter dem Einsatz von Tools wie Virtualbox oder VMware Workstation. Das ist allerdings nur begrenzt zu empfehlen, weil damit das Sicherheitsrisiko deutlich erhöht wird, da ein Angreifer theoretisch über das umgebende Host-System – also etwa ein Windows, in dem Virtualbox läuft – Einblick in die VM bekommen könnte. Davor warnt Tails auch explizit. Wer wirklich sichergehen will, sollte also besser bei der Variante mit dem Betrieb von einem USB-Stick aus bleiben.

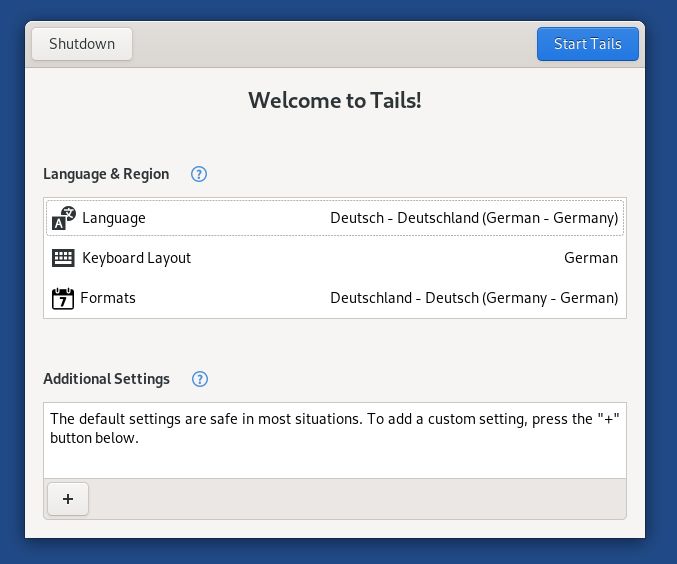

Ein Linux-System mit Gnome als Desktop

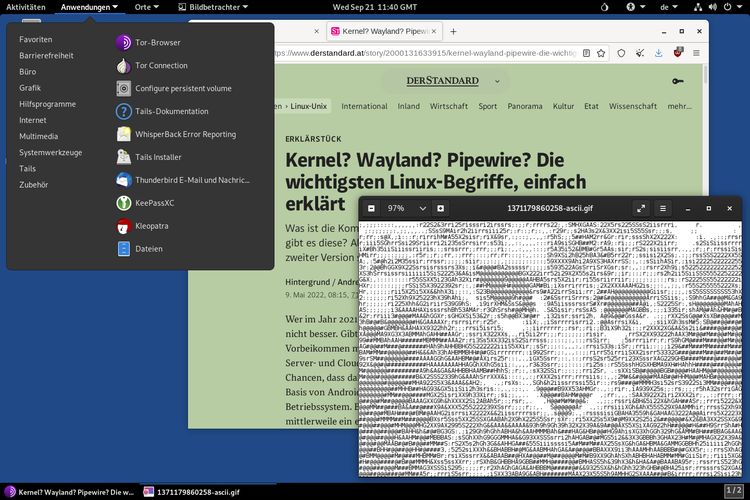

Beim Start müssen dann eigentlich nur mehr Sprache und Tastatur ausgewählt werden, und schon kann es losgehen. Wie bei vielen anderen Linux-Distributionen gibt es einen angepassten Gnome-Desktop, wenn auch in dem Fall in der nicht mehr ganz aktuellen Version 3.38. "Angepasst" heißt in dem Fall vor allem, dass es ein Startmenü, wie man es ähnlich von Windows her kennt, gibt, was wohl das Zurechtfinden im System erleichtern soll. Bei Tails handelt es sich übrigens um eine angepasste Variante von Debian Linux.

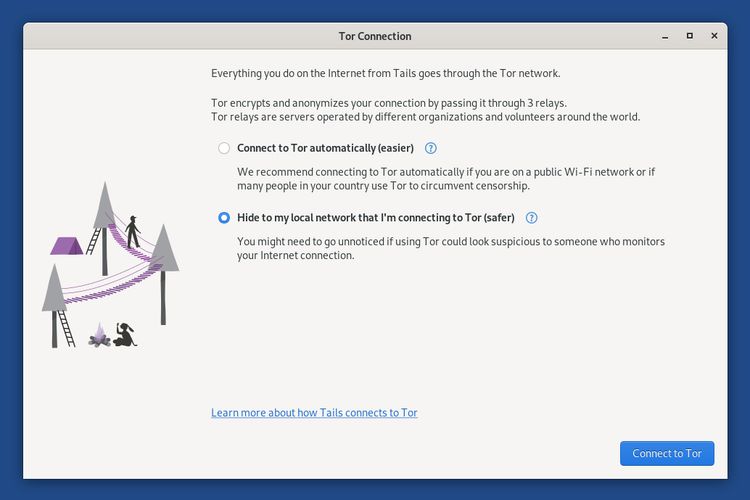

Der Weg ins Internet führt über den Tor Browser, eine speziell angepasste Version von Firefox. Dieser ist ganz auf die Nutzung des Anonymisierungsnetzwerks Tor ausgelegt, das auch sonst bei Tails eine zentrale Rolle spielt – laufen doch von Haus aus sämtliche Datenverbindungen darüber, alles andere wird blockiert.

Exkurs: Tor

Bei Tor werden sämtliche Dateien verschlüsselt über mehrere Punkte geleitet, um die Urheberschaft zu verschleiern. Sehr vereinfacht gesprochen sieht das so aus: Jeder Datentransfer läuft über drei Knoten, wobei der erste nur erfährt, wo die Daten herkommen, aber nicht, wo der Endpunkt liegt – also etwa welche Webseite aufgerufen werden soll. Der letzte Knoten weiß zwar dann dank der für ihn bestimmten Verschlüsselung, wo es hingehen soll, aber nicht mehr, wer der Absender war.

Ein Konzept, das nicht nur gut durchdacht ist, sondern auch über die Jahre oftmals geprüft wurde. Der Schutz ist also sehr effektiv, es gibt aber auch eine Kehrseite: Durch die mehrfachen Umwege ist jeglicher Datentransfer natürlich erheblich langsamer.

Andere Schutzmaßnahmen

Doch der Tor Browser legt auch sonst viel Wert auf eine Minimierung der Datenspuren. Also ist uBlock als Adblocker installiert, Tracking wird generell weitgehend blockiert. Ebenfalls bei Tails mitgeliefert wird ein Tool namens Onion Share, mit dem Daten über das Tor-Netzwerk ausgetauscht werden können.

Weitere Highlights der Softwareausstattung sind der Passwortmanger KeepassXC sowie einige Tools, um Metadaten aus Dateien zu entfernen. Ansonsten gibt es vieles, was man auch von anderen Linux-Distributionen kennt – etwa die freie Office-Suite LibreOffice, den Mail-Client Thunderbird (natürlich samt GnuPG-Unterstützung für Mailverschlüsselung) oder auch das Bildbearbeitungsprogramm Gimp sowie das Audio-Tool Audacity.

"Persistent Storage"

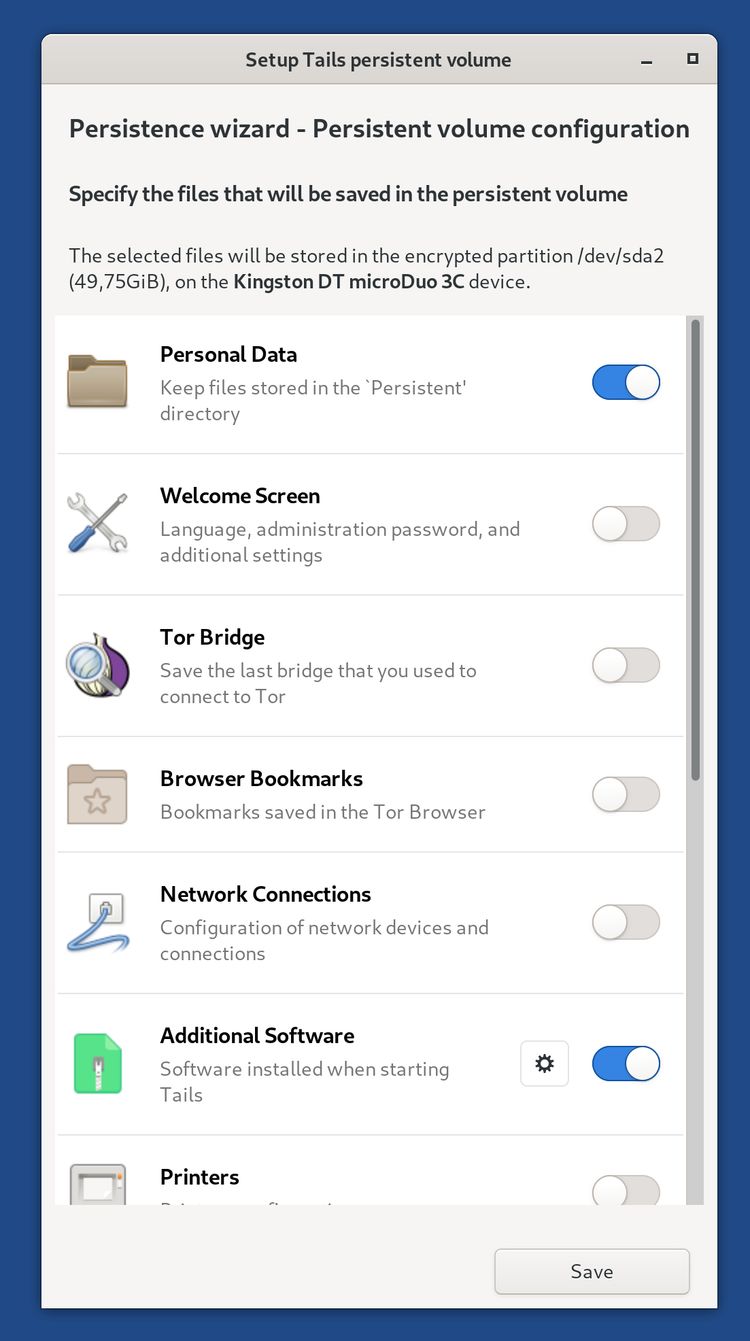

Doch was bringt etwa ein Passwortmanager, wenn man ohnehin keine Daten lokal speichern kann? Damit kommen wir an jenen Punkt, der zuvor schon kurz angedeutet wurde, und der nennt sich "Persistent Storage". Tails kann nämlich jenen Bereich am USB-Stick, der nicht für das eigentliche System benötigt wird, für die Datenspeicherung verwenden. Alles natürlich verschlüsselt und mit Passwort gesichert, versteht sich.

In diesem Bereich kann dann alles Mögliche von einzelnen Einstellungen über SSH-Schlüssel bis zu beliebigen Dateien gespeichert werden. Das zugehörige Passwort muss dann natürlich bei jedem Neustart angegeben werden, um den "Persistent Storage" einzubinden. Das ist nützlich und ein guter Kompromiss, gleichzeitig sei aber noch einmal betont: Wer so ein System für wirklich sensible Aufgaben benutzen will, speichert am besten gar nichts, sondern nutzt Tails ohne "Persistent Storage". Denn egal wie gut die Daten verschlüsselt sein mögen, an ein Passwort kann jemand mit genügend Interesse immer irgendwie herankommen.

Schutzmaßnahmen

Auch sonst setzt Tails ganz auf Sicherheit und Datenminimierung. So wird das RAM beim Herunterfahren vollständig überschrieben, um sogenannte Cold-Boot-Attacken zu verhindern, bei denen Speicherbausteine rasch tiefgekühlt werden, um flüchtige Daten zu erhalten. Für externe Datenträger wird zur Verschlüsselung übrigens – neben dem unter Linux üblichen LUKS – auch das Speicherformat des gerade unter Windows stärker verbreiteten Veracrypt unterstützt.

Zeit für einen wichtigen Hinweis: Perfekte Sicherheit gibt es nicht. Punkt. Darauf verweisen auch die Tails-Entwickler mehrfach und explizit. Dieses System hilft zwar massiv bei der Absicherung, Möglichkeiten, sich ins eigene Bein zu schießen, gibt es aber auch hier. Also etwa wenn man Dateien verschickt, ohne an verräterische Metadaten zu denken.

Und natürlich nützt die beste Software nur begrenzt, wenn die darunterliegenden Komponenten wie BIOS/UEFI nicht gut gewartet werden und Angriffsflächen für Attacken bieten – was derzeit generell zu einem immer größeren Problem wird. Das ist gerade bei der Nutzung älterer Hardware immer mitzubedenken.

Fazit

Ist Tails eine Alternative für die tägliche Desktop-Nutzung? Nein, natürlich nicht. Dafür sind alleine die Nachteile durch den Umweg über das Tor-Netzwerk schlicht zu groß. Tails ist vielmehr ein System für den Fall der Fälle, etwa wenn unterwegs den Netzen noch weniger als sonst vertraut werden kann oder wenn man einen besonders sensiblen Datenaustausch vornimmt. Genau für diese Szenarien ist es aber eine hervorragende Idee, sich einen USB-Stick mit Tails herzurichten, auf den man dann in besagtem Fall der Fälle schnell zurückgreifen kann. (Andreas Proschofsky, 24.9.2022)