Hinter diesen Fenstern eines unscheinbaren Gebäudes im russischen Chimki soll die berüchtigte GRU-Einheit 74455 sitzen – und damit die Hacker von "Sandworm".

Das erste Opfer ist ein Familienunternehmen in Kiew. Die "Linkos Group" vertreibt eine Software, mit deren Hilfe Firmen ihre Buchhaltung erledigen können. Viele Unternehmen in der Ukraine nutzen das Programm, es ist das perfekte Einfallstor für eine breite Attacke auf das ganze Land. 2017 verschafft sich eine Hackergruppe unbemerkt Zugang zu den Servern der "Linkos Group" – und versteckt in einem Update einen Virus. Unternehmen laden sich das Update herunter. Und damit auch das Virus. Von dem ersten infizierten Computer breitet es sich auf andere Geräte im System aus, verschlüsselt sie. Die Computer zeigen dann nur noch schwarze Bildschirme mit einem vermeintlichen Erpresserschreiben in roter Schrift und der Nachricht: "Ooops, your important files are encrypted". Erst sind zehn Geräte unbrauchbar, dann hunderte, schließlich zehntausende. Erst in der Ukraine, dann weltweit. Denn auch ausländische Firmen, die in der Ukraine tätig sind, verwenden die Software der Linkos Group.

Roman Boyarchuk ahnt früh, welche Lawine hier losrollt. Es ist Juni 2017, seit mehr als drei Jahren ist die Krim von Russland besetzt, es herrscht Krieg im Land. Boyarchuk ist damals Leiter des "State Center for Cyber Protection", das für die Cybersicherheit der Ukraine zuständig ist, und erinnert sich genau an den Tag: "Ich war wirklich überrascht angesichts der Menge an Anrufen." Beamte melden sich, ihre Computer sind unbenutzbar. Wie dramatisch die Situation ist, merkt er, als der ukrainische Geheimdienst anruft: Auch dort klingeln alle Telefone, Regierungsstellen melden reihenweise Probleme mit ihren Computern. "Sie wussten nicht, was los ist und was sie machen sollten", sagt Boyarchuk.

Weltweite Folgen

Was in der Ukraine beginnt, hat bald Konsequenzen auf der ganzen Welt: Weil auch Maersk, die damals größte Containerschiff-Reederei der Welt, nicht mehr auf ihre Computer zugreifen kann, bricht in unzähligen Häfen Chaos aus. Niemand weiß mehr, welche Container ent- und beladen werden müssen. Auch andere große Unternehmen wie der Pharmakonzern Merck, das Logistikunternehmen TNT und der französische Industriekonzern Saint-Gobain sind betroffen. Die US-Regierung wird später schätzen, dass das Virus einen Schaden in Höhe von zehn Milliarden Dollar verursacht hat. Es handelt sich damit um den einen der folgenreichsten Hackingangriffe der Geschichte.

Verantwortlich für den Angriff war nach allem was man heute weiß eine russische Gruppe, die Sandworm genannt wird. Der Name ist eine Hommage an den Science-Fiction-Roman "Dune" und dessen Sandwürmer auf dem Wüstenplaneten Arrakis. Denn die russischen Hacker, die laut US-Ermittlern für den Militärgeheimdienst GRU arbeiten, hatten in ihrem Code Anspielungen auf den Roman versteckt. Dass Sandworm für den Angriff verantwortlich ist, schlussfolgern verschiedene IT-Sicherheitsfirmen, etwa das amerikanische Unternehmen Mandiant und ESET aus der Slowakei. Mit den Vulkan-Files gelangt nun zum ersten Mal ein Dokument an die Öffentlichkeit, das zeigt, wofür sich die Hacker von Sandworm interessieren. Und welche Rolle die russische Firma NTC Vulkan spielt – die Firma im Zentrum der Vulkan-Files.

Der Zulieferer

Dass diese Verbindung überhaupt existiert, darauf hat bisher lediglich ein mysteriöser Twitter-Account hingewiesen. Obwohl niemand weiß, wer diesen Account betreibt, folgen ihm sowohl einige der renommiertesten IT-Sicherheitsforscher, die sich mit russischen Gruppen auseinandersetzen als auch mehrere Mitarbeiter europäischer Sicherheitsdienste. Unter den Namen m4lwatch twitterte diese Person bereits im März 2020 ein Bild des Firmen-Logos und einen Link zu ihrer Facebook-Seite und behauptete, dass die Firma Vulkan für Einheit 74455 des GRU arbeitet: jene Einheit, die weltweit unter dem Namen "Sandworm" bekannt wurde. Vulkan stellt m4lwatch zufolge Software her, die Sandworm verwendet, um ihre Ziele zu hacken. Beweise für diese Aussagen lieferte m4lwatch nie.

Die Vulkan-Files belegen nun: Das Unternehmen pflegte tatsächlich enge Verbindungen zu Sandworm. Die Gruppe zählt zu den gefährlichsten Hackern Russlands, und hat wohl in den Jahren zuvor größere Angriffe auf die ukrainische Stromversorgung verübt. Attacken auf die Olympischen Spiele in Südkorea werden ihr ebenso zugerechnet wie Versuche, zu Beginn des russischen Angriffskriegs den Strom in der Ukraine abzuschalten. Das amerikanische Justizministerium gab 2020 eine Anklage gegen sechs mutmaßliche Mitglieder der Hackergruppe bekannt, unter anderem wegen der Attacke von 2017. "Kein Land hat seine Cyberfähigkeiten so böswillig oder verantwortungslos eingesetzt wie Russland", sagte der stellvertretende Generalstaatsanwalt John C. Demers.

"Scan-V"

In den Vulkan-Files findet sich ein Dokument, das ein Vertreter der Militäreinheit "74455" genehmigen soll. Dieses Dokument, das das Einverständnis der Sandworm-Gruppe voraussetzt, befasst sich mit einer Software namens "Scan-V". Dabei handelt es sich um Software, mit dem das Internet unter anderem durchleuchtet wird, um Schwachstellen zu finden, die das russische Militär schnell ausnutzen könnte. Eine westliche IT-Sicherheitsfirma, die Dokumente aus dem Leak analysiert hat, kommt zu dem Schluss, dass es "sehr wahrscheinlich" sei, dass Scan-V "ausgiebig genutzt wird, um strategische Ziele der Einheit 74455 zu identifizieren".

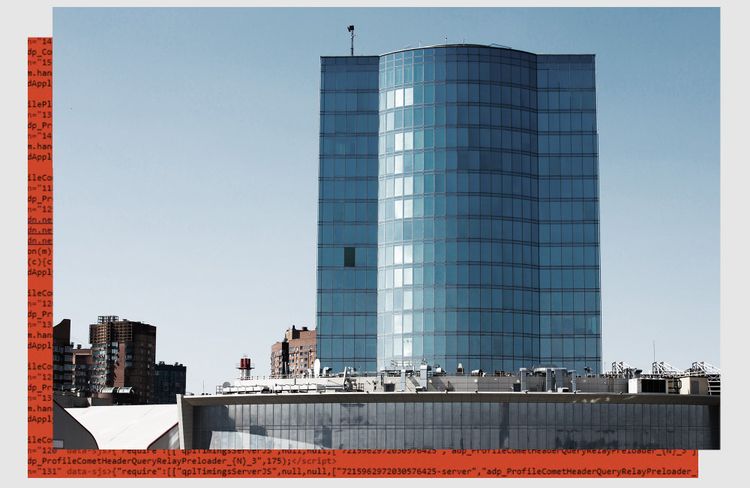

In den Vulkan-Files findet sich außerdem eine interne E-Mail aus dem Jahr 2020. Dort schreibt ein Vulkan-Projektmanager, einige Mitarbeiter sollen den "Abnehmer" in Chimki besuchen. "Das Gelände ist geschlossen, die Kontrollen sind streng". In Chimki ist das Hauptquartier von Sandworm, wie zwei europäische Geheimdienste dem STANDARD bestätigen. Die Hackergruppe soll dort, am nordwestlichen Stadtrand von Moskau, aus einem gläsernen Hochhaus agieren: dem "Turm", wie er genannt wird. Von hier aus griffen Putins Cyberkrieger Ziele in Südkorea, Georgien, den USA und vor allem auch in der Ukraine an.

Angriffe in Deutschland

Auch mehrere deutsche Medienhäuser gerieten ins Visier der russischen Hacker, wie aus einem archivierten Google-Konto hervorgeht, das vermutlich der Polizei für Ermittlungen übergeben wurde und das dem STANDARD vorliegt. Knapp 200 Mitarbeiter von Pro Sieben, RTL, WDR und ZDF erhielten demnach im Juni 2018, kurz vor Beginn der Fußballweltmeisterschaft in Russland, fast gleichlautende E-Mails: "Sehr geehrte Kolleginnen und Kollegen, machen Sie sich bitte mit der aktuellen Liste der E-Mail-Adressen vertraut, die wegen der Umstrukturierung verändert wurde." Im Anhang befand sich eine Word-Datei, in der ein Trojaner versteckt war. Wie viele Journalisten und Journalistinnen in die Falle der Hacker tappten, ist unklar.

Mindestens im Fall des WDR und des ZDF ist es den Russen aber wohl gelungen, in die Netzwerke des Senders einzudringen. Auf Nachfrage teilt der WDR mit, sich "sicherheitstechnischen Gründen grundsätzlich nicht zu möglichen IT-Sicherheitsvorfällen" zu äußern. Das ZDF antwortete, dass "weniger als 10 PCs" betroffen waren und der Angriff durch eine "aufmerksame Mitarbeiterin" schnell bemerkt wurde. Kurz nach den Angriffen von Sandworm warnte das Bundesamt für Verfassungsschutz per Pressemitteilung vor Sandworm-Angriffen auf deutsche Medienunternehmen und "Organisationen im Bereich der Chemiewaffenforschung". (Sophia Baumann, Hannes Munzinger, Hakan Tanriverdi, 30.3.2023)