Die Vulkan-Files liefern zum Teil detaillierte Informationen.

Als am 24. Februar 2022 die ersten Panzer die Grenze zur Ukraine überquerten, war der digitale Krieg bereits im vollen Gange – hatten sich die russischen Soldaten in diesem Bereich doch schon lange in Stellung gebracht. Zwar greifen russische Hacker ukrainische Infrastruktur, etwa die Stromversorgung, schon seit Jahren immer wieder an. Kurz vor dem Kriegsbeginn intensivieren sie ihre Attacken allerdings merklich.

Der brutale Angriffskrieg soll auch die Motivation für einen spektakulären Leak gewesen sein, das erstmals einen Einblick in den militärisch-industriellen Komplex Russlands und dessen Denkweise bietet – die Vulkan-Files. In einer Vielzahl an internen Dokumenten werden jene Projekte beschrieben, an denen der in Moskau angesiedelte Softwarehersteller NTC Vulkan in den vergangenen Jahren gearbeitet hat. Darunter Tools zur digitalen Feindaufklärung ebenso wie Systeme zur Zensur und Manipulation des Internetverkehrs oder der Beeinflussung der öffentlichen Meinung.

Das Material ging zunächst an die "Süddeutsche Zeitung", später an den STANDARD-Exklusivpartner Paper Trail Media. Daraufhin wurde es mehrere Monate lang von mehr als 50 Journalisten und Journalistinnen aus acht Ländern ausgewertet. Mehrere westliche Geheimdienste stuften das Material als authentisch ein.

Einschlägige Auftraggeber

Die Kundenliste von NTC Vulkan liest sich wie ein Who's who der russischen Spionagewelt, finden sich darunter doch der Inlandsgeheimdienst FSB, der Auslandsgeheimdienst SWR und der Militärgeheimdienst GRU – auch dessen notorische Hackergruppe Sandworm hat den Dokumenten zufolge nachweislich Verbindungen zu der Firma. Zur Erinnerung: Diese Truppe wird unter anderem für mehrere Angriffe auf die kritische Infrastruktur der Ukraine verantwortlich gemacht.

Einen schweren Vorwurf gegen Vulkan erhebt auch die Threat Analysis Group (TAG) von Google. Laut deren Information dürfte Vulkan nämlich bereits im Jahr 2012 in eine Malware-Kampagne russischer Hacker involviert gewesen sein. Einer Gruppe übrigens, die in späteren Jahren als APT29 – also "Cozy Bear" – zu einer der berüchtigsten Hackertruppen Russlands werden sollte.

Ein näherer Blick auf die beschriebenen Tools lohnt sich aber auch sonst, offenbart er zumindest indirekt, was offenbar die Zielvorgaben waren und damit auch, wie der russische Staat und seine Partner aus der Privatwirtschaft strategisch denken – und da vor allem: wie eng der Einsatz von klassischem Militär, Cyberoperationen und psychologischer Kriegsführung miteinander verschmolzen ist.

Scan-V

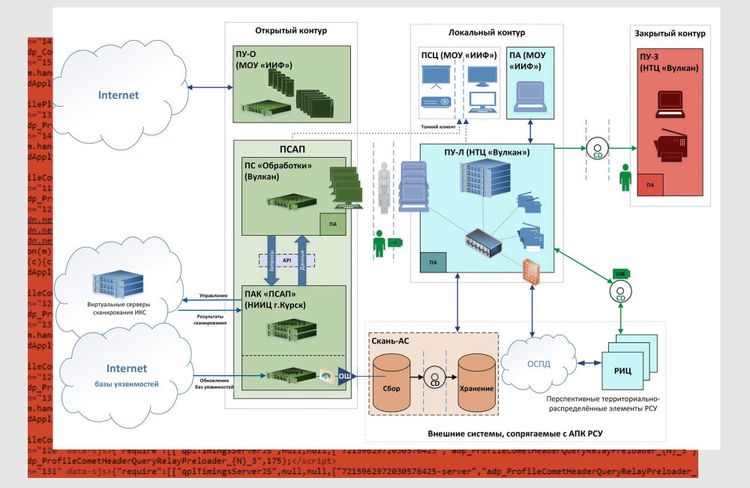

Unter dem Namen Scan-V findet sich in den Dokumenten ein Projekt, das man grob in die Kategorie "digitale Feindaufklärung" einordnen kann. Es geht also zunächst einmal darum, in Zielsystemen nach Sicherheitslücken oder anderen Angriffspunkten zu suchen. So weit ist das noch nichts Ungewöhnliches, ähnliche Dinge gehören zur Standardausstattung von Sicherheitsforschern. In diesem Fall ist das Aufspüren von Sicherheitslücken aber bloß ein Teil eines größeren Tools, das direkt zur Vorbereitung von Angriffsoperationen gedacht ist. All das wird über eine einheitliche Oberfläche verbunden, über die die jeweilige Einsatzzentrale alles koordinieren kann.

Wie alle dieser Projekte besteht Scan-V aus mehreren Komponenten. So werden in den Dokumenten etwa die eigentlichen Datensammelaufgaben unter Scan-18 geführt. Jene Datenbank, in der all das gesammelt werden soll, heißt dann Scan-AS. Und natürlich werden auch konkrete Hardware sowie der spezifische Aufbau der zugehörigen Systeme beschrieben. Daraus lässt sich dann ganz gut ablesen, wie all das gedacht ist.

Aufspüren von Sicherheitslücken

So kann Scan-18 wie erwähnt automatisiert nach bekannten Sicherheitslücken suchen, für das notwendige Wissen greift man zum Teil auf öffentliche Quellen wie Webseiten, auf denen Sicherheitslücken vermerkt sind, zurück – wohl wissend, dass viele Firmen und Institutionen sehr langsam beim Einspielen von Sicherheitsupdates sind und es oft also reicht, sich bei ohnehin schon bekannten Lücken zu bedienen.

Die von Scan-18 gefunden Schwachstellen werden dann zunächst einmal protokolliert und in der erwähnten Datenbank gespeichert, um bei Bedarf auf dieses Wissen zurückgreifen zu können. Es ist davon auszugehen, dass diese Datenbank laufend aktualisiert wird.

Zudem soll Scan-V aber auch Informationen über das Ziel sammeln, das reicht vom Aufbau des Netzwerks – eine Information, die üblicherweise für weitere Angriffe wichtig ist – über Details zu den zugehörigen Abteilungen und den jeweils damit betrauten Mitarbeitern. Der Fokus des Interesses scheint dabei vor allem auf Anlagen aus dem Bereich Netzwerkinfrastruktur zu liegen. Also etwa den Systemen von Mobilfunkern oder auch Internetknoten.

Kommunikation und Koordination

Wie "ganzheitlich" Scan-V gedacht ist, zeigt zudem, dass auch gleich passende Tools für die interne Koordination von Angriffen erwähnt werden. Dazu gehört eines, das für die Verteilung der einzelnen Aufgaben gedacht ist – vergleichbar mit einem Ticketsystem, wie es viele Firmen betreiben.

Betont sei, dass natürlich nicht für jeden Einsatz wirklich die gesamte Funktionalität dieser Software zum Einsatz kommen muss. So gibt es Hinweise, dass Scan-V nicht zuletzt auf die Bedürfnisse der GRU-Einheit 74455 – also Sandworm – ausgelegt ist, die ihre Gegner lieber aus der Ferne ausspioniert.

Welche Sicherheitslücken für die Attacken genutzt werden, wird hingegen nicht beschrieben – das wäre aber auch nicht zu erwarten. Immerhin gibt es einen steten Wettlauf zwischen Hackern und den jeweiligen Herstellern, weshalb die Liste der verwendeten Exploits laufend angepasst wird.

Was aus den Dokumenten ebenfalls hervorgeht: Die Entwicklung von Scan-V wurde über mehrere Jahre hinweg durchaus ernsthaft verfolgt. Der ursprüngliche Auftrag geht auf das Jahr 2018 zurück, es gab sechs Projektphasen, die Deadline für die Fertigstellung war schlussendlich der Oktober 2020. Als einer der Financiers scheint das Moskauer Institut für Technische Physik auf, das über die Jahre hunderttausende Euro in mehreren Tranchen überwiesen hat.

Amezit

Der zweite zentrale Name in dem Leak lautet "Amezit". Unter diesem Begriff wird gleich eine Fülle unterschiedlicher Tools zusammengefasst, die allerdings einen gemeinsamen Bogen haben, den man grob mit drei Begriffen umreißen könnten: Zensur, Überwachung und Desinformation.

Alles Dinge, die gerade in Verschränkung mit militärischen Aktionen durchaus sinnvoll erscheinen – etwa um in Windeseile die Informationshoheit über ein neu erobertes Gebiet ausüben zu können. Sehr Ähnliches ist denn auch nach dem Einmarsch russischer Truppen im Osten der Ukraine passiert. Und auch auf der Krim hat Russland nach und nach das Internet übernommen. Notiz am Rande: Vulkan betreibt eine Filiale in Simferopol, der zweitgrößten Stadt der Krim.

Netzwerkübernahme

Eines der wichtigsten unter dem Überbegriff Amezit geführten Tools ist PAS. Dieses ist laut den Dokumenten dafür gedacht, den Internetverkehr unter die eigene Kontrolle zu bringen, und zwar über den Angriff auf spezielles Telekom-Equipment. Als Beispiele werden Router von Firmen wie Huawei, Juniper, Cisco oder auch D-Link aufgeführt.

PAS greift dafür auf eine Datenbank mit Sicherheitslücken und fertigen Exploits zurück, die dann mit einem direkten Zugriff auf die entsprechenden Geräte für deren Übernahme genutzt werden sollen. Auch – zumindest schwache – Passwörter sollen mit einer "Brute Force"-Attacke geknackt werden können. Ist diese Aktion erfolgreich, wird in weiterer Folge der Datenstrom umgeleitet und somit unter russische Kontrolle gestellt – so zumindest die Idee. Mit diesem Zugriff ist es dann nicht nur möglich, unerwünschte Webseiten – also jene, die nicht im russischen Sinne berichten – zu blockieren, sondern auch eine weitreichende Überwachung des Datenverkehrs vorzunehmen.

Dass Netzwerk-Hardware aufgrund ihrer zentralen Rolle für den Internetverkehr für Staaten und deren Geheimdienste von besonderem Interesse ist, ist übrigens keine neue Erkenntnis. Wurden doch vor einigen Jahren Tools des US-Geheimdiensts NSA (National Security Agency) von einer Gruppe namens Shadow Brokers geleakt – darunter auch solche, mit denen Netzwerkgeräte von Cisco übernommen werden konnten.

Analyse

Doch zurück nach Russland: Ein weiteres Subsystem von Amezit nennt sich PTT, dieses ist dazu gedacht, Softwarelücken in Telekom-Equipment zu finden, fügt sich also gut in dieses Bild ein. Dazu werden zum Teil bekannte Tools wie PT Maxpatrol oder Nessus empfohlen, aber auch sonst wird auf allerlei gängige Anwendungen zur statischen und dynamischen Codeanalyse verwiesen.

Wer das lokale Netzwerk einmal unter Kontrolle gebracht hat, will diese Position natürlich auch für sich nutzen. Hierfür gibt es bei Amezit gleich mehrere passende Subsysteme, eines davon ist PMS, das allgemein für das Nachverfolgen von Informationsbewegungen gedacht ist. Es kann also systematisch Webseiten und deren Inhalte sammeln, versucht, die Quellen von Artikeln zu finden, und wertet dabei auch Metadaten von Dokumenten aus. All das wird in einer großen Datenbank gesammelt, die bequem nach Keywords durchsucht werden kann.

Überwachung

Dazu passen dann zwei weitere Subsysteme mit ähnlicher Zielsetzung: PPA und PKS sind dazu gedacht, auf Netzwerkebene für die Überwachung interessante Inhalte aus dem gesamten Datenstrom auszufiltern. Im Auftrag zu PKS ist etwa konkret die Rede davon, Mails, Dateien und andere interessante Informationen aufzuspüren, um diese dann natürlich den jeweiligen Sendern und Empfängern zuordnen zu können. Vorgesehen ist dabei, dass je nach Einsatz gezielt nach einzelnen Dateitypen gesucht werden kann. Interessant ist auch, dass allerlei Methoden Erwähnung finden, um die Verwendung von Anonymisierungstools zu blockieren – stehen solche doch der lückenlosen Überwachung im Weg.

Auch das Knacken von Verschlüsselung wird in den zugehörigen Dokumenten erwähnt. Ein Hinweis darauf, dass das Unternehmen die Fähigkeit hat, gängige Verschlüsselungsverfahren zu knacken, ist das aber nicht. Geht es dabei doch weder um die Transportverschlüsselung im Web noch um Ende-zu-Ende-Verschlüsselung von Messengern wie Signal oder Whatsapp. Das Ziel scheint stattdessen einfache PDF- und Archiv-Dateien-Verschlüsselung zu sein – also um deren Passwortschutz zu umgehen. Gerade hier muss angemerkt werden, dass die betreffenden Dokumente schon ein paar Jahre alt sind, die Zielsetzung sich mittlerweile also geändert haben könnte.

Störung des Betriebs

Ein Spezifikum von PPA sollte ebenfalls erwähnt werden. Die Pläne dafür sehen nämlich die Störung des Netzwerkverkehrs vor, etwa indem bekannte Seiten nachgebildet und dort dann falsche oder manipulierte Inhalte verbreitet werden.

Ein weiteres Kürzel, das in den Dokumenten auftaucht, lautet PHD, dabei handelt es sich um den Datenspeicher für PKS und PMS. Gleichzeitig sind dort aber auch Templates gelagert, die das Scrapen – also das methodische Abgrasen von Informationen – von Webseiten vereinfachen sollen.

Unter dem Namen POR wird dann eine Art zentrale Oberfläche für all das geführt, über die sowohl Planung als auch Datenanalyse erfolgen soll. In den Dokumenten finden sich dazu allerlei Screenshots, auf denen im besten Agentenfilmstil Ziele auf einer Karte zu sehen sind. Auch Detailseiten zu Objekten und Rechnern werden gezeigt.

Allerdings ist in diesem Fall besondere Vorsicht bei der Interpretation geboten. Bei den Bildern handelt es sich recht augenscheinlich um Mock-ups für eine Präsentation, die Inhalte haben also höchstwahrscheinlich nichts mit realen Zielen zu tun.

Desinformation

Der dritte große Aufgabenkomplex von Amezit ist die Desinformation. Das zuständige Subsystem ist unter dem Namen PRR geführt, seine Aufgabe: die massenhafte Erstellung von Fake-Profilen, um damit dann im großen Stil eigene Inhalte via Mail, SMS und Social Media zu verbreiten und so die öffentliche Meinung zu beeinflussen.

Wie aus anderen Dokumenten hervorgeht, bedient man sich dafür regelrechter Bot-Datenbanken, aus denen dann Fake-Profile zusammengebaut werden – samt Interessen, erfundenen Biografien und natürlich irgendwo aus dem Internet kopierten Profilbildern. Doch selbst zu Tipps dafür, welche Tools bei der Erstellung der Falschinformationen verwendet werden sollen – vom Camcorder über Aufnahmetools bis zum Papierschredder –, findet sich einiges in den Unterlagen.

Zwei interessante Details in Hinblick auf Social-Media-Beeinflussung: Neben dem massenhaften Posten und Kommentieren von Beiträgen ist auch die Rede davon, gezielt einzelne Hashtags – also Themen – zu pushen. Zudem findet das Konzept sogenannter "Agenten" Erwähnung. Im Gegensatz zu den automatisch – und massenhaft – erstellten Wegwerfkonten werden darunter gut getarnte Fake-Konten verstanden, die jahrelang unauffällig betrieben und als Multiplikatoren für den gewünschten Einfluss verwendet werden. Tatsächlich konnte das internationale Rechercheteam der Vulkan-Files mehrere Hundert Accounts auf Twitter identifizieren, die sich direkt oder indirekt mit den Dokumenten in Verbindung bringen lassen.

Anonymisierung

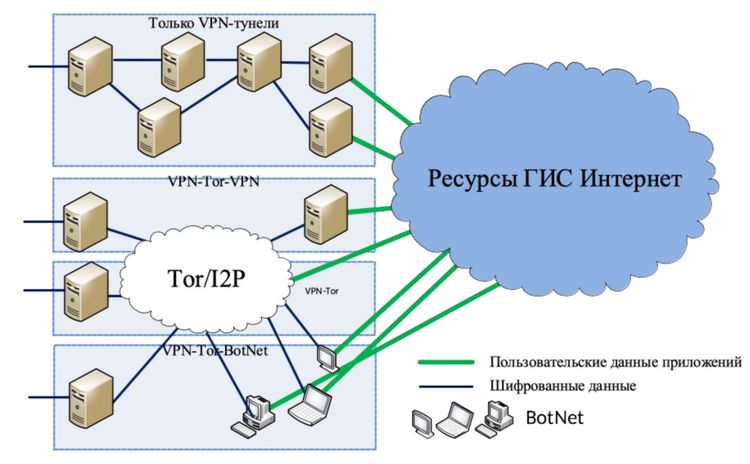

Wer selbst flächendeckend überwachen möchte, der weiß den Wert der eigenen Anonymität besonders zu schätzen. Unter dem Namen PRD wird in den Dokumenten zu Amezit denn auch ein Subsystem zur Verschleierung der eigenen Aktivitäten beschrieben. Der beschriebene Aufbau greift auf allerlei bekannte Technologien zurück, allen voran eine Kombination aus VPN-Tunnel und dem Anonymisierungsnetzwerk Tor. Auch die Nutzung von öffentlichen Proxyservern und Bittorrent wird erwähnt – Letzteres aber nicht, um direkt Daten zu verschleiern, sondern um mit riesigen Datentransfers "Lärm" zu erzeugen, in denen die relevanten Informationen schwieriger zu finden sind.

Bei all dem geht es aber nicht nur um die Anonymisierung des eigenen Datenverkehrs, selbst Tipps zum unauffälligen Kauf der notwendigen Hardware werden gegeben. So heißt es etwa, dass dafür frische Mailkonten bei großen Anbietern wie Gmail, Yahoo oder Hotmail angelegt werden sollen. Für den Bezahlvorgang sollen dann entweder Kryptogeld oder Prepaid-Kreditkarten verwendet werden. Besonders herausgestrichen wird zudem, dass man keinesfalls auf Russisch kommunizieren solle.

Dass diese Ratschläge keineswegs übertrieben sind, wissen russische Hacker nur all zu genau. Sind es doch genau solche kleinen Details, über die Cyberangriffe oftmals überhaupt zugeordnet werden können. So hatten Sicherheitsfirmen vor einigen Jahren in mühseliger Kleinstarbeit Muster im Verhalten der Angreifer bei der Attacke auf die Demokratische Partei in den USA gesucht – darunter so Kleinigkeiten wie die Uhrzeit der Aktivitäten –, bevor sie zu dem Schluss kamen, dass "Fancy Bear" für die Attacke verantwortlich zeichnete. Eine Hackergruppe, die ebenfalls im Interesse des russischen Staates agiert.

Besonders für die Verbreitung von Falschinformationen relevant: Unter dem Codenamen LPI/Legend findet sich unter Amezit auch ein Subsystem für die Verschleierung der Herkunft von Dateien. Diese sollen also entweder Metadaten entfernen oder gar gezielt fälschen.

Fraction

Während die bisherigen Projekte vor allem nach außen gedacht sein dürften, zielt ein anderes Projekt auf das Inland ab. Unter dem Namen Fraction finden sich Hinweise auf ein System zur Überwachung regimekritischer Aktivitäten in Russland.

Dabei geht es etwa um die massenhafte Auswertung von Beiträgen in sozialen Medien wie Facebook, Twitter, aber auch Vkontakte oder Odnoklassniki. Zu diesem Zweck kommen offenbar massenweise Bots zum Einsatz, die wiederum auf eine Fülle von SIM-Karten für das Anlegen immer neuer Konten zurückgreifen können. Die Daten werden automatisiert eingesammelt, es gibt ein übersichtliches Datenmonitoring, auch künstliche Intelligenz soll zum Einsatz kommen – etwa um "gefährliche" Texte zu erkennen.

Viele der erwähnten Aufgaben zeigen große Ähnlichkeiten zu Dingen, die auch schon bei Amezit beschrieben wurden – nur eben mit einem anderen Fokus. Zum Teil könnten hier also Komponenten – wie etwa die Datenbank – weiter verwertet worden sein.

Unabhängig von der Frage, welches Tool von welchem Hersteller schlussendlich zum Einsatz kam, klar ist jedenfalls, dass Russland entsprechende Programme verwendet, um jeglichen Protest im Keim zu ersticken. Das hat sich gerade in den Monaten nach dem Einmarsch in der Ukraine erneut deutlich gezeigt, wo die Polizei oft bestens über geplante Aktivitäten von Demonstrantinnen und Demonstranten informiert war.

Crystal-2V

Besonders heikel ist, was in dem Leak unter dem Namen "Crystal-2V" beschrieben wird. Geht es dabei doch thematisch um gezielte Attacken gegen kritische Infrastruktur – also etwa auf Zug- und Flugverkehr, aber auch Strom- und Wasserversorgung.

Allerdings müssen gerade die Details zu diesem Projekt mit viel Vorsicht betrachtet werden. Zunächst ist in den Dokumenten "nur" von der Simulation solcher Attacken für eine Trainingsplattform – und mithilfe von Modellen – die Rede. Vor allem aber gibt es in diesem Fall wirklich keinerlei Hinweise, dass das diesbezügliche Projekt je über die Konzeptphase hinausgekommen ist.

Umgekehrt ist aber auch klar: Dass Russland Angriffe gegen solche Einrichtungen vornimmt, ist bekannt. So ist etwa die Stromversorgung in der Ukraine über die Jahre mehrfach ins Visier der Hacker von Sandworm gekommen – und all das wird sicher auch im Vorfeld trainiert, nur nicht notwendigerweise mit der Software von NTC Vulkan.

Sind die Tools aktuell im Einsatz?

Betont werden muss, dass es nur bei einem Teil der erwähnten Tools – etwa jenen zur Beeinflussung von Social-Media-Diskussion – auch klare Beweise gibt, dass sie wirklich eingesetzt wurden. Zum Teil könnte es sich also auch um Projekte handeln, die später wieder verworfen wurden, bei einigen sind die Informationen auch nur bruchstückhaft.

Dem steht allerdings gegenüber, dass bei mehreren dieser Projekte eine jahrelange Entwicklung und eine Finanzierung durch staatliche Stellen eindeutig nachweisbar sind. Zudem passen viele der beschriebenen Tools zu Dingen, die bisher nur von außen mit dem Blick auf das Vorgehen russischer Hacker – etwa in der Ukraine – beobachtet werden konnten. Und dann wäre da natürlich noch, dass etwa die Google Threat Analysis Group (TAG) Vulkan ganz klar mit früheren Malware-Kampagnen russischer Hackergruppen in Verbindung bringt.

Doch auch sonst bestehen enge Beziehungen zwischen russischen, den Geheimdiensten zugeordneten Stellen und Vulkan. Dessen Mitarbeiter referierten etwa auf Fachtagungen über den digitalen Kampf gegen "Extremismus" oder betrieben mit einer staatlichen Hochschule einen Kurs zur Analyse von Beziehungen in sozialen Medien.

Unabhängig von all den Fragen zur realen Nutzung offenbaren die Vulkan-Files aber eben auch so eines: die Intention der Auftraggeber und deren Zielvorgaben. (Andreas Proschofsky, 30.3.2023)