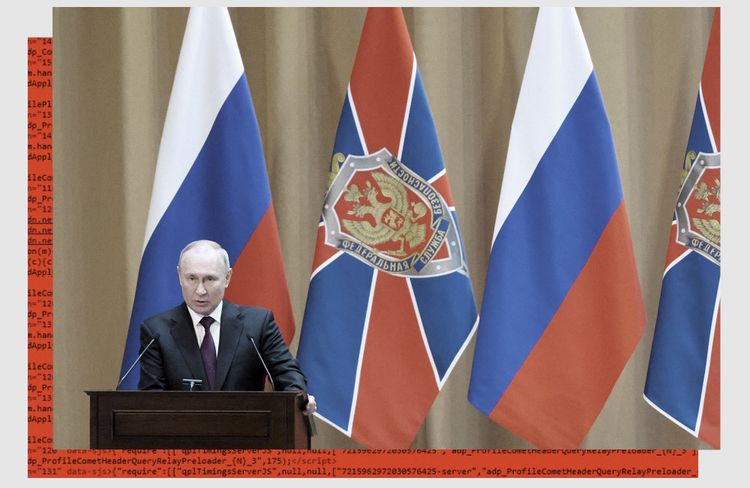

Firmen wie NTC Vulkan arbeiten im Auftrag des russischen Staates – und damit in letzter Konsequenz auch für Präsident Wladimir Putin.

Irgendwann reicht es: Der russische Angriffskrieg gegen die Ukraine war es, der eine anonyme Quelle dazu brachte, sich an die Medien zu wenden. Mit im Gepäck: eine Fülle an internen Dokumenten einer Firma, von der im Westen bisher wohl nur wenige gehört haben – NTC Vulkan. Dokumente, die – wie sich schnell herausstellen sollte – durchaus brisant sind. Geben sie doch erstmals einen Einblick in den industriell-militärischen Cyberkomplex Russlands und in die enge Verzahnung von Privatfirmen und staatlichen Hackern.

Sie offenbaren, wie Firmen wie Vulkan jene Tools bauen, die dann in den Angriffen von berüchtigten Hackergruppen wie Sandworm eine essenzielle Rolle spielen, aber auch, wer hinter alldem steckt. Die Liste der Auftraggeber liest sich wie ein Who's who der russischen Geheimdienste. Und deren Wünsche sind ziemlich umfassend: Vom systematischen Ausspionieren gegnerischer Systeme über die Übernahme von Netzwerkinfrastruktur und deren folgende Überwachung bis zur organisierten Social-Media-Propaganda reicht die Palette.

Frage: Worum geht es bei den Vulkan-Files-Recherchen?

Antwort: Bei den Vulkan-Files handelt es sich um geheime Daten aus dem Innersten der russischen Softwarefirma NTC Vulkan – einer Art Tech-Zulieferer der russischen Geheimdienste. Die Dokumente zeigen, wie die Moskauer Firma für Russlands Militär und Geheimdienste Infrastruktur für Cyberangriffe und großangelegte Desinformationskampagnen entwickelt hat. Es ist das erste Mal, dass die Öffentlichkeit einen tiefen Einblick bekommt, wie der russische Staat mithilfe privater Firmen versucht, weltweite Hackingoperationen zu planen und durchzuführen. Über technisch detaillierte Dokumente lässt sich mitunter Schritt für Schritt verfolgen, wie solche Angriffe militärisch abzulaufen haben.

Zu den Auftraggebern von Vulkan gehören laut den Unterlagen das russische Verteidigungsministerium, das Militär und die drei wichtigsten Nachrichtendienste Russlands: der Militärgeheimdienst GRU, der Inlandsgeheimdienst FSB und der Auslandsgeheimdienst SWR. "Firmen wie Vulkan helfen dem GRU dabei, Cyberoperationen durchzuführen", erklärte ein Mitarbeiter eines europäischen Nachrichtendiensts dem STANDARD.

NTC Vulkan arbeitet den Vulkan-Files zufolge für eine der gefährlichsten Hackergruppen der Welt: die Einheit 74455 des russischen Militärgeheimdiensts, auch bekannt als Sandworm. Die Gruppe soll unter anderem für Angriffe auf die Olympischen Winterspiele in Südkorea, den Präsidentschaftswahlkampf in Frankreich und das ukrainische Stromnetz verantwortlich sein. Auch während des russischen Einmarschs in die Ukraine im Frühjahr 2022 attackierten die Hacker von Sandworm ukrainische IT-Infrastruktur. "Sandworm ist derzeit die bedeutendste Gruppe, die in der Ukraine für Zerstörung und Störung sorgt", sagt John Hultquist von der amerikanischen IT-Sicherheitsfirma Mandiant. Nach STANDARD-Recherchen haben Analysten von Google NTC Vulkan bereits 2012 mit der Hackergruppe Cozy Bear in Verbindung gebracht.

Frage: Was genau stellt die Firma Vulkan her?

Antwort: Die Moskauer Firma entwickelt den Vulkan-Files zufolge Programme, die der Überwachung, der Zensur, der Umleitung von Internetverkehr sowie der Vorbereitung von Hackerangriffen dienen. Vulkan liefere damit die "Architektur von Russlands neuem Cyberkrieg", so beschreibt es die ukrainische Sicherheitsforscherin Marina Krotofil, der das Rechercheteam Teile der Unterlagen vorab zugänglich machte. Die beiden wichtigsten in dem Leak beschriebenen Produkte heißen "Scan-V" und "Amezit". Beide werden von Experten als offensiv eingestuft. Scan-V ist den Recherchen zufolge eine Software, die im Vorfeld von Hackerangriffen eingesetzt werden soll, um mögliche Ziele und deren Sicherheitslücken auszuspähen und – sobald das Militär oder der Geheimdienst den Befehl gibt – IT-Netzwerke komplett zu übernehmen.

Es handelt sich um eine Art digitale Feindaufklärung, die verwendet werden kann, um tatsächliche Angriffe durchzuführen. "Scan-V erinnert mich an alte Militärfilme, wo Menschen um eine Landkarte herumstehen und ihre Artillerie und Truppen auf der Karte platzieren", sagt Gabby Roncone von der IT-Sicherheitsfirma Mandiant. "Und dann wollen sie verstehen, wo sich die gegnerischen Panzer befinden und wo sie zuerst zuschlagen müssen, um die feindlichen Linien zu durchbrechen." Vulkan ist die Firma, die die Karte herstellt, wo all die wichtigen Informationen gespeichert werden und anhand derer der Schlachtplan ausgetüftelt werden kann. Das Programm sei "definitiv für offensive Zwecke gebaut", sagt ein Mitarbeiter eines europäischen Nachrichtendiensts. Wie damit möglicherweise anschließende Hackerangriffe durchgeführt werden sollen, ist aus den Dokumenten nicht ersichtlich.

Frage: Was können Russlands Geheimdienste mit den Programmen von Vulkan tun?

Antwort: Amezit dient dagegen offenbar vor allem der umfassenden Zensur, etwa in von Russland besetzten Gebieten. Zu dem Projekt gehört zum Beispiel eine Software, mit deren Hilfe der Datenverkehr von einer Netzwerkinfrastruktur auf eine andere umgeleitet werden kann, wie es etwa auf der Krim geschehen ist. Dort lebende Ukrainer sollten offenbar im Internet nur noch auf Seiten zugreifen könnten, die im Sinne Russlands sind. Vulkan selbst hat in der Stadt Simferopol auf der Krim ein Büro. Ob dabei dezidiert Amezit zum Einsatz kam, ist jedoch unklar.

Eine andere Funktion von Amezit dient wohl dem Zweck, Desinformation zu erstellen und zu verbreiten. Es ermöglicht dem Nutzer, automatisiert Fake-Profile zu erzeugen, die Falschnachrichten in sozialen Netzwerken teilen. Mehrere mit Amezit in Verbindung stehende Social-Media-Konten sind bis heute aktiv. Amezit hängt auch mit einem weiteren Projekt namens "Crystal-2V" zusammen: einer Trainingssoftware, mit der Soldaten üben, kritische Infrastruktur anzugreifen. Beispielsweise sollen sie die Steuerung von Zugverkehr, Flughäfen oder Häfen lahmlegen können. In einem der Dokumente wird beschrieben, wie getestet werden soll, ob Amezit wie vorgeschrieben funktioniert. Dafür sollte sogar eine Bahnstrecke im Maßstab eins zu 87 nachgebaut werden, um zu testen, ob die Hacker die Züge ausbremsen können.

Das Material enthält zudem Hinweise auf weitere Projekte der Firma – etwa das System "Fraction". Dabei handelt es sich offenbar um ein Social-Media-Überwachungssystem. Nach Angaben eines früheren Vulkan-Mitarbeiters sollen damit etwa geplante Protestaktionen gegen den Kreml frühzeitig erkannt werden – demnach handelt es sich also um ein Werkzeug im Repressionsarsenal des Kreml nach innen. Auftraggeber ist offenbar der FSB.

Nach Ansicht von Experten und Insidern sind Teile der im Leak beschriebenen Projekte ambitioniert konzipiert und möglicherweise nicht komplett umsetzbar. Manche der Amezit-Systeme sind detailarm in der Beschreibung. Zwar soll es zum Beispiel möglich sein, in einer Raffinerie Tanks zum Überlaufen zu bringen, was schnell zu einer Katastrophe führen könnte – wie genau dies gemacht werden soll, bleibt aber unklar.

Frage: Wer sind die Kunden der Firma?

Antwort: Zu den Kunden von Vulkan gehören die drei wichtigsten Geheimdienste Russlands: der vor allem im Inland tätige FSB, der für Auslands- und Wirtschaftsspionage zuständige SWR und der Militärgeheimdienst GRU.

Der FSB ist neben der flächendeckenden Überwachung russischer Staatsbürger auch für Attentate und Morde im Ausland berüchtigt. Dem FSB werden beispielsweise die Vergiftung des Kreml-Kritikers Alexej Nawalny mit dem chemischen Kampfstoff Nowitschok und die Ermordung des Doppelagenten Alexander Litwinenko mit radioaktivem Polonium zugeschrieben.

Der SWR entsendet Spione unter falscher Identität ins Ausland, unterhält Cybereinheiten und betreibt Wirtschaftsspionage.

Der GRU betreibt sowohl Spionage im Ausland als auch aufwendige Hackingoperationen. Ihm werden neben der Hackergruppe Sandworm auch jene von Fancy Bear zugeordnet, die für den Angriff auf den Deutschen Bundestag und die Demokratische Partei in den USA verantwortlich sein sollen. Andere Kunden sind laut den Unterlagen und geleakten Bankdaten eine Vielzahl von öffentlich-rechtlichen russischen Unternehmen und Forschungseinrichtungen, darunter das Zentrale wissenschaftliche Institut für Chemie und Mechanik mit Sitz in Moskau. Es wurde von der US-Justiz und Sicherheitsforschern als Ausgangspunkt eines Cyberangriffs identifiziert, der unter anderem in einer Raffinerie in Saudi-Arabien Sicherheitsmechanismen ausschaltete. Die Hacker nahmen dadurch den Tod von Kraftwerksmitarbeitern in Kauf. Vulkan erhielt außerdem Geld vom Forschungsinstitut für Funkkommunikation in Rostow am Don, das mit dem russischen Geheimdienst FSB in Verbindung steht.

Neben der Tätigkeit für russische Geheimdienste und das Militär arbeitete NTC Vulkan mindestens zeitweise auch für Unternehmen wie Aeroflot, Sberbank oder die Moskauer Börse. Auch westliche Unternehmen wie IBM und Dell zählten in der Vergangenheit zu den Geschäftspartnern von Vulkan.

Frage: Wo sind Vulkan-Produkte bislang zum Einsatz gekommen?

Antwort: Ob und wo die Produkte von Vulkan eingesetzt wurden, ist bislang unklar. Anders als einst die von dem Whistleblower Edward Snowden geleakten NSA-Files enthalten die Vulkan-Files keine Informationen über konkrete Ziele der russischen Cyberkrieger. Die Daten enthalten lediglich beispielhafte Ziele wie das mittlerweile stillgelegte Schweizer Atomkraftwerk Mühleberg. Ausgerechnet bei diesem Kraftwerk hatten Experten zuvor auf Sicherheitslücken hingewiesen. Auch Berlin wird in den Dokumenten erwähnt – allerdings mit falschen Koordinaten. Fest steht aber auch: Digitale Waffen sind generell nicht an Ländergrenzen oder Grenzen der Reichweite gebunden. Allerdings sind Hacker des GRU in der Ukraine durch besonders rasant durchgeführte Operationen aufgefallen, sagt zum Beispiel die IT-Sicherheitsexpertin Gabby Roncone: "Ich glaube nicht, dass sie dazu in der Lage wären, wenn sie nicht eine große Datenbank griffbereit hätten, die ihnen dabei hilft." Ob es sich bei dieser Datenbank um einen Teil von Scan-V handelt, lässt sich nicht sagen. Es ist davon auszugehen, dass die Vulkan-Produkte auch während des andauernden Krieges in der Ukraine zum Einsatz gekommen sind.

Frage: Dass Russland Hackingangriffe durchführt, ist seit Jahren bekannt. Welche neuen Einblicke geben die Vulkan-Files?

Antwort: Üblicherweise finden Sicherheitsforscher und Ermittler nur die Spuren bereits begonnener oder erfolgter Cyberangriffe. Schadsoftware hinterlässt Spuren, welche die IT-Forensiker rückwirkend analysieren können. Die Vulkan-Files hingegen geben einen seltenen Einblick in die Vorbereitung und Organisation von Angriffen: das Überwachen und Auswählen der Ziele und die Durchführung solcher Operationen durch Geheimdienste. "Derartige Einblicke bekommt man nicht oft", sagt Gabby Roncone von der IT-Sicherheitsfirma Mandiant. Ähnlich schätzen das europäische Geheimdienste ein. Die US-Regierung hat zuletzt mehrere russische Wettbewerber von Vulkan sanktioniert.

Frage: Wie ist die russische Regierung darin verwickelt?

Antwort: In zahlreichen Dokumenten ist die "operative Hauptverwaltung" des Generalstabs der russischen Streitkräfte als abnehmende Stelle erwähnt. Die Moskauer Behörde untersteht dem Verteidigungsministerium und ist für die Umsetzung der Befehle des Verteidigungsministers und Wladimir Putins als oberstem Befehlshaber zuständig. Der Chef des Generalstabs ist Waleri Gerassimow, der auch Oberbefehlshaber im russischen Angriffskrieg gegen die Ukraine ist.

Frage: Woher stammen die Daten?

Antwort: Ein Großteil der Daten wurde wenige Tage nach Beginn des russischen Einmarschs in die Ukraine der "Süddeutschen Zeitung" zugespielt und später ebenfalls mit dem Investigativ-Start-up Paper Trail Media geteilt, das für den SPIEGEL, das ZDF, den STANDARD und die Schweizer Tamedia-Gruppe arbeitet. "Wegen der Vorgänge in der Ukraine habe ich mich entschieden, diese Information öffentlich zu machen", begründete die anonyme Quelle ihr Tun. "Der GRU und der FSB verstecken sich hinter dieser Firma", heißt es in einer Nachricht der Quelle weiter, "die Menschen sollten wissen, welche Gefahren das birgt."

Im Rahmen des Vulkan-Files-Projekts gelangte das internationale Rechercheteam an weitere interne Daten der Firma sowie an Überweisungsdaten, die Zahlungen von geheimdienstnahen russischen Instituten an Vulkan belegen.

Frage: Wie wurden die Daten ausgewertet?

Antwort: Paper Trail Media und der SPIEGEL haben die Unterlagen, die ausnahmslos in russischer Sprache vorliegen, zusammen mit neun Medienpartnern aus acht Ländern – darunter der britische "Guardian", die "Washington Post" und die "Süddeutsche Zeitung" – übersetzt, verifiziert und analysiert. In den Daten finden sich zahlreiche Informationen, die sich außerhalb des Leaks überprüfen ließen, zumeist mit öffentlich zugänglichen Quellen. Darunter fallen etwa Namen von Vulkan-Mitarbeitern, E-Mail-Adressen, Telefonnummern oder Social-Media-Profile. Auch Beamte des russischen Verteidigungsministeriums und anderer staatlicher Institutionen sind in den Dokumenten genannt und in öffentlichen Quellen überprüfbar. Fünf westliche Geheimdienste, denen zur Verifikation Auszüge des Materials vorgelegt wurden, halten es für authentisch. In den Wochen vor der Veröffentlichung kontaktierte das Rechercheteam zudem mehr als 90 frühere und derzeitige Vulkan-Mitarbeiter – einige von ihnen bestätigten Informationen aus den Unterlagen.

Frage: Was sagt die Firma Vulkan zu den Vorwürfen?

Antwort: Das Vulkan-Files-Rechercheteam hat dem Unternehmen mehrmals umfangreiche Fragenkataloge mit der Bitte um Stellungnahme zugesandt – sie blieben unbeantwortet. Auch der Kreml wollte keinen Kommentar abgeben. (Sophia Baumann, Maria Christoph, Carina Huppertz, Dajana Kollig, Hannes Munzinger, Frederik Obermaier, Bastian Obermayer, Marcel Rosenbach, Christo Buschek, Hakan Tanriverdi, Andreas Proschofsky, 30.3.2023)