Vor kurzem beschrieben die Analysten von G Data eine Schadsoftware mit dem Titel "Uroburos". Das Rootkit ist in der Lage, Rechner über tragbare Datenträger zu infizieren. Dabei bleibt es gut versteckt und sammelt Informationen und Dokumente, die dann bei vorhandener Internetverbindung versandt werden. Es ist auf 32- und 64Bit-Systemen mit Windows lauffähig, gilt als hochentwickelt und auf Regierungs- und Industriespionage spezialisiert.

Analysten des russischen IT-Sicherheitsexperten Kaspersky bringen das Programm mit dem Schädling "Agent.btz" in Verbindung. Dieser infizierte 2008 Computeranlagen der US-Streitkräfte. Der Angriff führte damals zur Gründung des "United States Cyber Command".

Diskussion über Ursprung

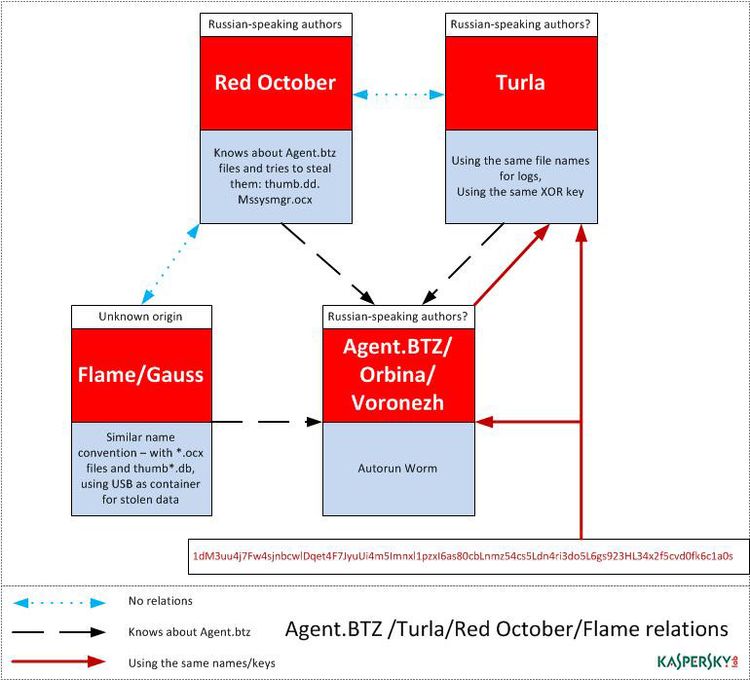

Laut G Data ist der Schädling, genau wie "Agent.btz" auf einen russischen Ursprung zurückzuführen. Sehr wahrscheinlich ist dabei, dass ein und dieselben Entwickler an den beiden Programmen beteiligt waren. Man geht wegen des komplexen und professionellen Programmdesigns von einem Geheimdienst als Quelle aus.

Kaspersky vertritt in einer Presseaussendung den Standpunkt, dass die neue Schadsoftware zwar sehr sicher nach dem Vorbild von "Agent.btz" entstanden ist, die Informationen zur Konstruktion aber bereits bei der Erstellung des neuen Schädlings verfügbar waren. Damit geben sie zu bedenken, dass das Programm nicht zwangsläufig von den gleichen Machern sein muss wie "Agent.btz". Die Möglichkeit räumt man jedoch ein.

Uneinigkeit bei Namensgebung

Die verschiedenen Sicherheits- und Analysefirmen sind sich in der Namensgebung nicht einig. Symantec und F-Secure bezeichnen die weiterentwickelte Version von "Agent.btz" als "Turla", während BAE den Namen "Snake" wählt und G-Data "Uroburos". Sie stimmen jedoch in der Einschätzung überein, dass der Schädling eine besonders hoch entwickelte Software darstellt.

Super-Rootkit als Grundlage

2008 infizierte "Agent.btz" Computeranlagen der US-Streitkräfte. Die resistente Schadsoftware konnte erst nach aufwendigen und langwierigen Maßnahmen wieder aus dem System entfernt werden. Das funktionale Programmdesign des Schädlings wurde laut Kaspersky zur Blaupause. So soll das Rootkit die Grundlage für Cyberspionage-Tools wie "Roter Oktober", "Flame" oder "Gauss" sein.

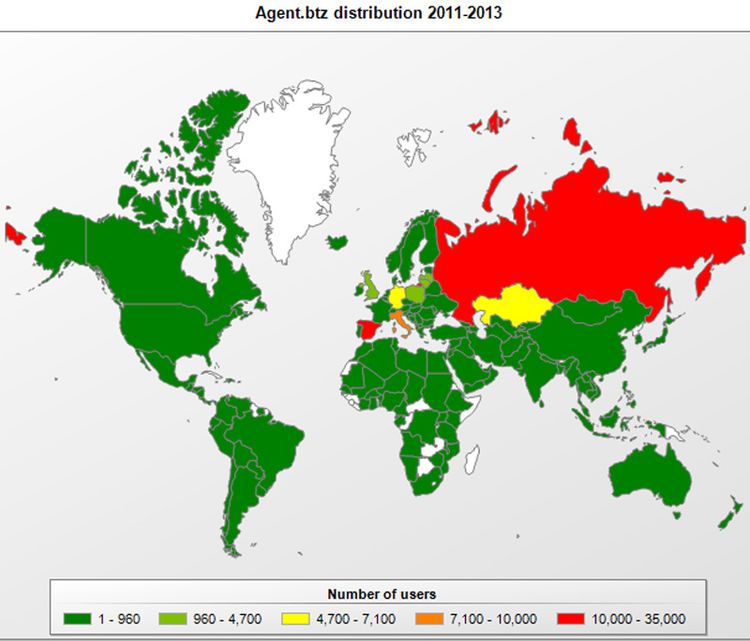

Auf 13.800 Systemen soll "Agent.btz" entdeckt worden sein. Weltweit geht man von zehntausenden mit dem Rootkit infizierten USB-Sticks aus. Vor allem G Data vermutet, dass es bereits neuere, noch unentdeckte Abwandlungen des Schädlings gibt. (red, derStandard.at, 14.3.2014)