Anfang August hatten Sicherheitsforscher von einer Android-Sicherheitslücke berichtet, die es Malware ermöglicht, mithilfe gefälschter Zertifikate Berechtigungen auf einem Smartphone zu umgehen. Im schlimmsten Fall könnten sich Angreifer aus der Ferne Zugriff auf das Smartphone verschaffen. Nun wurde eine App im Google Play Store entdeckt, über die die Certifi-Gate genannte Lücke ausgenutzt werden kann.

App ermöglicht Aufzeichnung von Bildschirminhalten

Nach Bekanntwerden der Lücke sagte Google, dass Apps im offiziellen Play Store auf ihren Umgang mit Zertifikaten geprüft würden. Eine nähere Analyse der Sicherheitsforscher von Checkpoint hat nun ergeben, dass eine gefährdete App gefunden wurde.

Der "Recordable Activator" umgeht das Berechtigungssystem von Android, um Bildschirminhalte aufzuzeichnen. Allerdings muss die App dazu ein verwundbares Plug-in von TeamViewer aus einem Drittanbieter-Store nachladen. Damit das funktioniert müssen Nutzer den Download auch "unbekannten Quellen" in den Einstellungen zulassen. Sofern Nutzer dem zustimmen, könnten auch andere Apps auf das Plug-in zugreifen, und beispielsweise heimlich Screenshots anfertigen. Die App, die zwischen 500.000 und einer Million Mal heruntergeladen wurde, ist inzwischen aus dem Play Store entfernt worden.

Je 42 Prozent verwundbar bzw. nicht betroffen

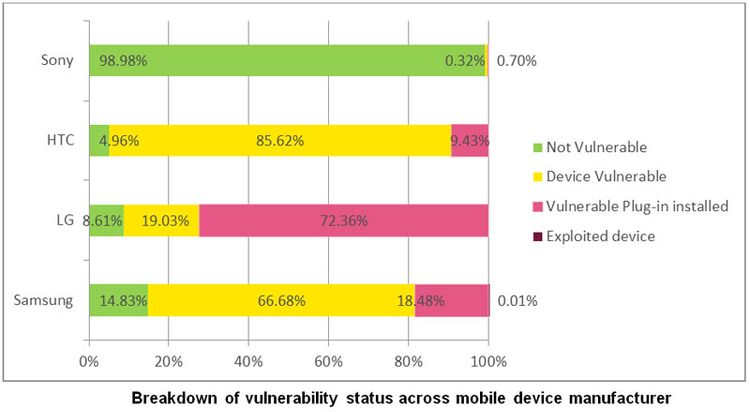

Die Forscher liefern zudem mehr Einblicke, wie weit die Lücke unter den Android-Geräten verbreitet ist. Aus den untersuchten Stichproben waren 42 Prozent der Geräte verwundbar und ebenfalls 42 Prozent nicht betroffen. Auf rund 16 Prozent wurde ein verwundbares Plug-in gefunden. Auf 0,01 Prozent der Geräte wurde die Lücke aktiv ausgenutzt. Die meisten verwundbaren Geräte kamen laut Analyse von LG, gefolgt von Samsung und HTC.

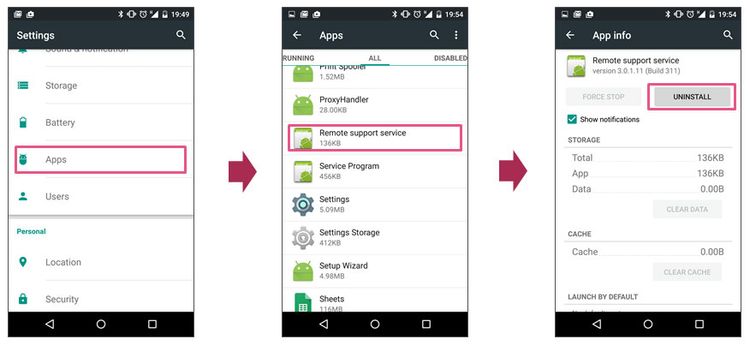

Ob das eigene Gerät von der Sicherheitslücke betroffen ist, lässt sich mit einem eigenen Scanner der Sicherheitsforscher prüfen. Sollten Nutzer ein Gerät haben, auf dem ein verwundbares Plug-in installiert wurde, können sie versuchen es über die Apps-Einstellungen zu deinstallieren (siehe Screenshots oben). Sofern das Plug-in schon vom Hersteller installiert wurde, ist eine Entfernung aber nicht ohne weiteres möglich. Hier hilft nur ein Update der Firmware durch die Hersteller. Nutzern wird indes geraten, nur Apps bzw. Plug-ins aus vertrauenswürdigen Quellen zu installieren. (br, 26.8.2015)