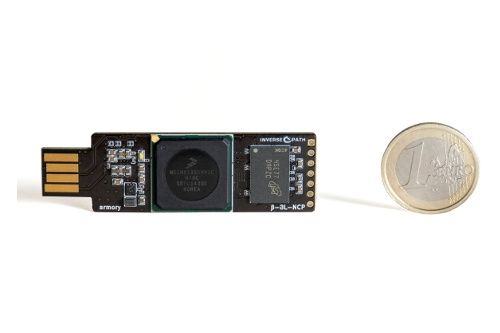

Mit dem USB Armory lässt sich ein solcher Angriff recht einfach vornehmen.

Wer bislang davon überzeugt war, das Austricksen der Windows-Bildschirmsperre innerhalb weniger Sekunden sei der Fantasie von Film- und Serienschreiben vorbehalten, sieht sich nun eines besseren belehrt. In einem Youtube-Video demonstriert ein Sicherheitsforscher, wie einfach es sein kann, an das Passwort der jeweiligen Nutzer zu kommen.

Trickreich

Mithilfe eines speziellen USB-Sticks ist es dem Hacker Rob Fuller (mubix) gelungen, innerhalb von 20 Sekunden die Bildschirmsperre von Windows komplett auszuhebeln, wie heise berichtet. Im Inneren des Sticks arbeitet dabei ein Mini-Computer, der sich als neues Netzwerkgerät andient. Auf dieses Angebot reagiert das Betriebssystem auch im gesperrten Zustand und nimmt das Setup via DHCP vor. Infolge sorgt der Stick dafür, dass der gesamte Netzwerkverkehr über ihn selbst abgewickelt wird, unter anderem indem er sich als Gateway für das lokale Netzwerk einträgt. Als nächsten Schritt erzwingt der USB-Stick vom Windows-System eine neue Authentifizierung, worauf dieses die Login-Daten frei Haus liefert.

Zwar kommt der Angreifer auf dieses Weise nicht an das eigentlich Passwort sondern nur an den zugehörigen Hash. Aber auch dies stellt keine sonderliche Hürde dar, da sich die von Windows verwendeten NTLM-Hashes innerhalb weniger Sekunden knacken lassen. Zudem gibt es Tricks, mit denen Angreifer in vielen Windows-Netzen eine Authentifizierung mithilfe des Hashes selbst erzwingen können. Die Attacke funktioniere von Windows XP bis Windows 10 auf allen System, die er getestet habe, betont der Hacker.

USB Armory

Weitere Details zum verwendeten Setup liefert Fuller in einem Blog-Eintrag. Demnach hat er ein USB-Armory für 155 US-Dollar verwendet, es gebe aber auch deutlich billigere Möglichkeiten, etwa über ein Hak5 LAN Turtle, das nur 50 Dollar kostet.

Der Sicherheitsforscher betont, dass der Angriff prinzipiell nicht auf WIndows beschränkt sei. Demnach sei es ihm auch gelungen, auf diese Weise bei einem Rechner mit aktuellem OS X das Passwort auszulesen. Einen Nachweis für diese Behauptung – oder weitere Details – liefert er bislang aber nicht. (apo, 9.9.2016)