Die neue Malware wird der russischen Hackergruppe "Fancy Bear" zugerechnet.

Seit Jahren warnen Sicherheitsforscher vor den durch mangelhaft gewartete Router entstehenden Gefahren. Immerhin kommt diesen eine zentrale Rolle in der Netzwerkinfrastruktur zu, was sie zu einem lohnenden Ziel für Angreifer macht. Gleichzeitig sieht es mit der Update-Versorgung gerade bei Routern für den Privatbereich oft äußerst schlecht aus. Wie problematisch dieser Zustand ist, verdeutlicht nun ein neuer Bericht.

VPNFilter

Die Sicherheitsforscher von Cisco / Talos haben unter dem Namen VPNFilter eine neue Schadsoftware identifiziert, die mittlerweile mehr als 500.000 Router von Privatnutzern und kleinen Unternehmen infiziert haben soll. Von der Attacke sollen zahlreiche populäre Router großer Hersteller wie Netgear, Linksys und TP-Link betroffen sein. Besonders unerfreulich: Die ersten Infektionen lassen sich bereits auf das Jahr 2016 zurückführen, es gelang den Angreifern also, lange unbemerkt zu bleiben.

Dass das Ganze jetzt auffliegt, liegt nicht zuletzt daran, dass die Anzahl von Infektionen mit VPNFilter in den letzten Wochen stark zugenommen hat. Dabei sollen aktuell vor allem Nutzer in der Ukraine das Ziel der Attacken gewesen sein. Auch sonst gibt es starke Hinweise darauf, dass staatliche Hacker aus Russland hinter VPNFilter stecken: So wurde kurz nach der Veröffentlichung der ersten Berichte über die Malware eine Domain von der US-Bundesbehörde FBI beschlagnahmt, die eine zentrale Rolle bei der Steuerung der infizierten Geräte eingenommen haben soll. Und diese lässt sich laut Sicherheitsexperten eindeutig russischen Hackern zuordnen – konkret der Gruppe "Fancy Bear", die unter anderem mit Angriffen auf die Demokratische Partei in den USA öffentlich bekannt wurde.

Totalüberwachung

Für betroffene User sind die Konsequenzen jedenfalls äußerst unerfreulich: So überwacht VPNFilter den gesamten Netzwerkverkehr und sucht dabei unter anderem gezielt nach Login-Daten, mit denen man dann Online-Accounts übernehmen könnte. Zudem beinhaltet die Malware zum Teil auch die Möglichkeit, die Router von außen zu zerstören, womit es den Hackern möglich gewesen wäre, unzählige Geräte gleichzeitig vom Netz zu nehmen.

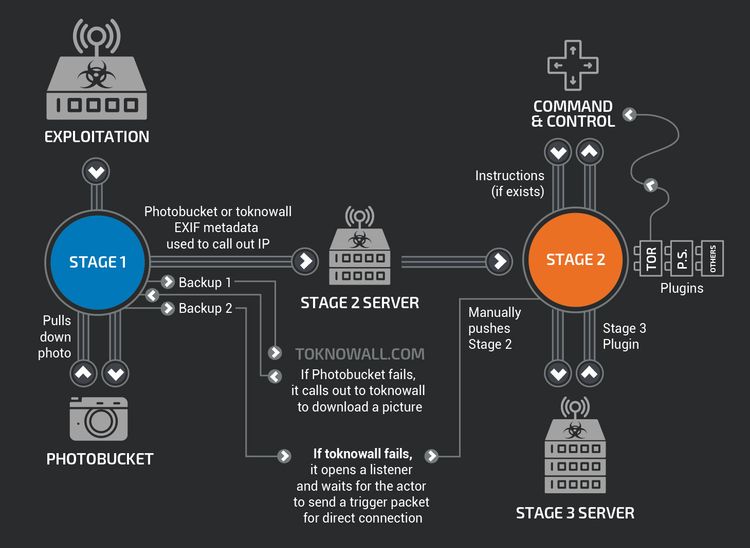

Auch die technische Umsetzung von VPNFilter legt nahe, dass es sich hier um eine professionell durchgeführte Malware-Kampagne handelt. So ist das Ganze in drei Stufen gegliedert, die allesamt einen Backup-Angriffsweg beinhalten, wenn der erste fehlschlägt. Nach der ursprünglichen Infektion, die sich unterschiedliche Lücken in Linux und dem in solchen Geräten vielgenutzten Minimalsystem Busybox zunutze macht, folgt etwa der Versuch, ein Foto von Photobucket herunterzuladen, in dem in den EXIF-Daten eine IP-Adresse versteckt ist, über die dann weitere Schadroutinen nachgeladen werden. Versagt der Weg über Photobucket, wird stattdessen die Domain toknowall.com verwendet – die nun eben vom FBI beschlagnahmt wurde.

Schwierige Situation

Für die Nutzer gibt es wenige Möglichkeiten, sich vor solchen Attacken zu schützen. Der generelle Hinweis, immer alle Updates rasch einzuspielen, gilt zwar auch hier, das bringt aber natürlich nur etwas, wenn die Hersteller auch wirklich laufend solche Updates liefern – was oft nicht der Fall ist. Insofern sollte auch bei Routern die – im besten Fall: automatische – Update-Versorgung durch den Hersteller künftig eine wichtigere Rolle bei der Kaufentscheidung einnehmen.

Unterdessen hat Symantec eine Liste aller bisher bekannten betroffenen Router veröffentlicht, auch einige NAS-Systeme sind darin enthalten. Konkret handelt es sich dabei um folgende Geräte:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik RouterOS for Cloud Core Routers: Versions 1016, 1036, and 1072

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Other QNAP NAS devices running QTS software

- TP-Link R600VPN

Der Sicherheitsforscher empfehlen allen Usern dieser Router recht drastische Maßnahmen: So sollen sie – nach der Absolvierung anstehender Updates – einen Factory Reset durchführen, nur auf diese Weise könne sichergestellt werden, dass VPNFilter entfernt wird. Und dieser Ratschlag gilt für alle User dieser Geräte, lasse sich eine Infektion mit der Malware doch nicht so einfach feststellen. Das Mindeste sei aber ein Reboot, bei dem zumindest Stufe 2 und 3 der Malware gelöscht werden, was heißt, dass die Angreifer einen Teil der Attacke neu durchführen müssen – und das ist durch die Beschlagnahme der erwähnten Domain gerade schwerer geworden.

Viele offene Fragen

Bei alldem gilt es zu betonen, dass derzeit noch einige Details zu VPNFilter unklar sind. Die jetzige Veröffentlichung durch Cisco erfolgte angesichts der intensivierten Angriffe in den letzten Wochen früher als eigentlich geplant, insofern konnte man die Untersuchung noch nicht abschließen. So ist derzeit etwa noch unklar, welche Lücken die Malware konkret nutzt, um in die Router anfänglich einzudringen. Dabei ist vor allem die Frage spannend, ob sich die Hacker nur bekannter Lücken bedienen oder auch Zero-Day-Angriffe – also unter Ausnutzung bisher öffentlich nicht bekannter Softwarefehler – einsetzen. (Andreas Proschofsky, 24.5.2018)