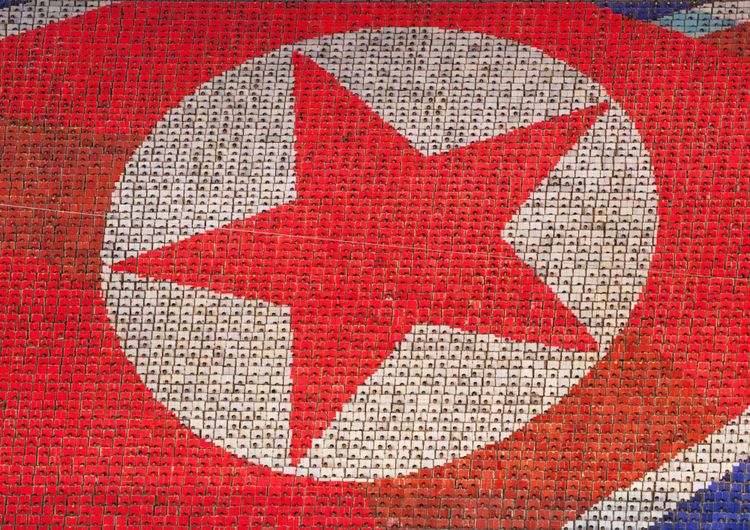

Nordkorea baut seine Hackeraktivitäten seit Jahren kontinuierlich aus. Dabei geht es sowohl um Spionage als auch um simplen Diebstahl, um die Staatskassen zu füttern.

Immer genau darauf zu achten, dass eine Anwendung auch wirklich vom echten Hersteller ist, gehört zu den zentralen Sicherheitstipps im Computeralltag. Das bringt freilich wenig, wenn es den Angreifern gelingt, diesen Hersteller selbst zu unterwandern.

Übernahme

Nordkoreanische Hacker haben Schadsoftware in die offizielle Desktop-App von 3CX eingeschleust. Das deutsche Bundesamt für Sicherheit in der Informationstechnik (BSI) spricht angesichts der hohen Gefahrenlage nun die zweithöchste Warnstufe "Orange" aus und rät dringend zur Deinstallation der von Firmen vielgenutzten Videotelefonielösung.

Entdeckt haben den Vorfall fast gleichzeitig sowohl die Sicherheitsforscher von Sophos als auch jene von Crowdstrike. Letztere sind es auch, die nordkoreanische Hacker dafür verantwortlich machen, und zwar eine Gruppe, die man selbst unter dem Namen Labyrinth Chollima führt.

Hintergrund

Nordkorea hat seine Hacking-Aktivitäten über die Jahre immer stärker ausgebaut. Ziel ist es dabei nicht zuletzt, die weltweiten Sanktionen gegen das Land zu umschiffen und an frisches Geld für das eigene Militärprogramm zu kommen. So haben etwa die Sicherheitsanalysen von Mandiant erst unlängst einer anderen nordkoreanischen Hackergruppe die seltene Bezeichnung als "Advanced Persistent Threat" verpasst. APT43 ist dabei sowohl für Kryptobetrug als auch für Spionage zuständig.

Supply-Chain

Im aktuellen Fall handelt es sich um eine sogenannte Supply-Chain-Attacke. Den Angreifern ist es offenbar gelungen, jene Software, mit der die 3CX-App erstellt wird, zu unterwandern, um dann auf diesem Weg eben Malware in 3CX selbst unterzubringen. Das Ergebnis war eine mit den offiziellen Schlüsseln des Herstellers signierte – also offizielle –, aber doch mit einem Trojaner unterwanderte Anwendung.

In diesem Fall sollen sowohl die Windows- als auch die MacOS-Version der Desktop-App betroffen sein. Was die genaue Absicht der Angreifer war, ist derzeit noch nicht bekannt. Klar ist nur, dass bei einem Teil der betroffenen Maschinen Schadcode über einen unter der Kontrolle der Angreifer stehenden Server nachgeladen wurde. Bei einzelnen davon sollen die Angreifer dann auch von außen direkt auf die Systeme zugegriffen und dort Befehle ausgeführt haben. Auch hier ist unklar, wie diese Auswahl mit welchem Ziel vorgenommen wurde.

Viele Kunden

Während 3CX vielen Privatnutzern wenig sagen dürfte, ist die VoIP-Software im Unternehmensbereich weitverbreitet. Mehr als 600.000 Firmen weltweit zählen zu den Kunden, entsprechend hat sie mehr als 12 Millionen täglich aktive Nutzer. Die Liste der Firmen, die 3CX einsetzen, ist dabei durchaus illustrer, finden sich darauf doch etwa American Express, Coca-Cola oder auch McDonald's, BMW und Ikea.

Kritik

Unterdessen wird die Kritik an 3CX selbst lauter. So soll das Support-Team des Unternehmens bereits eine Woche vor den offiziellen Warnungen über die Attacken informiert gewesen sein. Ein Nutzer hat am 22. März im Forum des Unternehmens gepostet, dass die Antivirensoftware SentinelOne eine Infektion der 3CX-App vermeldet. Zuerst als Falschmeldung abgetan, tauchten in den folgenden Tagen immer mehr ähnliche Meldungen von betroffenen Usern auf. Der 3CX-Support riet aber weiterhin dazu, bei SentinelOne Beschwerde einzulegen.

Ein passendes Update vom Hersteller gibt es derzeit noch nicht, insofern rät auch der Hersteller selbst zur Deinstallation samt einer nachfolgenden Prüfung der betroffenen Systeme mit einer Antivirensoftware. Betroffen sind die Windows-Versionen 18.12.407 und 18.12.416 sowie die Mac-Versionen 18.11.1213, 18.12.402, 18.12.407 und 18.12.416. (Andreas Proschofsky, 3.4.2023)