Schon die Beschreibung klingt ziemlich unerfreulich. Da sitzt man nichtsahnend in einem Zug, scrollt gedankenverloren durch sein iPhone, als plötzlich eine Nachricht auf dem Bildschirm aufpoppt, dass sich ein Apple-TV in der Umgebung verbinden will. Dann noch eine, und schließlich immer mehr, bis das Gerät schlussendlich abstürzt. Und noch schlimmer: Nach einem Neustart geht das Spiel wieder von vorne los, das iPhone ist in dieser Situation praktisch unbenutzbar geworden.

Spurensuche

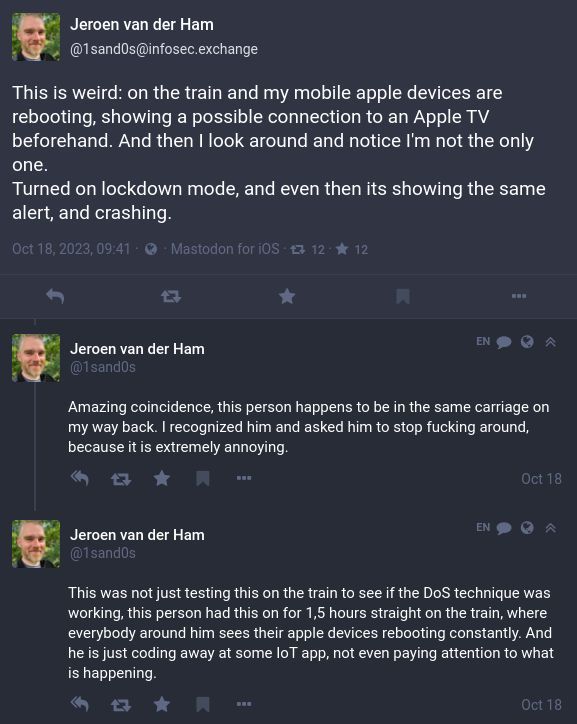

Genau das ist dem niederländischen Sicherheitsforscher Jeroen van der Ham vor einigen Wochen passiert, und zwar nicht nur ihm, sondern gleichzeitig sämtlichen iPhone-Usern in seiner Nähe. Sie alle waren zum Opfer einer zwar schon vor Wochen öffentlich gewordenen, bislang aber wenig bekannten, dafür aber noch immer funktionierenden Attacke geworden.

Ein Angreifer hatte über Bluetooth in rascher Abfolge immer neue Pairing-Anfragen an sämtliche Geräte in der Umgebung geschickt. Das ist zunächst nervig, weil die Pop-Ups natürlich die aktuellen Aktivitäten stören, führt bei iPhones selbst mit der neuesten Softwareversion aber irgendwann dazu, dass das Gerät abstürzt.

Auftritt: Flipper Zero

Was die Attacke besonders unerfreulich macht: Mit einem kleinen Gerät ist sie geradezu trivial durchzuführen. Flipper Zero nennt sich dieses und ist so etwas wie das Schweizer Armeemesser unter aktuellen Hacking-Tools – zumindest wenn es um alles, was mit Funk zu tun hat, geht. Schon von Haus aus bietet dieses Gerät allerlei Möglichkeiten, um mit NFC, RFID, Bluetooth, WiFi und Co. herumzuspielen, mit alternativer Firmware lässt sich dann noch mehr anstellen.

Die Möglichkeiten reichen vom Wechseln des TV-Senders in einer Bar über das Auslesen von RFID-Chips des eigenen Haustiers bis zum Öffnen schlecht geschützter Garagentüren bis zum Klonen von manchen in Hotels genutzten Türkarten. Und mit einer spezialisierten Firmware namens Flipper Xtreme lässt sich eben auch so eine Attacke gegen iPhones in der Umgebung durchführen.

Dass der Flipper Zero noch dazu in einem kleinen Plastikgehäuse mit Retro-Anmutung daherkommt und sämtliche Aktionen mit allerlei niedlichen Animationen eines Delfins auf dem 1,4 Zoll großen Monochromdisplay begleitet, hat der wachsenden Popularität zweifelsfrei ebenfalls nicht geschadet.

Das Problem ist nicht das Gerät

Den Flipper Zero als Problem zu benennen, wäre aber trotz der darauf gebotenen Möglichkeiten verfehlt. Das Gerät macht lediglich Dinge einfacher, die schon bisher gingen, aber aufwändigere Hard- und Softwarekombinationen benötigt haben. Es zeigt insofern auch auf, wie schlecht es in Wirklichkeit um die Sicherheit von allem, was mit Funk zu tun hat, steht. Es liegt an den Herstellern der betroffenen Geräte, darauf zu reagieren.

Die konkrete Attacke wurde beispielsweise zum ersten Mal bereits im August auf der Hackerkonferenz Defcon demonstriert. Trotzdem gibt es bisher kein Update von Apple, nicht einmal gegen den Absturz des Systems, der sich nur beim aktuellen iOS 17 zeigt. Bei älteren Softwareversionen ist die Attacke zwar nervig, provoziert aber zumindest keinen kompletten Crash. Ähnlich ist das bei Android- und Windows-Geräten, denn auch die lassen sich über solche Anfragen – wenn auch in begrenztem Maß – spammen. Erstmals theoretisch auf dieses Problem hingewiesen hatten Sicherheitsforscher übrigen schon vor rund einem Jahr.

Bluetooth abschalten

Einzige Abhilfe gegen solche Attacken ist unter iOS derzeit, Bluetooth komplett zu deaktivieren. Das ist freilich für viele keine realistische Option, wenn man etwa Airpods oder auch eine Apple Watch dauerhaft verbunden hat. Unter Android scheint es hingegen zu reichen, die "Scan for nearby devices"-Funktion zu deaktivieren, die Fast-Pair-Funktion von Googles Betriebssystem scheint hingegen nicht betroffen zu sein.

An sich sind solche Angriffe auf einen relativ kleinen Bereich beschränkt, immerhin hat Bluetooth eine begrenzte Reichweite. Allerdings haben Sicherheitsforscher schon vor einigen Wochen betont, dass dieses Signal auch gezielt verstärkt werden kann, um dann im Umfeld von mehreren Kilometern alle Geräte mit solchen Anfragen zu fluten.

Neue Angriffe

Die erste Demonstration dieses Problems fand auf der Defcon übrigens nicht mit einem Flipper Zero statt, damals wurde ein Raspberry Pi Zero 2 mit zwei Antennen, einem Bluetooth-Adapter und einem portablen Akku kombiniert. Mittlerweile gibt es sogar bereits eine Android-App, die ähnliches vermag, in den Möglichkeiten zur Flipper-Zero-Version aber noch eingeschränkt ist. (Andreas Proschofsky, 5.11.2023)