Eines war bereits vor dem Einmarsch russischer Truppen in die Ukraine klar: Cyberangriffe spielen in diesem Konflikt eine so zentrale Rolle wie nie zuvor. Wie ausgeklügelt dabei gerade die Attacken gegen die kritische Infrastruktur sind und wie Russland diese Hand in Hand mit Militäraktionen plant, demonstriert nun eine neue Analyse der Sicherheitsexperten von Mandiant.

Ablauf

Der Vorfall spielte sich bereits Mitte Oktober 2022 ab: Parallel zu massiven Raketenangriffen des russischen Militärs auf die kritische Infrastruktur der Ukraine kam es zu mehreren Stromausfällen. Diese waren allerdings nicht das Ergebnis von Schäden an einem beschossenen Kraftwerk, vielmehr gab es parallel dazu eine ausgeklügelte Cyberattacke der wohl bekanntesten Hackertruppe des russischen Staates: Sandworm.

Den Ablauf zeichnet Mandiant dabei folgendermaßen nach: Spätestens im Juni 2022 haben sich die Angreifer unbemerkt in die Infrastruktur des Kraftwerks eingeschlichen. Dabei brachten sie schnell eine Managementsoftware für industrielle Steuersysteme unter ihre Kontrolle – eine sogenannte SCADA (Supervisory Control and Data Acquisition)-Instanz.

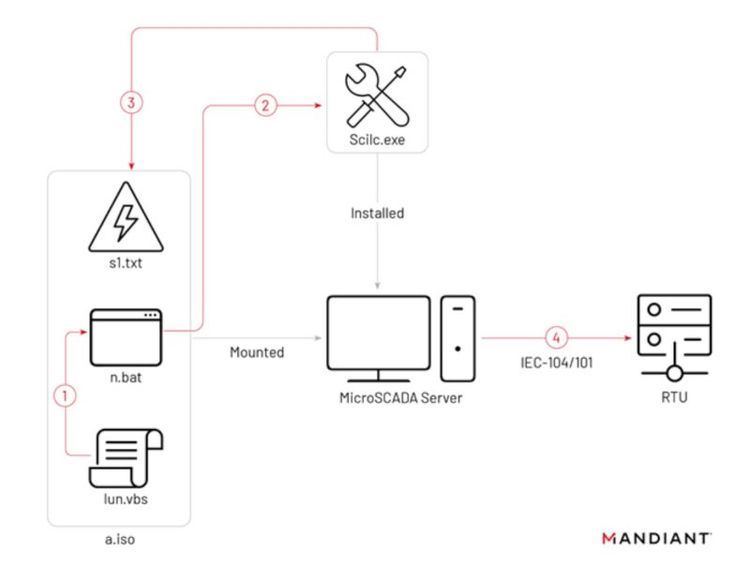

In den folgenden Wochen wurde der eigentliche Angriff vorbereitet. Erst am 10. Oktober ging es dann richtig los: Es wurde eine in einem Datenträgerabbild (ISO-Datei) versteckte Binärdatei ausgeführt, die eine Reihe von bösartigen Kommandos setzte, um die Schutzschalter eines Umspannwerks auszulösen. Das Ergebnis war ein Stromausfall.

Nachleger

Wie gut die Angreifer vorbereitet waren, zeigt aber noch ein weiterer Umstand: Zwei Tage später gelang es ihnen, eine zuvor unbekannte Variante der rein auf Zerstörung ausgerichteten Schadsoftware Caddywiper einzuschleusen. Diese sollte nicht nur weiteren Schaden anrichten, sondern auch die Spuren der Angreifer verschleiern.

Einen fixen Beleg dafür, dass die Attacken des Militärs mit Sandworm akkordiert waren, kann Mandiant zwar naturgemäß nicht liefern. Allerdings legten die zeitliche Parallelität sowie der Umstand, dass die Hacker wochenlang warteten, bis sie zuschlugen, dies nahe, betonen die Analysten des mittlerweile im Besitz von Google stehenden Unternehmens.

Vorgeschichte

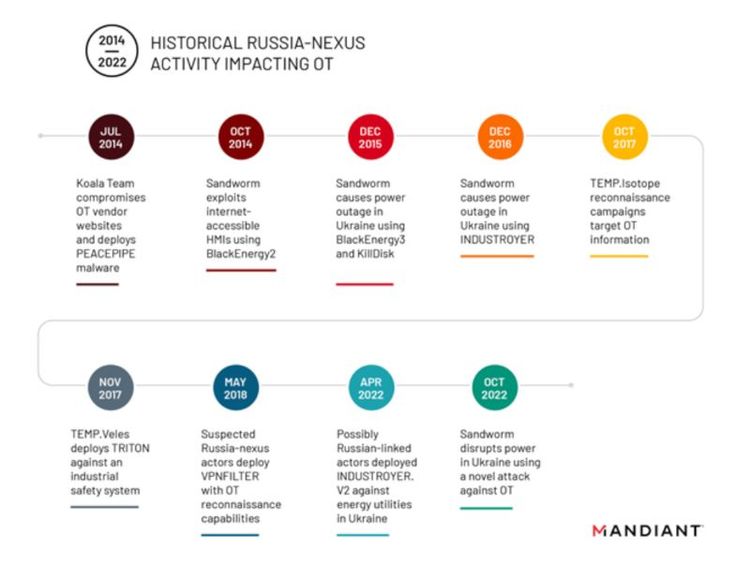

Es war nicht der erste Angriff russischer Hacker gegen die kritische Infrastruktur anderer Länder. So hatte Sandworm bereits in den Jahren 2015 und 2016 Stromausfälle in der Ukraine verursacht. Wie die Analyse zeigt, haben sich die Methoden der Hacker seitdem aber stark weiterentwickelt. So setzt Sandworm demnach zunehmend "Living off the land (LotL)-Techniken ein, was bedeutet, dass bereits vorhandene Betriebssysteme und Anwendungen von Drittanbietern in der Umgebung des Opfers als Waffe genutzte werden, um sich in das Netzwerk einzuschleichen. Solche Angriffe sind damit auch weniger aufwendig, und es besteht eine geringere Gefahr, entdeckt zu werden.

Sandworm gilt als eine der gefährlichsten Hacker-Gruppen Russlands, unter ihrer offiziellen Bezeichnung als Militäreinheit 74455 ist sie ein Teil des russischen Militärgeheimdienstes GRU. Zuletzt tauchte der Name Sandworm als einer der Kunden der russischen Softwarefirma Vulkan auf, deren Aktivitäten im Rahmen der "Vulkan-Files" von einer Recherchekooperation, an der auch der STANDARD beteiligt war, offengelegt wurden.

Eindeutige Warnungen

Mandiant geht es bei der Veröffentlichung aber noch um etwas anderes, nämlich um eine Warnung. Die von Sandworm genutzten Methoden könnten zweifellos auch in anderen Ländern gegen die kritische Infrastruktur eingesetzt werden. Entsprechend liefert Mandiant in seinem Blogposting neben einer detaillierten technischen Analyse der Attacke auch Tipps, wie sich die Betreiber solcher Systeme schützen können.

So spielte etwa in dem Fall eine Rolle, dass das angegriffene SCADA-System mit nicht mehr gewarteter Software lief. Das war allerdings erst ein zweiter Schritt in der Attacke, wie Sandworm zuvor überhaupt ins Netzwerk gekommen ist, ist derzeit noch unklar.

Es gibt Handlungsmöglichkeiten

Auch sonst will Mandiant nicht den Eindruck erwecken, dass solche Attacken nicht verhinderbar wären. Dass die Sandworm-Attacke in diesem Fall keine größeren Auswirkungen gehabt hat, liegt nämlich daran, dass die Gegenseite ebenfalls sehr gut aufgestellt ist, wie John Hultquist, Chief Analyst Mandiant Intelligence bei Google Cloud, betont.

"Es besteht der Irrglaube, dass die Angriffe in der Ukraine nicht den Vorhersagen entsprachen. Tatsache ist, dass die Angriffe durch die außergewöhnliche Arbeit der ukrainischen Verteidiger und ihrer Partner, die unermüdlich danach gestrebt haben, hundert Szenarien wie dieses zu verhindern, begrenzt wurden. Der Umstand, dass es sich bei diesem Vorfall um einen Einzelfall handelt, ist ein Beweis für ihre ausgezeichnete Arbeit", formuliert es Hultquist.

An der Verteidigung der kritischen Infrastruktur sind mittlerweile zahlreiche große Unternehmen beteiligt. Neben Mandiant-Besitzer Google sind das etwa auch Microsoft oder Amazon sowie viele spezialisierte Firmen.

Gegen die Zivilbevölkerung

Gleichzeitig streicht Hultquist heraus, dass dieser Angriff keiner direkten militärischen Notwendigkeit folge. Es handle sich um einen Teil der psychologischen Kriegsführung, um gezielt die Zivilbevölkerung einzuschränken, was natürlich besonders effektiv ist, wenn so eine Attacke auf die Stromversorgung vor dem Winter erfolgt. (Andreas Proschofsky, 9.11.2023)