Ein "Multitool für Geeks": So bezeichnet der Hersteller selbst den Flipper Zero. Jenes Gerät, mit dem iPhones in der Umgebung zum Absturz und Neustart gebracht werden können. Das ist angesichts der Schlagzeilen der vergangenen Monate die gängige öffentliche Wahrnehmung des Geräts. Eine öffentliche Wahrnehmung, die gleich in mehrerlei Hinsicht ungerecht ist. Einerseits lässt sich der erwähnte Apple-Bug auch über andere Devices als den Flipper Zero triggern. Vor allem aber kann das Gerät noch viel mehr.

Beim Flipper Zero handelt es sich nämlich um eine Art Schweizer Armeemesser für alles, was mit Funk zu tun hat. Eines, das viele Dinge, die schon bisher möglich waren, in einem handlichen und robusten Gerät versammelt und sich so zu einem äußerst nützlichen Gerät für Hackerinnen und Sicherheitsforscher gleichermaßen entwickelt hat. Höchste Zeit, sich also den Flipper Zero einmal genauer anzusehen.

Ich bin ja gut getarnt

Auf den ersten Blick könnte man den Flipper Zero für ein Kinderspielzeug halten, das ist dem Fall natürlich kein Zufall. Das Design in "bester" Fisher-Price-Optik wirkt freundlich und vor allem: harmlos.

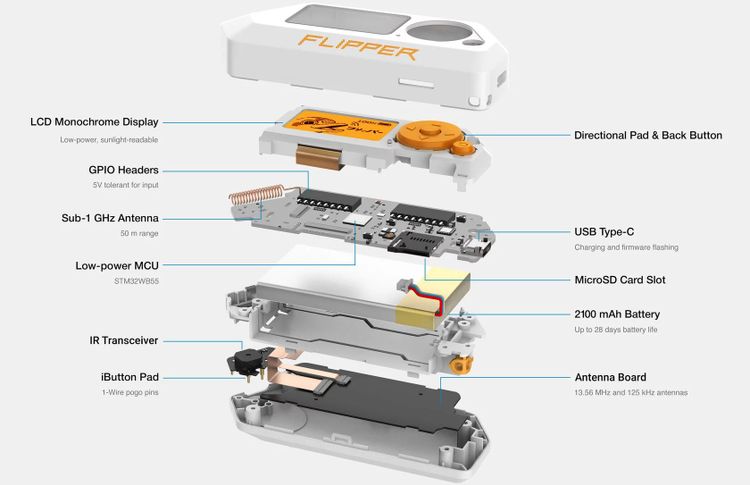

Die Steuerung erfolgt über ein kleines D-Pad, einen Auswahl- und einen Zurückknopf gibt es ebenfalls. Dargestellt wird das Geschehen auf einem 1,4 Zoll großen Monochrom-LCD-Bildschirm mit einer Auflösung von 128 × 64 Pixel. Dieser garantiert vor allem zweierlei: Eine gute Lesbarkeit im Sonnenlicht und einen geringen Stromverbrauch. Der geringen Auflösung entsprechend gibt es ein simples Textmenü, viele Aktionen werden aber über niedliche Animationen eines Delfins visualisiert, der offenbar selbst ein großer Fan von Hacking-Aktivitäten ist.

Gewicht und Preis

Um auch einordnen zu können, was mit dem zuvor verteilten Attribut "handlich" gemeint ist: Der Flipper Zero ist 100 × 40 × 25 mm groß, das Gewicht liegt bei 102 Gramm. Er lässt sich also leicht in die Hosen- oder Jackentasche stecken. Das Anschaffen einer Schutzhülle sowie von Display-Schutzfolien ist für solch einen mobilen Einsatz natürlich ratsam. Der Akku ist 2.100 mAh groß und bietet bis zu 28 Tage Akkulaufzeit.

Apropos: MIt einem Preis von derzeit 165 Euro (beim Hersteller selbst, bei Amazon zahlt man derzeit fast 50 Prozent mehr) ist der Flipper Zero zwar nicht super günstig. Betrachtet man aber, was er alles an Komponenten versammelt und damit ermöglicht, relativiert sich das schnell. Gibt es hier doch vieles, wofür man sonst mehrere und in Summe definitiv teurere Geräte brauchen würde.

Bluetooth und die iPhone-Attacke

Aber der Reihe nach: Der Flipper Zero enthält zahlreiche auch von anderen Geräten gewohnte Funkkomponenten, die hier aber deutlich freier genutzt werden können. Ein gutes Beispiel hierfür ist der Bluetooth 5.4-LE-Support, der für die eingangs erwähnte iPhone-Attacke genutzt werden kann. Der Flipper Zero gibt sich dabei als beliebiges Bluetooth-Gerät aus, das eine Verbindung aufnehmen will. Das erfolgt so oft, bis das iPhone zunächst nicht mehr reagiert und dann nach ein paar Minuten komplett abstürzt.

In einem kurzen Test ließ sich dieser Effekt schnell reproduzieren, tatsächlich war ein Test-iPhone mit iOS 17.1 bereits nach ein paar Sekunden nicht mehr nutzbar, und blieb es danach auch für einige Minuten. (Noch einmal "sorry" an Kollegen Amon an dieser Stelle, oops). Die Softwareversion ist dabei wichtig, hat Apple doch dieses Problem gerade gelöst. Zwar hat es vier Monate seit der ersten Vorstellung dieses Angriffs, und mehr als drei Monate seitdem das sehr einfach via Flipper Zero geht, gedauert, mit iOS 17.2 sind zumindest die Abstürze durch "Bluetooth Low Energy Spam" Geschichte.

Wer es noch nicht hat, sollte also das entsprechende Update flott einspielen. Zumal dem Autor selbst in den vergangenen Wochen dieses Attacke auch in Wien bereits mehrfach im öffentlichen Raum begegnet ist. Das zum Glück mit einem aktuellen Android-Smartphone, wo es nie solche dramatischen Reaktionen gab.

Infrarot, RFID

Ein weiterer Eckpunkt der Hardwareausstattung ist der Infrarotempfänger und -sender. Schon von Haus aus beherrscht der Flipper Zero allerlei Befehle, um Geräte wie Stereoanlagen, Projektoren oder Fernseher steuern zu können. Manche werden sich vielleicht noch an TV-B-Gone erinnern, das vor einigen Jahren für Aufregung gesorgt hat, weil es im Umfeld so gut wie jeden Fernseher ausschalten kann. Das geht natürlich auch mit dem Flipper Zero. Zudem kann das Gerät, ähnlich wie eine Universalfernbedienung, beliebige Infrarotsignale lernen und klonen.

Weiter geht es mit dem RFID/NFC-Support: Darüber können – unzureichend geschützte – Daten entsprechender Geräte ausgelesen und geklont werden. Das können beispielsweise Schlüsselkarten bei Hotels oder auch ältere "Key Fobs" für allerlei Zugangssysteme sein.

Funk und USB

Eine der mächtigsten Funktionen des Flipper Zero ist der Sub-GHz-Funksupport. Dieser Bereich wird für eine Fülle von unterschiedlichen Dingen eingesetzt, von Garagentoren über andere Zugangssysteme bis zu manchen smarten Lichtern oder Türklingeln. Über ein Software Defined Radio kann der Flipper Zero recht weitgehend angepasst werden, um solche Geräte ansprechen zu können.

Ein USB-C-Anschluss darf natürlich auch nicht fehlen. Neben dem Laden und Aufspielen von externer Software, lässt sich natürlich auch diese Schnittstelle für allerlei Spielereien nutzen. So kann der Flipper Zero als "Bad USB"-Gerät fungieren und auf diesem Weg unterschiedlichste Attacken ausführen. Das kann vom Senden von Tastaturkommandos bis zum Einschmuggeln von Schadsoftware reichen, wenn das Gegenüber nicht ordentlich geschützt ist.

Für all das wird jene Skriptsprache verwendet, die auch bei einem anderen beliebten Hacking-Tool verwendet wird, dem ganz auf USB fokussierten Rubber Ducky. Zudem kann der Flipper Zero aber auch ganz harmlos als Tastatur oder stylischer Klicker für Präsentationen verwendet werden.

Alt und unsicher

Eine weitere Funktion des Geräts ist auf der Unterseite zu sehen: Dort befindet sich nämlich ein sogenannter 1-Wire-Connector für iButton-Kontaktschlüssel. Dabei handelt es sich um eine recht alte, aber zum Teil noch immer im Einsatz befindliche Technologie für elektronische Schlüssel. Auch da kann der Flipper Zero dann wieder entsprechende Keys auslesen und emulieren.

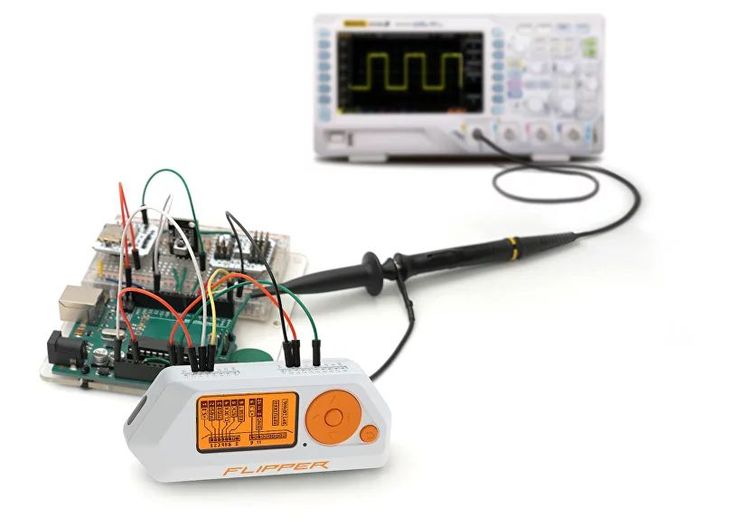

Die mächtigsten Möglichkeiten offenbaren sich aber an der Seite des Geräts: Dort befinden sich nämlich eine Reihe an GPIO-Pins (3,3 Volt / Toleranz bis 5 Volt), über die externe Hardware angesprochen werden kann. Auf diesem Weg kann allerlei offizielle (etwa ein Wifi Devboard) also auch inoffizielle Peripherie von anderen Herstellern angesprochen werden. Auch ein Prototyping Board für beliebige Elektronik gibt es, das vom Flipper Zero angesprochen und gesteuert werden kann.

Angetrieben wird das Gerät übrigens von einem Dual-Core ARM-Chip (STM32WB55), der mit 256 KByte RAM auskommt. Am Flipper Zero selbst gibt es auch nur ein MByte Flash-Speicher, eine wichtige Rolle nimmt insofern der MicroSD-Slot ein. Auf diesem können dann etwa Apps installiert oder beliebige Daten abgelagert werden.

Apps

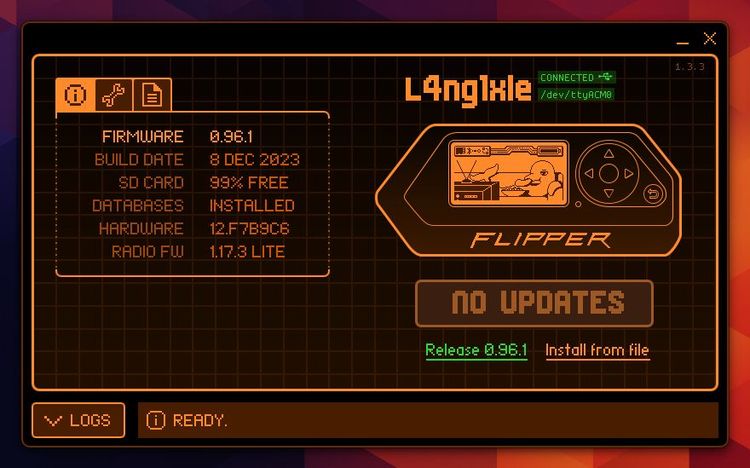

Womit wir schon bei einem wichtigen Thema werden: Zwar lassen sich Apps auch manuell installieren, einfacher geht das aber über die passenden Apps für Android und iOS, die einen eigenen App Store für den Flipper Zero beinhalten. Zudem lassen sich von dort aus auch das Gerät sowie einzelne Funktionalitäten gezielt fernsteuern. Das drahtlose Aktualisieren der Firmware geht auf diesem Weg ebenfalls am bequemsten. Mit qFlipper gibt es zudem noch eine passende App für Desktop-Betriebssysteme – also Windows, macOS und Linux.

Softwarebasis

Als Betriebssystem läuft auf dem Flipper Zero das minimale FreeRTOS. Dieses ist Open Source, kann insofern von Dritten nach Belieben angepasst werden. Entsprechend gibt es für das Gerät eine ganze Reihe alternativer Firmware, die zum Teil noch deutlich mehr Funktionen bietet. Flipper Xtreme oder Unleashed sind zwei prominente Beispiele dafür. Diese sind es übrigens erst, die den schon mehrfach erwähnten Angriff gegen iPhones ermöglichen. Bei der Default-Firmware ist diese Funktion nämlich nicht integriert.

Alternativen

Wer sich schon mal etwas mit dem Thema beschäftigt hat, der wird natürlich wissen, dass es andere Geräte gibt, die zum Teil ähnliches vermögen. HackRF One wäre etwa ein prominentes Beispiel, das bei Funkthemen zum Teil noch deutlich mächtiger ist, der USB Rubber Ducky wurde ebenfalls bereits erwähnt.

Der wirkliche Clou am Flipper Zero ist aber die Integration in ein schlankes Paket und die nett gemachte Aufmachung, die einfach auch den Spaß am Experimentieren fördert. Das übrigens durchaus mit Erfolg, wie es scheint, bereits Mitte letzten Jahres sprach der Hersteller davon, dass schon 350.000 Exemplare des Geräts verkauft wurden – und das war vor all den Schlagzeilen über iPhone-Hacks. Mittlerweile dürften es also erheblich mehr sein.

Legal? Illegal?

Bleibt eine Frage, die manchen beim Lesen bereits in den Kopf geschossen sein mag: Ist all das überhaupt legal? Generell gilt es gerade bei allem was mit Funk zu tun hat, immer vorsichtig zu sein, da es hier tatsächlich viele Gesetze gibt, die jegliche Störung explizit verbieten. Das erklärt auch, warum die Original-Firmware in vielerlei Hinsicht beschränkt ist, und sollte man beim Experimentieren immer bedenken. Nur weil etwas geht, heißt es nicht, dass das auch legal ist.

Wer gewisse Dinge ausprobieren will, sollte das also wirklich nur in einem Umfeld tun, wo sicher ist, dass man keine Störungen bei anderen verursacht. Insofern können einzelne Funktionen des Geräts natürlich für illegale Dinge eingesetzt werden. Wer nicht genau weiß, was er oder sie hier tut, sollte also lieber die Finger von einem Flipper Zero lassen. Im eigenen Interesse, aber auch dem der Allgemeinheit.

Die falsche Frage

Trotzdem geht diese Frage am entscheidenden Punkt vorbei: Alles, was Geräte wie der Flipper Zero machen, ist aufzuzeigen, wie unsicher vieles an Hard- und Software ist, das uns im Alltag umgibt. Insofern sind sie neben der Nützlichkeit für jene, die in diesem Bereich – also vor allem IT-Sicherheit und Penetration Testing – arbeiten oder forschen, auch ein Beitrag, um Probleme aufzuzeigen und die Hersteller zum Handeln zu zwingen.

Wenn sich etwa iPhones monatelang kinderleicht via Bluetooth-Spam abschießen lassen, dann ist das nicht der Fehler des Flipper Zero, sondern von Apple, das in diesem Fall einfach seinen Job nicht gemacht hat. Wer das Problem hingegen beim Hacking Tool verortet, oder gar dessen Verbot fordert, der verschließt damit nur die Augen vor real existierenden Gefahren. (Andreas Proschofsky, 17.12.2023)