Schon der ursprüngliche Bericht sorgte für einiges Aufsehen: Unter dem Namen "Operation Triangulation" hatten die Sicherheitsforscher von Kaspersky im Juni 2023 eine ausgeklügelte Attacke gegen iPhones öffentlich gemacht. Über eine simple iMessage-Nachricht konnten iPhones vollständig übernommen und die Nutzer in der Folge umfassend ausspioniert werden. Vor allem aber: Das wurden sie auch, die Angriffe sollen zuvor vier Jahre lang unbemerkt geblieben sein.

Dass das Ganze überhaupt aufgeflogen ist, ist einem entscheidenden Fehler der unbekannten Angreiferinnen und Angreifer zu "verdanken": Sie infizierten auch Geräte von Kaspersky, wo schlussendlich verdächtige Netzwerkkommunikation auffiel und dem nachgespürt wurde – so zumindest die Darstellung der Sicherheitsforscher.

So eine Attacke nehmen Forscher natürlich persönlich, also haben sie auch nach der ersten Veröffentlichung im Juni noch weitergeforscht. Im Rahmen des 37. Chaos Communication Congress präsentierten drei Mitarbeiter von Kaspersky vor wenigen Tagen ihre neuesten Erkenntnisse, und was da in recht nüchternem Ton vorgetragen wurde, ist nicht nur in seiner Gesamtheit fast schon atemberaubend, ein Detail bringt nun auch Apple schwere Vorwürfe ein.

Verblüffende Details

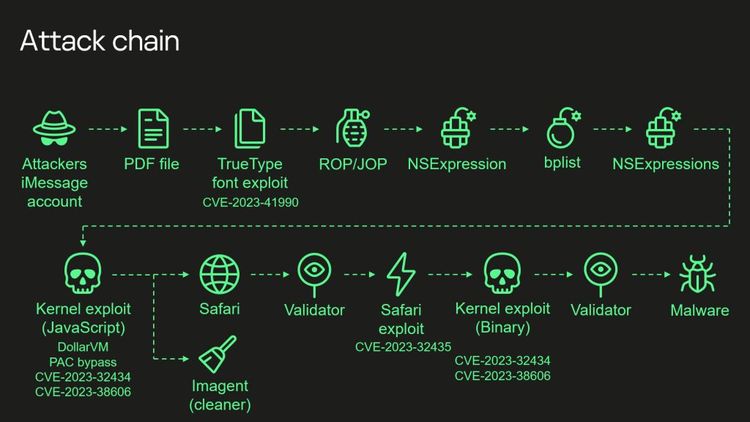

Aber der Reihe nach. Kaspersky ist in seinen Untersuchungen etwas gelungen, was sonst bei so ausgefeilten – und üblicherweise auf staatliche Akteure zurückzuführende – Angriffe nur selten gelingt: Es wurde die gesamte Kette an verwendeten Exploits und Angriffs-Tools erbeutet. Und dabei zeigt sich eine Komplexität, die bisher tatsächlich noch nie zu sehen war.

In insgesamt 14 Stufen gliedert sich der vollständige Angriff im Rahmen der "Operation Triangulation", nicht weniger als sechs zuvor unbekannte Sicherheitslücken wurden dabei verwendet. Ein Großteil davon wurde nur dafür verwendet, um die folgenden Stufen zu verschleiern und die besonders wertvollen Lücken vor dem Auffliegen zu bewahren.

Auch die schlussendlich installierte Spyware war von bisher unbekannter Komplexität, konnte etwa sogar Bilder mithilfe einer lokalen KI analysieren und mit passenden Stichwörtern versehen, um diese dann an die Überwacher zu verpetzen. Wer sich für all diese Dinge im Detail interessiert, dem sei der gesamte Talk empfohlen, er kann sowohl bei Youtube als auch in der Mediathek des Chaos Computer Clubs nachgesehen werden.

CVE-2023-38606

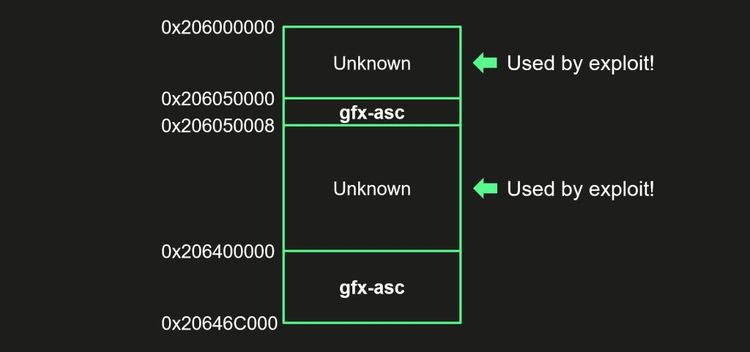

Für Aufregung im Nachhinein sorgt nun aber ein einzelner Punkt: das Mysterium rund um die Sicherheitslücke CVE-2023-38606. Oder wie man es auch nennen könnte: bisher unbekannte Hardwarefunktionen in Apple-Chips, über die zentrale Sicherheitsmaßnahmen komplett ausgehebelt werden können. Und zwar Funktionen, die in sämtlichen Arm-Chips des Unternehmens zu finden sind, von der A-Reihe für iPhones bis zu den M-Chips am Mac.

Kaspersky war bei der Analyse der Schadsoftware aufgefallen, dass diese auf einzelne Register der Apple-Chips zugreift, von denen man noch nie gehört hatte. Doch nicht nur das, auch in der Dokumentation von Apple fand sich keinerlei Hinweis darauf, vor allem aber: Das offizielle iOS-System selbst greift ebenfalls nicht darauf zu. Dazu kommt, dass diese Register nur reagieren, wenn sie mit einem ganz spezifischen und geheimen Code angesprochen werden.

Wer diesen Weg kennt, kann damit mit dem Page Protection Layer (PPL) einen zentralen Schutz der Apple-Chips umschiffen. Dieser soll eigentlich sicherstellen, dass auf einem Apple-Geräte, selbst wenn der Kernel übernommen wurde, nicht einfach alles gemacht werden kann. Also eben nur solange man diesen Umweg nicht kennt.

Eine Hintertür?

Genau das bringt nun den bekannten Sicherheitsexperten Steve Gibson im Rahmen der Podcast Security Now dazu, schwere Vorwürfe zu erheben. Wenn man sich die Sachlage ansehe, liege der Verdacht nahe, dass es sich um gezielt angelegte Hintertüren für westliche Geheimdienste handelt. Eine Hardwarefunktion, die niemand kennt, praktisch nicht auffindbar sei und nur mit dem richtigen Code überhaupt angesprochen werden kann, lasse kaum einen anderen Schluss zu.

Bei Kaspersky selbst wollte man nicht so weit gehen. Dort betonte man, selbst in der Hinsicht nur spekulieren zu können, brachte aber ins Spiel, dass es sich um Funktionen für Debugging und Testing handeln könnte. Dass diese nicht ordentlich geschützt wurden, sei natürlich verheerend.

Linux zur Hilfe

Kurz nach der Präsentation fügte ein externer Entwickler der Spurensuche ein weiteres Infoschnippsel hinzu. Hector Martin betont in einem längeren Posting auf Mastodon nämlich, dass er die im Zentrum der Debatte stehenden Register kenne, weil er sie früher ebenfalls schon gefunden hat.

Martin verfügt dabei tatsächlich über sehr viel einschlägige Expertise: Ist er doch einer der zentralen Entwickler von Asahi Linux, einer Portierung des freien Betriebssystems für Arm-Macs, für die er sich mangels Unterstützung von Apple sehr eingängig mit den Chips beschäftigen musste, um das System überhaupt zum Laufen zu bringen.

Der Entwickler hält es dabei auch durchaus für möglich, dass jemand die Funktionsweise der Register – also wie sie angesprochen werden – raten kann. Denkbar wäre aber auch, dass Apple auf diese Funktionen in irgendwelchen Tools zugreift, die nicht öffentlich bekannt wären, und diese auch an enge Partner weitergibt – und so jemand extern den Trick zur Aushebelung von PPL gefunden hat.

Update wirkt

Die gute Nachricht: Dieses Sicherheitsproblem lässt sich mit Software gut in den Griff bekommen, der Kernel kann nämlich entscheiden, auf welche Bereiche Programme zugreifen können. Mit einem Update hat Apple denn auch schon vor einigen Monaten den Zugriff auf die umstrittenen Register mittlerweile blockiert. Die schlechte: Eigentlich weiß niemand, wie viele solcher bisher unbekannten Register noch in den Apple-Chips versteckt sind und noch nicht entdeckt wurden, formuliert es Martin.

Der Asahi-Linux Entwickler geht allerdings nicht davon aus, dass es sich bei all dem um gezielte Hintertüren handelt, sondern einfach um mangelhafte geschützter Debugging-Funktionen, so wie es eben auch Kaspersky vermutet. Darauf weise auch hin, dass es sich bei dem erwähnten "geheimen Code" in Wirklichkeit, um einen Fehlerkorrekturcode (ECC) handle.

Schlechter Beigeschmack

Trotzdem hinterlässt die gesamte Affäre doch zumindest einen gehörigen Kratzer am zuletzt in Sicherheitsfragen sehr guten Image von Apple. Diese Register jahrelang vor Zugriffe ungeschützt zu belassen, ist zumindest grob fahrlässig. Dass man bisher keinerlei Stellungnahme zur Entdeckung dieser versteckten Hardwarefunktionen abgegeben hat, gibt ebenfalls kein sonderlich gutes Bild ab.

Am Rande ...

Bei all dem geht eine zweite, nicht minder spannende Frage an der "Operation Triangulation" beinahe unter: nämlich jene, wer dahintersteckt. Die Sicherheitsforscher von Kaspersky wollten sich nicht dazu äußern, ohne Beweise wäre so etwas bloß Spekulation. Die bisher unbekannte Komplexität lässt aber einen staatlichen Akteur aus der obersten Riege vermuten – neben Russland und China wären das vor allem die USA. Dass Kaspersky ein russisches Unternehmen ist, erweitert natürlich noch einmal den Raum für weitere Spekulationen in alle möglichen Richtungen. (Andreas Proschofsky, 7.1.2024)