Gerade als großer Tech-Konzern, der auch selbst Sicherheitsprodukte anbietet, sollte einem das nicht passieren. Angreifer, bei denen es sich um eine vom russischen Staat unterstützte Hackergruppe namens Midnight Blizzard handeln soll, konnten zwei Monate lang auf E-Mails hochrangiger Microsoft-Mitarbeiter zugreifen. Wer nun aber denkt, dass der am 12. Jänner entdeckten Attacke gefinkeltes Social Engineering entlang der Mitarbeiterhierarchie, die Ausnutzung frisch entdeckter Zero-Day-Lücken oder Ähnliches vorausging, der irrt.

Ermöglicht wurde der Angriff von Microsoft versehentlich selbst. Die Angreifer hatten ein altes Testkonto mit umfangreichen Rechten gefunden, das dank schlechter Absicherung mit einer simplen Methode geknackt werden konnte, wie die Firma nun in einem Blogpost erklärt.

Selbst gemachte Sicherheitslücke

Unter "password spraying" versteht man das Ausprobieren von typischen oder zuvor bekanntgewordenen Passwörtern und Varianten derselben. Damit ist es im Prinzip eine fortgeschrittene Variante des sogenannten Bruteforcing, bei dem einfach mit einem Generator oder mittels einer allgemeinen Liste einfach Kennwörter durchprobiert werden.

Mittels des geknackten Accounts erstellten sie ein Programm und ermöglichten es diesem, durch den Missbrauch des OAuth-Protokolls E-Mail-Accounts von Mitarbeitern einzusehen. OAuth ist ein Branchenstandard, um Apps Zugriff auf Fremdressourcen geben zu können.

Die betroffenen Mitarbeiterinnen und Mitarbeiter wurden mittlerweile alle informiert. Es sei noch unklar, wonach die Hacker überhaupt gesucht hätten. Ersten Erkenntnissen zufolge, so Microsoft in seiner Einreichung des Vorfalls bei der Security and Exchange Commission (SEC), wollten sie offenbar herausfinden, welchen Informationsstand der Konzern zu Midnight Blizzard habe.

"Ziemlich großer Konfigurationsfehler"

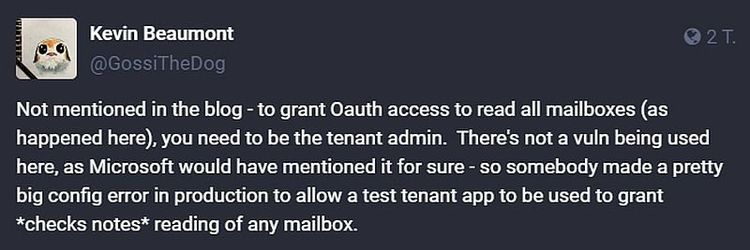

Die selbst geschaffene Sicherheitslücke nennt Ars Technica in einem Artikel "atemberaubend" im negativen Sinne. Auch der Sicherheitsforscher Kevin Beaumont nimmt sich auf Mastodon ebenfalls kein Blatt vor den Mund und spricht euphemistisch von einem "ziemlich großen Konfigurationsfehler". Dabei spricht er auch ein Detail an, das in Microsofts Blogeintrag fehlt. Um mit einem solchen Testaccount überhaupt OAuth-Rechte zum Zugriff auf alle Mailaccounts geben zu können, musste dieser über Admin-Rechte verfügt haben.

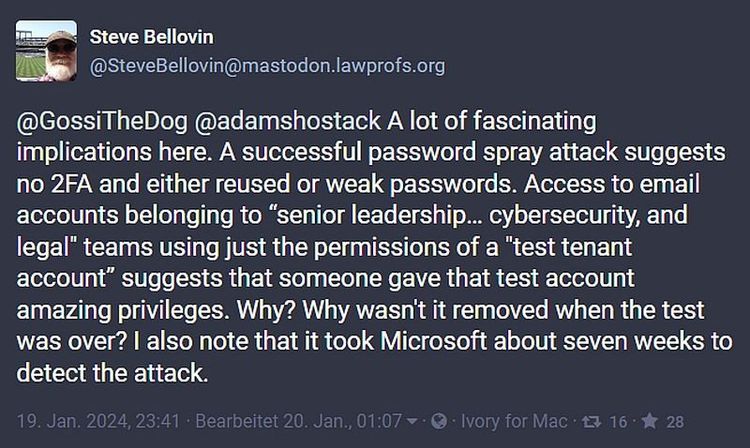

Steve Bellovin, Computerwissenschafter an der Columbia University, weist auf ein weiteres Problem hin: Als wäre das schwache Passwort nicht schon schlimm genug, war der Test-Account offensichtlich auch nicht durch Zweifaktor-Authentifizierung abgesichert. Die Cyberkriminellen hatten also nach der Eingabe des korrekten Kennworts sofort Zugriff darauf, ohne dass per E-Mail, SMS oder eine App der Login noch zusätzlich hätte genehmigt werden müssen. (gpi, 29.1.2024)