Ein Thema hat in den vergangenen Tagen für gewaltige Aufregung in der Computerwelt gesorgt. Über mehrere Jahre hinweg haben Unbekannte das Projekt hinter einer vielgenutzten Softwarekomponente unterwandert – den sogenannten xz-utils. Das Ziel war es dabei, eine Hintertür auf Millionen Computer einzuschmuggeln, um diese dann unbemerkt von außen kontrollieren und ausspionieren zu können.

Das wäre auch fast gelungen, die unterwanderte Software wurde bereits in den Testversionen diverser Linux-Varianten ausgeliefert, der STANDARD berichtete bereits vor einigen Tagen ausführlich dazu. Dass die Angelegenheit gerade noch zeitgerecht aufgeflogen ist, bevor sich die unterwanderte Software weiterverbreiten konnte, ist dabei einem besonders aufmerksamen Softwareentwickler, aber auch sehr vielen glücklichen Zufällen zu verdanken, wie dieser selbst betont.

Sehr viel Glück

Angesichts dessen findet auch der angesehene Sicherheitsexperte Bruce Schneier nun deutliche Worte: "Wir haben, sehr sehr viel Glück gehabt", schreibt Schneier in einem aktuellen Blogeintrag. Wäre die Attacke erfolgreich gewesen, hätte das verheerende Konsequenzen haben können, sind sich auch zahlreiche andere Expertinnen und Experten einig.

Betrifft mich nicht?

Aber warum eigentlich diese drastischen Worte? Immerhin wären von dem konkreten Angriff "nur" Systeme mit dem freien Betriebssystem Linux betroffen gewesen, und selbst da nicht alle. Primäres Ziel scheinen vor allem weitverbreitete Linux-Varianten wie Fedora / Red Hat, Ubuntu oder auch Debian gewesen zu sein. Diese haben mittlerweile allesamt den Schadcode entfernende Update ausgeliefert. Wer ein Windows- oder MacOS-System verwendet, musste sich ohnehin nie Sorgen machen, korrekt?

Falsch. Denn was dabei übersehen wird: Während Linux bei Desktop-Systemen nur eine Nebenrolle spielt, ist es in anderen Bereichen omnipräsent. Wer etwa im Internet unterwegs ist, der nutzt auch an sehr vielen Stellen das freie Betriebssystem. Es wird für die Server von Banken ebenso eingesetzt wie für jene, die hinter jenen populären Webdiensten stehen, auf denen so viele unserer privaten Daten gesammelt werden. Windows spielt in diesem Bereich schon lange nur noch eine untergeordnete Rolle.

Es wäre so vieles möglich

Wer hier eine Hintertür hat, hätte nicht nur Zugriff auf allerlei sensible Daten, auch eine zeitlich koordinierte Beschädigung dieser Systeme wäre durchaus denkbar. Die unbekannten Angreiferinnen und Angreifer hätten also eine extrem mächtige Position erhalten, wäre die Unterwanderung unbemerkt geblieben.

Für die konkrete Attacke hätte übrigens das Fernwartungstool OpenSSH missbraucht werden sollen. Auch dieser Name mag technisch weniger versierten Personen nicht viel sagen. Wie eine Suche mit der Spezial-Suchmaschine Shodan offenbart, läuft dieses aber auf mindestens 20 Millionen Systemen.

Eine gute Position für weitere Angriffe

Vor allem aber: Die Unterwanderung der xz-utils hätte den Weg für noch ganz andere Attacken in der Zukunft aufgemacht. Das ganze System ist modular aufgebaut, sodass es sehr einfach – und unauffällig – um weitere Angriffswege hätte erweitert werden können. An dieser Stelle muss daran erinnert werden, dass auch viele andere Geräte, die uns im Alltag umgeben, mit Linux- oder Unix-Systemen laufen. Vom smarten Fernseher über den intelligenten Kühlschrank bis zu so gut wie aller Netzwerkinfrastruktur – sowohl im privaten Umfeld als auch auf globaler Ebene – reicht dabei die Palette.

Zudem muss noch erwähnt werden, dass wir in weiterer Folge auch nicht mehr nur von Linux reden. So wurden von jenen, die die xz-utils unterwandert haben, auch die Sicherheit schwächende Änderungen an anderen Softwarebibliotheken wie der libarchive vorgenommen, die auch bei anderen Betriebssystemen wie Windows genutzt werden.

Betont sei, dass all das natürlich nur Spekulation ist. Ob die Unbekannten ihre Angriffe so ausgedehnt hätten, lässt sich seriös einfach nicht sagen. Wahrscheinlicher ist sogar, dass sie sich zumindest vorerst auf Linux-Server beschränkt hätten, immerhin sind diese für Spionage das derzeit wohl interessanteste Ziel. Eine Ausdehnung der Attacken erhöht aus dieser Perspektive nur die Gefahr aufzufliegen.

Gut versteckt

Übrigens geht nicht nur Bruce Schneier davon aus, dass die Computerwelt in diesem Fall extremes Glück hatte. Auch andere betonen, dass es ziemlich unwahrscheinlich ist, dass die Hintertür im laufenden Betrieb jemandem aufgefallen wäre – war sie doch extrem gut getarnt. So reagierte sie nur auf Befehle, wenn diese mit einem geheimen Schlüssel der Angreifer digital signiert wurden. Auch ließ sie sich von außen komplett deaktivieren, falls einmal eine Entdeckung zu "befürchten" war.

Der gesamte Aufbau des Angriffs ist zudem dermaßen ausgeklügelt, dass es derzeit noch nicht gelungen ist, sämtliche Teile zu analysieren und zu verstehen. Der Sicherheitsexpert Kevin Beaumont geht deswegen davon aus, dass hinter dem Vorfall eine Organisation mit einem Budget im Millionenbereich steht.

Mit hoher Wahrscheinlichkeit ein Staat

Die Aufwendigkeit der Attacke, die jahrelange Vorbereitung, die Art, wie dabei scheinbar unverdächtige Änderungen an anderen Projekten durchgesetzt wurden, nur um die Manipulation der xz-utils zu verschleiern: All das lässt entsprechend fast alle Expertinnen und Experten vermuten, dass ein staatlicher Akteur für den Angriff verantwortlich ist.

Welcher das ist, darüber lässt sich angesichts der aktuellen Faktenlage nur mehr schlecht als recht spekulieren, gerade in dieser Welt werden oft gezielt falsche Fährten gelegt. Insofern soll sich dieser Artikel auch gar nicht an diesem Spiel beteiligen.

Warum so eilig am Schluss?

Ein Punkt, der bei den Analysen zunächst Rätsel aufgab, war, warum die Angreifer zuletzt massiv versucht haben, Druck auf Linux-Distributionen auszuüben, die unterwanderten Versionen zu übernehmen. Immerhin scheint diese Eile nicht so recht zur sehr geduldig vorgenommenen jahrelangen Vorbereitung zu passen.

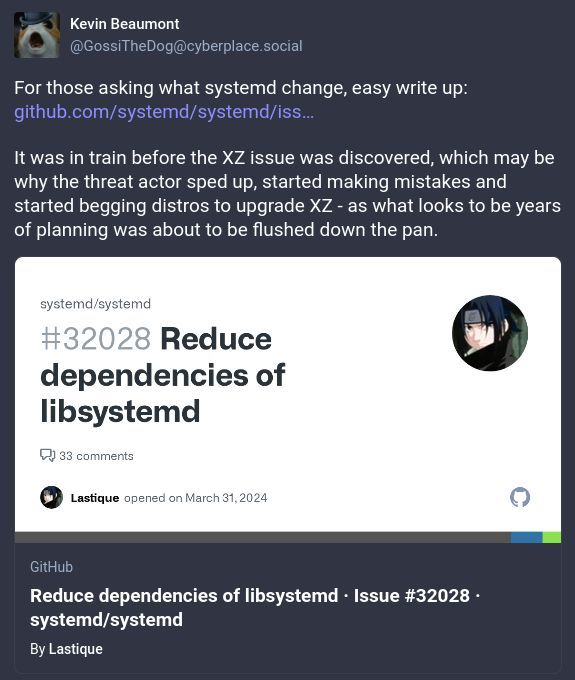

Doch auch dafür gibt es mittlerweile eine brauchbare Theorie. Eine gerade diskutierte Änderung an einem weiteren großen Softwareprojekt, das im Rahmen der Attacke als Vehikel benutzt werden sollte – der Systemdienst Systemd –, hätte diese nämlich – zeitlich rein zufällig – ausgehebelt. Es kann also sein, dass die Unbekannten befürchteten, dass ihnen die Zeit davonläuft und ihre aktuelle Attacke potenziell nie funktionieren könnte, weil die unterwanderten xz-utils von Linux-Distributionen nur mit einer Systemd-Version ausgeliefert werden, wo die Attacke ins Leere läuft.

Die Microsoft-Rolle

Der Held in der Story ist fraglos der Softwareentwickler Andres Freund, der die Hintertür bei seinen Tests und Benchmarks aufgespürt hat. Dass dieser von Microsoft angestellt ist, mögen manche zunächst verwunderlich finden, ist es aber keineswegs. Zunächst ist Freund vor allem ein Entwickler bei der Open-Source-Datenbank PostgreSQL. Microsoft finanziert aber seine Dienste, da man selbst die Software nutzt. Solche Beteiligungen großer Unternehmen bei freien Softwareprojekten sind seit langem durchaus üblich. Ob Google oder eben auch Microsoft, viele Firmen finanzieren bereits zum Teil die Entwicklung freier Software, da man diese selbst massiv nutzt.

Ein Open-Source-Problem?

Apropos Open Source: Der Vorfall zeigt natürlich auch strukturelle Probleme in der Welt der freien Softwareentwicklung auf. Einerseits geht es dabei um die Problematik, dass selbst vielgenutzte Projekte wie die xz-utils vollständig von der Wartung durch Freiwillige abhängig sind, die zudem weder finanziell noch sonst wie abgesichert sind. In dem Fall war es auch noch so, dass der Projektverantwortliche schon vor langem öffentlich bekannt hatte, mit Überlastung zu kämpfen. Damit war das Projekt offenbar ein gefundenes Fressen für die Angreifer, die mithilfe von offensichtlich erfundenen Personen zunächst Druck ausübten, um dann ihre Unterstützung bei der Wartung anzubieten – und sich auf diesem Weg einzuschleichen.

Gleichzeitig offenbart die Affäre aber auch sehr konkrete Defizite bei der Art, wie die Open-Source-Welt derzeit oftmals funktioniert. Konkret geht es dabei um jene Tarballs – also gepackte Archive –, über die einzelne Versionen des Quellcodes zum Download gestellt werden. Denn während die Codeverzeichnisse, in denen die Entwicklung erfolgt, gut nachvollziehbar sind, obliegt die Erstellung dieser Tarballs den Projektverantwortlichen, standardisierte Tools gibt es dabei nicht. Genau das haben sich die Angreifer zunutze gemacht und in solch einem Tarball den entscheidenden Trigger für die Attacke versteckt. Im offiziellen Codeverzeichnis war dieser nie zu finden.

Auch wenn die Diskussionen derzeit noch im Laufen sind, den betroffenen Linux-Distributionen scheint durchaus klar, dass das so nicht weitergehen kann. Bei allen gibt es entsprechend derzeit rege Diskussionen, welche Konsequenzen es aus dem Vorfall zu ziehen gilt. Eine Option wäre etwa, den Quellcode direkt aus dem Codeverzeichnis zu beziehen und auf Tarballs einfach zu verzichten. Oder aber deren Erstellung wird mit neuen Prozessen und digitalen Signaturen abgesichert.

Proprietäre Software sicherer?

Ebenfalls immer wieder zu lesen waren Bemerkungen, dass die gesamte Episode zeige, wie unsicher Open Source im Vergleich zu proprietärer Software sei. Wer das meint, sei aber auf den Namen "Solar Winds" verwiesen. Die Software der zuvor der breiteren Öffentlichkeit weitgehend unbekannten Firma wurde vor einigen Jahren von staatlichen Hackern als Vehikel genutzt, um zahlreiche andere Programme und in der Folge die IT-Infrastruktur großer Unternehmen zu unterwandern.

Das wahre Problem, das sich bei beiden Vorfällen zeigt, ist ein ganz anderes: die Komplexität der Softwarewelt, die oft von kleinen und nicht ausreichend geschützten oder gut gewarteten Komponenten abhängig ist. Komponenten, die oft in der Risikoanalyse auch nicht ausreichend bedacht werden, werden dann zum Ziel einer solchen "Supply Chain Attacke", wie der Fachbegriff dafür heißt.

Paradoxe Gründe

Dass diese zunehmend in den Fokus von Angreiferinnen und Angreifern kommen, hat wiederum einen anderen Grund, und zwar einen, der eigentlich erfreulich ist: Große Softwarehersteller wie Microsoft, Google oder Apple haben über die letzten Jahre an ihren eigenen Projekten zahlreiche strukturelle Sicherheitsverbesserungen vorgenommen, die Attacken gegen diese deutlich schwerer gemacht haben.

Gerade Webbrowser sind mittlerweile nicht mehr jenes zentrale Einfallstor, das sie noch vor wenigen Jahren waren. Also müssen sich Angreifer nach neuen Wegen umsehen, und hier scheinen solche Drittkomponenten derzeit das bevorzugte, weil einfachste Vehikel zu sein.

Warnung

Doch bevor all das zu positiv endet, sei noch einmal Bruce Schneier erwähnt. Denn der hat eine wenig erfreuliche Perspektive auf die gesamte Affäre: "Wenn man bedenkt, wie viel Glück wir bei der Entdeckung dieses Angriffs hatten, glaube ich, dass diese Art von Operation in der Vergangenheit bereits erfolgreich war." Der Sicherheitsexperte geht also davon aus, dass es noch andere, erfolgreiche Unterwanderungen entsprechender Komponenten gibt, die bisher einfach noch nicht entdeckt wurden.

Mit dieser Befürchtung im Kopf richtet Schneier denn auch einen eindringlichen Appell an die Computerwelt: "Wir müssen einfach aufhören, unsere kritische nationale Infrastruktur auf zufälligen Software-Bibliotheken aufzubauen, die von einsamen, unbezahlten, abgelenkten oder, noch schlimmer, Einzelpersonen verwaltet werden." (Andreas Proschofsky, 3.4.2024)